В середине декабря 2025 года на российском киберпространстве появилась новая угроза. Ранее неизвестная группировка, именующая себя Punishing Owl («Карающая Сова»), публично заявила о компрометации сети российского государственного учреждения из сферы безопасности. Этот инцидент, сочетающий в себе элементы утечки данных, дефейса и целевой рассылки вредоносных программ, демонстрирует тактику начинающих, но амбициозных хактивистских объединений.

Описание

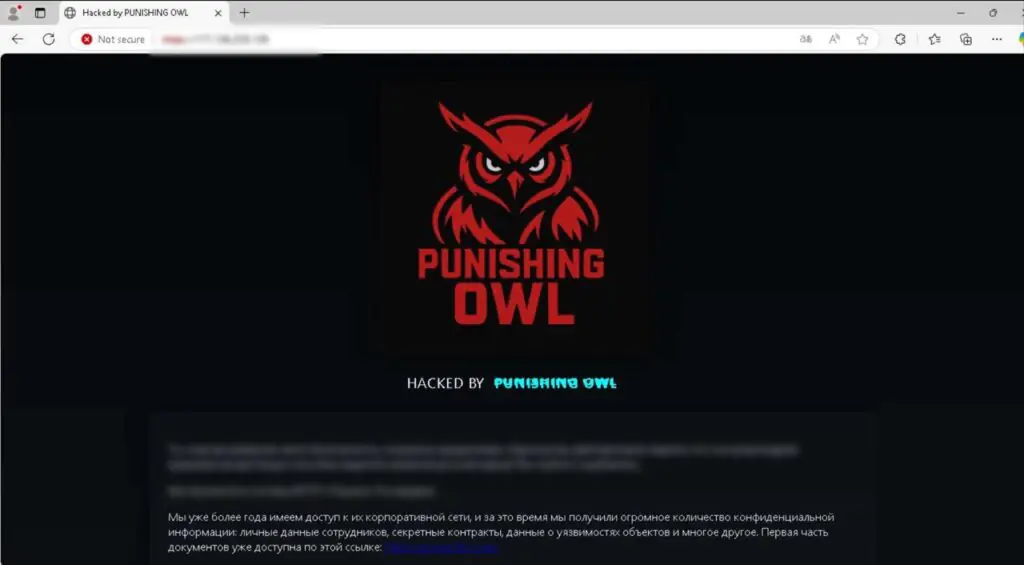

Атака началась 12 декабря с публикации сообщения в социальных сетях. Группировка заявила о взломе и выложила в открытый доступ конфиденциальные документы учреждения, используя для этого как собственный DLS-сайт (сайт утечки данных), так и публичное облачное хранилище. Однако на этом действия злоумышленников не закончились. Получив доступ к DNS-конфигурации жертвы, они создали подконтрольный субдомен и перенаправили трафик на сервер в Бразилии. Там, помимо украденных файлов, был размещен политический манифест. Кроме того, атакующие настроили на своем сервере поддельный TLS-сертификат для домена жертвы и развернули почтовые службы. Выбор времени публикации - пятница вечером - явно был рассчитан на замедление реакции SOC и продление видимости атаки.

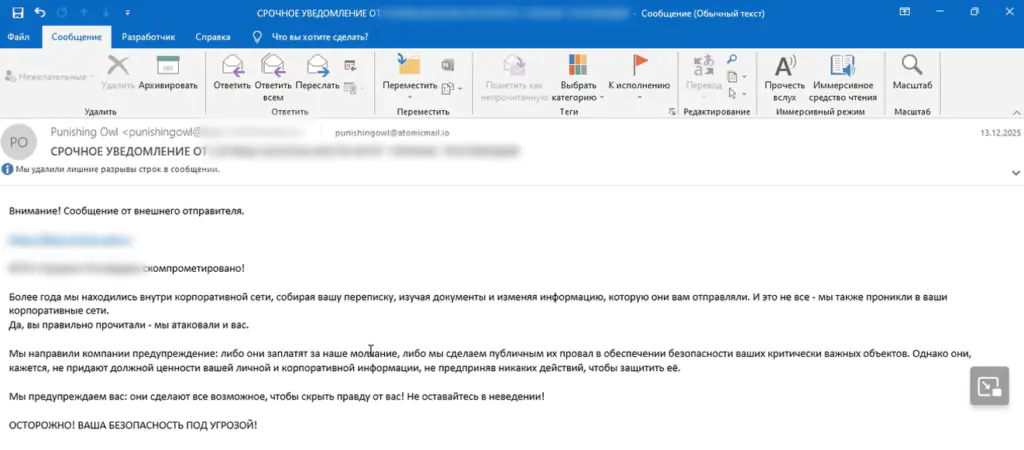

Следующим этапом операции стала атака на контрагентов скомпрометированного учреждения. В течение нескольких дней жертвы получали письма двух типов. Сначала от имени самой группировки приходили уведомления о взломе со ссылкой на контролируемый ресурс. Затем, спустя час, с того же бразильского сервера, но уже с поддельного адреса сотрудника учреждения, рассылались новые сообщения. Они якобы содержали официальное подтверждение инцидента и «документы» для изучения. В качестве вложения злоумышленники использовали защищенный паролем ZIP-архив с вредоносным LNK-файлом, замаскированным под PDF-документ.

Запуск этого файла инициировал скрытое выполнение PowerShell-команды. В результате на компьютер жертвы загружался и исполнялся стилер (программа для кражи данных) под названием ZipWhisper. Этот вредоносный инструмент собирал данные из веб-браузеров, упаковывал их в архивы и выгружал на командный сервер (C2, Command and Control). Примечательно, что в коде одного из образцов стилера была обнаружена строка «generated at», что может указывать на использование злоумышленниками ИИ-инструментов для генерации кода. C2-домен маскировался под легитимный русскоязычный технический блог, что является распространенной тактикой для сокрытия активности.

Анализ деятельности Punishing Owl показывает, что их цели сосредоточены исключительно на российской критической информационной инфраструктуре. В число жертв входят государственные учреждения, научные и IT-организации. Цифровой след группировки, появившийся практически одновременно с первой атакой, включает аккаунты в соцсетях и на киберкриминальных форумах в даркнете. Согласно данным одной из соцсетей, аккаунт управляется с территории Казахстана. Все это указывает на то, что группировка находится в стадии становления и активно формирует свой преступный бренд.

Эксперты в области кибербезопасности отмечают, что атака Punishing Owl не похожа на разовую акцию. Использование собственных вредоносных инструментов, длительная подготовка, многоэтапность операции и работа над публичным имиджем свидетельствуют о намерении группы сохранить устойчивое присутствие. В условиях глобальной политической напряженности появление подобных новых политически мотивированных группировок, вероятно, будет продолжаться. Этот инцидент лишний раз подчеркивает важность комплексной защиты, включающей не только периметровые средства вроде IDS/IPS, но и регулярное обучение сотрудников для противодействия фишингу и компрометация корпоративной почты.

Индикаторы компрометации

Domains

- bloggoversikten.com

MD5

- 07807a7da277184539e35126f1ab3bae

- 33c78c7126ae56040f04de4df4139acb

- 5db00ab3e6875c14cf550b1e7c664310

- 8027ca72007f5b4a270ab8230c7b5bf5

- 99ed9a3126f72ec70975a3d6246130e0

- b72c550737ef4fbf74b529d1a1b33569

- bbf0b95372c89eada433b41eeef5f761

SHA1

- 64f1a24f2f81632329e84a30b15ca8a74b5478c3

- 83fdfe08206a05c85833873576653d0802883d9e

- 85a8d1b54b294a01089948573fce7c0059b8b2b1

- 8deffa9765915a57e9679f4481dac43dabbbcecd

- a82eb95e60f084c261f88d60aff1cee30602552f

- d10818d99a616720f6d061b95659d34bbc575821

- d24e8f21cbe4dcd573aaa914c41df8609c5d3f47

SHA256

- 09636fbca343f268ee7c0c033e37a9b007fe40ce914c4273ed961d84b52bed17

- 37f307b378c028afa67a236a05224e367ed486ab3ab2f7c3e13518d0823e137d

- 6aa09062a755775e1b11dfd5fa80981fa50e1ecf4ba3f1ae41b2ed8b671e0f6a

- 94b93f4540f01956895a74d2c0b54e502f2be299e4d2ea0a3cc639619377f229

- b1782f8f3440ce4b184f27c4047439aa998058ec17319a5b08031eda545d5a50

- dfd49ea1911fb7e800440c82b6518828ec7fa7c595d7ea6baabec29e5d9cecec

- f25506f5a7f3580edae159bbdbca3f8d17dfeeaadcc548c8202a764399550778