Специалисты Positive Technologies опубликовали результаты расследования, доказывающие причастность российской хакерской группировки PhantomCore к серии атак с использованием специализированных кейлоггеров для Microsoft Exchange Server. Анализ вредоносных инструментов и сетевой инфраструктуры выявил хищение данных более чем с 5000 учетных записей в десяти российских компаниях из сферы IT-разработки и консалтинга.

Описание

Исследование началось с обнаружения в июне 2024 года модифицированных версий страницы аутентификации Exchange (/owa/auth/logon.aspx), скрытно перехватывающих учетные данные пользователей. Как установили эксперты, кейлоггеры использовали механизм внедрения в HTTP-заголовки для передачи логинов и паролей на контролируемые злоумышленниками домены browser.anaiytics.org и другой аналогичный ресурс. Оба домена были защищены сервисом Cloudflare, что осложняло отслеживание реальной инфраструктуры. Тем не менее, анализ ошибок сервера (HTTP 403 с текстом "Missing required headers") позволил выявить два IP-адреса: неактивный 45.87.245.19 и функционирующий 91.239.148.213. На обоих серверах работало Django-приложение с ASGI-сервером Uvicorn, возвращавшее идентичные ответы на запросы к 80-му порту.

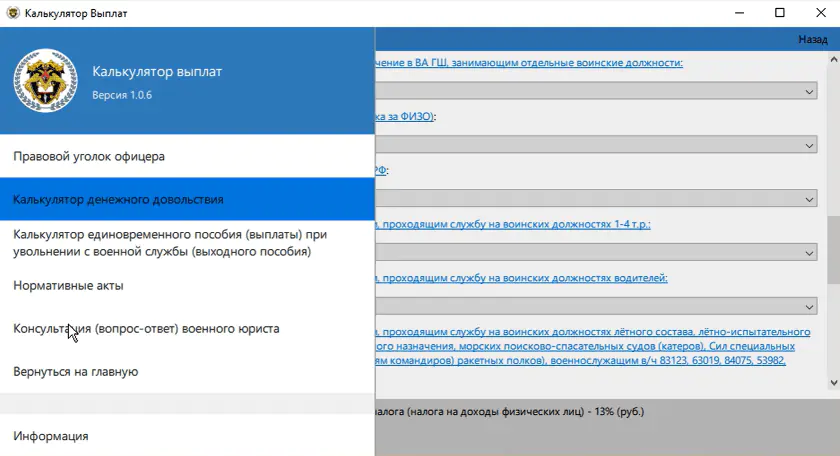

Ключевой зацепкой стали данные WHOIS для домена browser.anaiytics.org, указавшие на регистратора с именем "Lozhkin" и почтой lozhkin@mail.ru. Через эти реквизиты эксперты связали домен с фишинговыми ресурсами voen-pravoru.online, bi-zone.com и voen-pravo.online. Последний имитировал легальный сайт "Правового уголка офицера" (voen-pravo.ru) и содержал ссылку для загрузки архива CalculatorVyplatSetup_1.0.6.zip. Вредоносный архив, защищенный паролем "123213", включал установщик "калькулятора выплат", собранного на фреймворке Qt. Приложение, датированное декабрем 2024 года, имело правдоподобный интерфейс, но параллельно развертывало скрытую службу UpdaterService.

Сервис функционировал как загрузчик, каждые две минуты отправляющий на сервер 185.130.251.252 POST-запросы с идентификатором системы (UUID и USERDOMAIN). В зависимости от ответа C2-сервера (команды "none" или "install") он мог загружать дополнительные модули из директорий %APPDATA%\Microsoft\Windows\ или C:\Users\Public\.

Особенности кода, включая режим отладки, XOR-шифрование строк с 8-байтным ключом и наличие команды "help", позволили исследователям идентифицировать его как PhantomDL v.3 - инструмент, ранее ассоциировавшийся с PhantomCore. Дополнительным доказательством стал Telegram-канал из метаданных калькулятора, где последняя активность зафиксирована в мае 2024 года под видом аккаунта адвоката.

Установленная связь между кейлоггерами Exchange и инфраструктурой PhantomCore подтвердила масштаб операции. За последние месяцы под удар попали исключительно российские IT-компании, причем собранные данные включают свыше 5000 учетных записей.

Эксперты подчеркивают, что атака демонстрирует высокую избирательность и знание особенностей корпоративных сред. В качестве мер защиты Positive Technologies рекомендует организациям провести ручной аудит файлов аутентификации Exchange, особенно C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\logon.aspx.

Индикаторы компрометации

IPv4

- 91.239.148.213

Domains

- aezis.ru

- aventrix.ru

- bi-zone.com

- browser.anaiytics.org

- examplehost.ru

- fame-nodes.ru

- famesborka.ru

- hostmc.ru

- loot-craft.ru

- meet.ibs.events

- voen-pravo.online

- voen-pravoru.online

- xn----8sbucjdmgj6c3e.xn--p1ai

- xn--d1aig1abam.xn--p1ai

- xn--j1aghg.xn--p1ai

MD5

- 3fcbc0ffc1f860a98f5b00d007b701c6

SHA1

- 7ddd66dbcb3dd6fd74e14fc04676b44e1ff149d2

SHA256

- 06ae2986402f0cb9ca03e4b1d9d09430d32aaccda8b016d3e6801bef3fb1f8b4