В мае-июне 2025 года аналитики группы TDR получили обращения от двух организаций, включая международную неправительственную организацию «Репортёры без границ» (RSF), с подозрениями на новые целевые фишинговые атаки со стороны группы вторжения Calisto.

Описание

Группа Calisto, известная также под именами ColdRiver или Star Blizzard, активна как минимум с апреля 2017 года. По данным аналитиков Sekoia.io, цели и выбор жертв в прошлых операциях группы совпадают с определёнными государственными стратегическими интересами. Основная деятельность Calisto - кибершпионаж. Целями часто становятся западные страны, особенно восточноевропейские, а также любые государства, оказывающие поддержку Украине. Группа проводит фишинговые кампании, нацеленные на кражу учетных данных и выполнение кода с использованием техники ClickFix. В сферу её интересов входят военные и стратегические исследовательские секторы, включая структуры НАТО и украинских оборонных подрядчиков, а также неправительственные организации и аналитические центры.

Типичная тактика Calisto включает имперсонацию доверенных контактов. Злоумышленники отправляют электронное письмо, намеренно «забывая» вложение или прикрепляя неработоспособный, но безвредный PDF-файл. Это провоцирует жертву запросить документ повторно, что, по оценкам экспертов, повышает доверие к дальнейшей переписке.

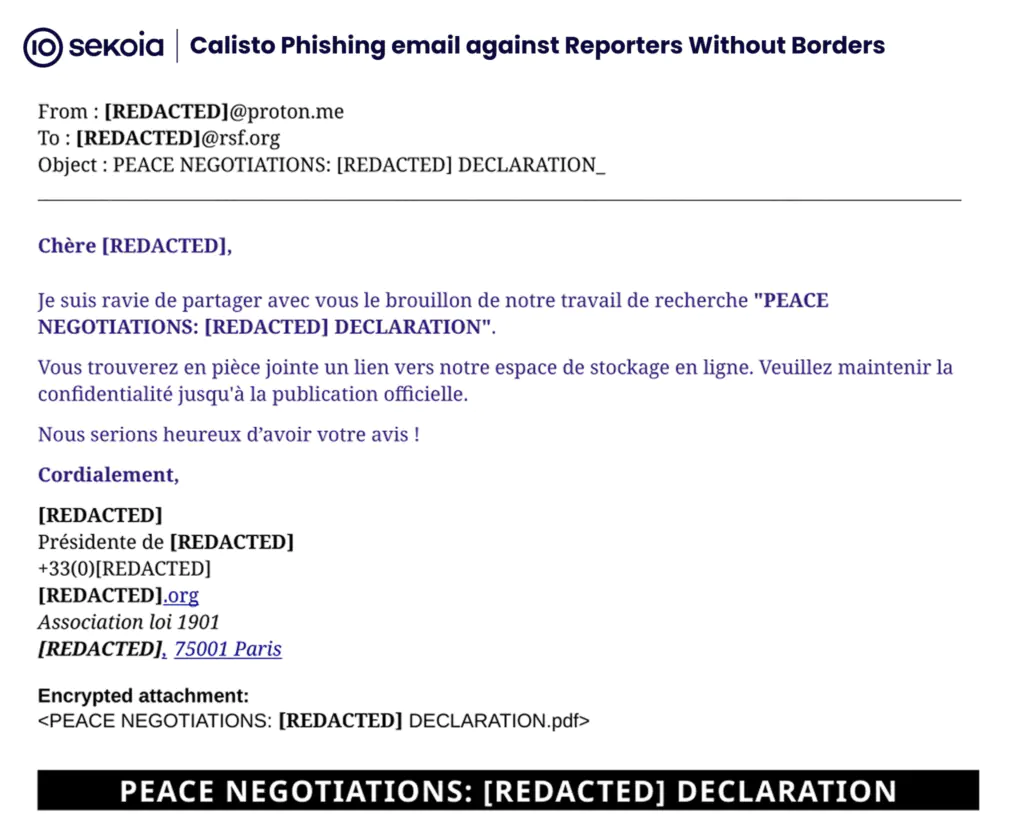

В марте 2025 года к аналитикам TDR обратились «Репортёры без границ» по поводу подозрительного письма, полученного одним из ключевых сотрудников. Организация, защищающая свободу прессы по всему миру и оказывавшая поддержку журналистам, стала мишенью для атаки. Фишинговое письмо поступило с адреса ProtonMail, оформленного как письмо от доверенного лица, и содержало просьбу ознакомиться с документом, который не был прикреплён. После запроса от жертвы оператор Calisto отправил ответное письмо на английском языке со ссылкой на скомпрометированный веб-сайт, который перенаправлял на URL в ProtonDrive. Предположительно, там располагался вредоносный PDF-файл, однако сама учетная запись злоумышленника была заблокирована ProtonMail.

Был зафиксирован и второй случай атаки. В нём злоумышленник прикрепил файл с расширением .pdf, который на самом деле являлся ZIP-архивом. Файл не открывался, что также вводило жертву в заблуждение. В итоге от операторов Calisto был получен финальный PDF-файл - типичная приманка группы. Документ отображал иконку и сообщение о том, что PDF зашифрован, с инструкцией перейти по ссылке для открытия в ProtonDrive. При клике пользователь сначала перенаправлялся на редиректор Calisto, размещённый на взломанном сайте, а затем на фишинговый набор.

Анализ фишингового набора, размещённого на домене account.simpleasip[.]org, показал, что он нацелен на кражу учетных записей ProtonMail. Это самописный набор, не связанный с известными фреймворками вроде Evilginx. Он способен перехватывать двухфакторную аутентификацию и использует технику «противник-в-середине» (Adversary-in-the-Middle, AiTM), позволяющую внедрять вредоносный JavaScript на страницу входа. Код удерживает курсор в поле ввода парода, переключая фокус каждые 250 миллисекунд. Более сложный скрипт взаимодействует с API, контролируемым злоумышленником, для обработки учетных данных.

Инфраструктура атаки включала два типа серверов: для размещения фишинговых страниц и для API-эндпоинтов. Большинство доменных имён, используемых Calisto, опираются на бесплатные серверы Namecheap или их стандартные DNS-серверы. Примечательно, что домены, использовавшиеся в первом и втором квартале 2025 года, изначально были зарегистрированы через Regway, что может служить индикатором для атрибуции с средней степенью уверенности.

Несмотря на многочисленные публикации о группе Calisto, она продолжает целенаправленные фишинговые кампании для кражи учетных данных. Её цели остаются прежними - организации и частные лица, вовлеченные в поддержку Украины или обладающие соответствующей аналитической информацией. Эксперты рекомендуют повышенную осторожность при работе с электронной почтой, особенно при получении неожиданных писем от «коллег» с вложениями или ссылками.

Индикаторы компрометации

Domains

- acmathj.org

- addnamestamp.net

- agentsbreakcursor.org

- ageyeboo.com

- agilegapvalue.com

- applicationformsubmit.me

- argosurflooms.com

- astrocosmograv.com

- atheismatoninoosers.net

- baayaygnu.com

- biochemsys.org

- bridgevisionassetmanagement.net

- bridgevisionassets.net

- ceehogrho.org

- checkshowlabel.org

- classmechthermo.com

- cloudmediaportal.com

- collappendrow.net

- cowsetmom.com

- documentsec.com

- doggiewalkietalkie.company

- drivenginfra.com

- enepascm.net

- fohmaspub.org

- forcelistcon.com

- gemtarfad.com

- gymaisbad.org

- harmenganaleng.com

- inkwaxmil.com

- inmeoaf.com

- jamyexraw.com

- kwargsdirgrid.com

- lamiderot.eu

- layoutdatatype.org

- leaseselfid.com

- lekgodmop.com

- levtawrig.eu

- logmanzoo.com

- maddeehot.online

- mainboxtype.net

- mapaji.com

- menustatusbar.org

- midemucoped.org

- mobtuxawe.org

- mofamole.com

- napsubrow.com

- ned-application-proposal.org

- ned-granting-opportunitis.org

- ned-granting-potential.com

- netyintry.com

- nextgenscloud.com

- noonevinedreammer.org

- objectwidgetfont.org

- onlineviewdoc.com

- ovaradiumnon.org

- owntrywad.com

- parkcaprigra.com

- partizan-cryptobox.com

- pietabyew.org

- prostaffcover.org

- proton-decrypt.com

- psybehavconf.com

- raxpoprig.org

- reftospy.com

- requestspatchcopy.net

- returnselfdata.net

- saghughap.com

- sendhostargs.com

- setimgfont.com

- setproxytrue.net

- simleasip.org

- sizarebabrhino.org

- slacksfulgurbairn.org

- sobcozsee.com

- soborsshe.com

- socalstrategy.info

- sopatrasoftware.net

- sysgentuore.com

- towegospa.com

- trekpoofedbange.org

- tryledsox.com

- tucklocsqueal.org

- weblangdata.com

- yehmaways.com

URLs

- https://admin.artemood.com/vendor/plugx/*.php

- https://cranium.id/plugins/unite/*.php

- https://esclerosemultiplario.com.br/wp-content/plugins/areada/*.php

- https://esourcesol.com/wp-content/plugins/leykos/*.php

- https://mittalcpa.com/wp-content/plugins/bungs/*.php

- https://myoseguridad.net/prueba/phantomrise/*.php