Совместный аналитический отчет Национального центра реагирования на чрезвычайные ситуации в интернете Китая (CNCERT) и компании Beijing Threatbook Technology Co., Ltd. (Threatbook) раскрывает детали новой вредоносной кампании. Группировка киберпреступников, известная под названием Black Cat (Черный кот), активно использует методы SEO (оптимизации под поисковые системы) для продвижения фишинговых сайтов в результатах поиска. Целью атаки стало популярное программное обеспечение - текстовый редактор Notepad++.

Описание

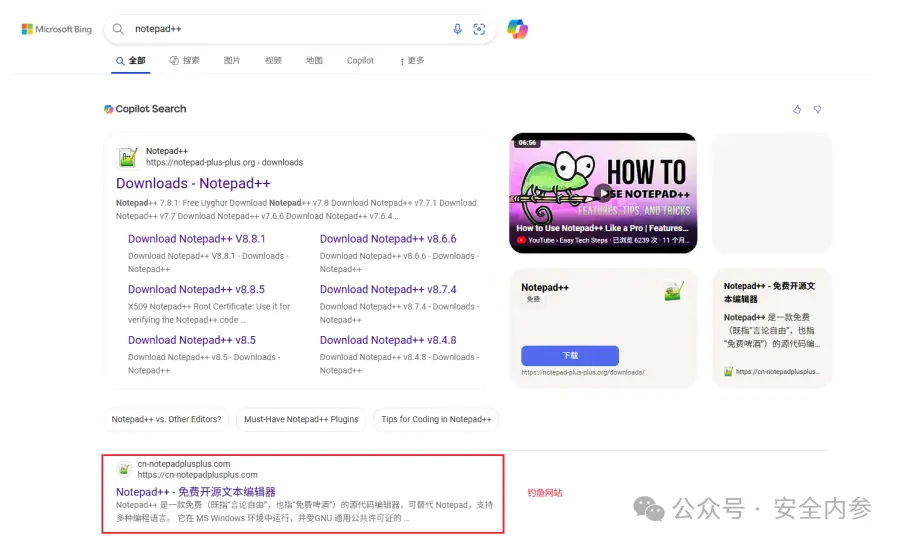

Злоумышленники создали высококачественные поддельные веб-сайты, имитирующие официальный ресурс Notepad++. Эти сайты были оптимизированы таким образом, чтобы занимать высокие позиции в поисковой выдаче по соответствующим запросам. Пользователь, ищущий дистрибутив редактора, может кликнуть на одну из первых ссылок и попасть на фишинговый ресурс. Сайт выглядит убедительно: он содержит не только кнопку загрузки, но и различные обучающие статьи, что повышает его правдоподобность в глазах жертвы.

Процесс загрузки многоступенчатый и продуманный. Нажатие на кнопку «Скачать» не приводит к немедленной загрузке файла. Вместо этого пользователь попадает на промежуточную страницу с выбором способа загрузки, а затем перенаправляется на еще одну страницу, стилизованную под известный хостинг кода GitHub. В конечном итоге скачивается установочный пакет, содержащий вредоносную полезную нагрузку (payload).

Исполняемый файл маскируется под легитимный установщик Notepad++. После завершения установки на рабочем столе создается ярлык, который на самом деле ссылается на вредоносный компонент. Для выполнения кода используется техника «белое-в-черном» (living off the land), когда легитимный исполняемый файл загружает вредоносную DLL-библиотеку. Эта библиотека расшифровывает и отражательно загружает (reflective loading) основной вредоносный модуль из зашифрованного конфигурационного файла.

Основная функция троянца - кража конфиденциальных данных. Вредоносная программа похищает информацию из браузеров (учетные данные, cookies, историю), осуществляет мониторинг нажатий клавиш (keylogging), отслеживает содержимое буфера обмена, а также собирает другие чувствительные данные с зараженного компьютера. Для обеспечения постоянства (persistence) троянец создает запись в автозагрузке реестра Windows. Собранные данные передаются на командный сервер (Command and Control, C2) злоумышленников по адресу sbido.com:2869, который жестко прописан в коде.

Анализ показал, что домен C2 связан с другими известными активами группировки «Black Cat». Это свидетельствует о том, что преступники продолжают использовать как старую, так и новую инфраструктуру. Технические особенности и код троянца являются уникальными для данной группировки и пока не наблюдались в атаках других киберпреступных объединений.

По данным мониторинга CNCERT, масштабы заражения значительны. В период с 7 по 20 декабря 2025 года в Китае было зафиксировано около 277,8 тысяч хостов, скомпрометированных данным троянцем. Пиковое количество одновременно активных зараженных систем («ботов») достигало 62,167 в день, а ежедневное количество обращений к C2-серверам доходило до 437,7 тысяч.

Эксперты отмечают, что тактика группировки эволюционирует. Если ранее их фишинговые атаки были нацелены на пользователей криптовалютных платформ (например, в 2023 году была успешная кампания против AICoin), то теперь они массово атакуют обычных пользователей, распространяя поддельные версии популярного бесплатного ПО, таких как Notepad++, QQ International и других.

Для защиты от подобных угроз специалисты по кибербезопасности рекомендуют соблюдать базовые правила цифровой гигиены. Прежде всего, необходимо загружать программное обеспечение исключительно с официальных сайтов разработчиков или из проверенных источников. Следует избегать перехода по сомнительным ссылкам в поисковых системах и установки программ из ненадежных мест. Крайне важно использовать антивирусное ПО с актуальными базами сигнатур и регулярно проводить полное сканирование системы. В случае подозрения на заражение нужно немедленно провести расследование инцидента, определить вектор проникновения и полностью очистить систему от вредоносных компонентов.

Индикаторы компрометации

IPv4 Port Combinations

- 137.220.252.82:2869

- 154.213.190.46:2869

- 206.119.64.108:2869

- 223.26.63.103:2869

- 27.50.54.144:2869

- 27.50.63.118:2869

- 38.55.16.61:2869

Domains

- alonesad.com

- cdn-ccdown.com

- clash.ac.cn

- clash.net.cn

- clashforwindows.org.cn

- cn-notepadplusplus.com

- duooi.com

- github.zh-cns.top

- golomee.com

- hiluxo.com

- jiaweo.com

- jokewick.com

- jouloi.com

- kimhate.com

- lovemeb.com

- notepadplusplus.cn

- olabb.com

- sadliu.com

- sbido.com

- taokur.com

- theaigaming.com

- titamic.com

- vlumu.com

- zh-clash.com

SHA256

- 087ce894e139f281bd9ebd4b78d4451e458357cef38807e5b4b98ef3ba2fd35c

- 267f5bcedb5b1ebaa855b9b041351892868d0b4a9153517178ef02a55a6f17bd

- 3fe9868b56cfbb4de67f65afece0ac95a16267e44d2f555c25263fd641ed7374

- 46c9e9e2003f92ea1aa06984b02d4827deae71631c5ecf2bed5e4f7f8d5d16c8

- 8c6e135ea743c82d6f36facd293f5ddc01973ab0c5c52f42ed70e2885e838c4c

- 9868a6e020f35b8e55f6e2366feea72e617648ab7ebad1972d093642f3058f70

- aa8e535d8576f0471a98865eb44e5e5ae3c3a279f15807e9a8317adb80bf8c9d

- b0fcdb33e486ddbc0553f201cf6b9255ec22a12cb85dc9d12ebceb9c7308e51d

- b94c54290015ed751c84d0a9bfa6e63481c72c0d7528b4b65a2816f72ea5c994

- c4c1b6d2608b9dd09cddc2f4a040043c590301d3b6ce9bf479c4803b1f679bd5