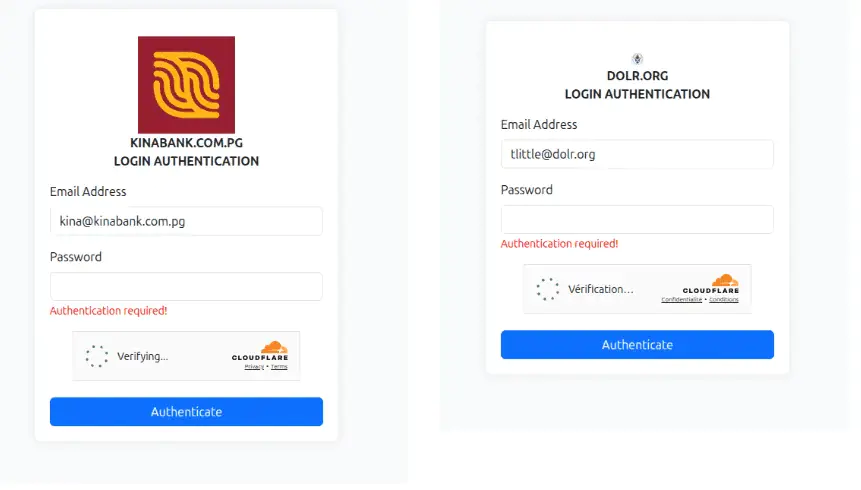

Cyble Research and Intelligence Labs (CRIL) обнаружила активную фишинговую кампанию, в которой злоумышленники используют LogoKit для автоматического подбора логотипов и иконок компаний с помощью сервисов Clearbit и Google Favicon. Это позволяет атакующим создавать более убедительные поддельные страницы входа, повышая вероятность успешного сбора учетных данных. В рамках кампании уже пострадали государственные учреждения, банки и логистические компании по всему миру, включая венгерский CERT, Kina Bank в Папуа - Новой Гвинее и ряд других организаций.

Описание

Аналитики CRIL выявили, что фишинговые ссылки, направленные на правительственные структуры Венгрии, использовали поддельные страницы входа, имитирующие официальный портал HunCERT. В качестве уловки злоумышленники предварительно заполняли поле электронной почты жертвы, чтобы усилить доверие пользователей. Хостинг для фишинговых страниц был организован на Amazon S3, что позволяло злоумышленникам оставаться незамеченными - облачные сервисы воспринимаются пользователями как надежные.

Одним из ключевых элементов, усиливающих доверие к мошенническим страницам, стало использование технологии Cloudflare Turnstile. Эта система, заменяющая традиционные капчи, создает у жертвы ложное ощущение безопасности, будто сайт проходит дополнительную проверку на легитимность. Однако после ввода пароля данные пользователей отправляются на подконтрольный злоумышленникам сервер mettcoint[.]com, а на экране появляется сообщение об ошибке, предлагая повторить попытку.

Подобная схема не нова: LogoKit был впервые замечен в 2021 году и с тех пор активно применяется в фишинговых атаках. Его главное преимущество - автоматическая подгрузка логотипов и фавиконов целевых организаций через API Clearbit и Google S2 Favicon. Это избавляет злоумышленников от необходимости вручную настраивать внешний вид страниц, делая атаки более масштабируемыми и убедительными.

Дальнейшее расследование показало, что домен mettcoint[.]com, используемый для сбора данных, связан с множеством других фишинговых операций. Среди них - поддельная страница файлообменника WeTransfer, а также сайты, имитирующие банковские системы и благотворительные организации. Примечательно, что, несмотря на активное использование в мошеннических схемах, домен до сих пор не обнаружен антивирусными системами на VirusTotal, что позволяет атакам продолжать распространяться.

Эксперты отмечают, что подобные кампании становятся все более изощренными и требуют повышенной бдительности как от организаций, так и от рядовых пользователей. Использование легитимных облачных сервисов, продвинутых методов социальной инженерии и автоматизированных инструментов делает подобные атаки особенно опасными.

В качестве мер защиты специалисты рекомендуют:

- Внимательно проверять URL перед вводом учетных данных.

- Использовать двухфакторную аутентификацию для критически важных сервисов.

- Обучать сотрудников распознаванию фишинговых писем и ссылок.

- Внедрять защитные решения, способные блокировать доступ к подозрительным доменам.

Данная кампания - очередное напоминание о том, что киберпреступники постоянно совершенствуют свои методы. Даже опытные пользователи могут стать жертвами тщательно спланированных атак, поэтому безопасность должна оставаться приоритетом как для компаний, так и для частных лиц.

Индикаторы компрометации

Domains

- mettcoint.com

URLs

- ecowhizz.co.za/ecowhizz.co.zaza/he-opas.html?email=ict.apnic@au.saabgroup.com

- flyplabtk.s3.us-east-2.amazonaws.com/q8T1vRzW3L7XpK0Mb9CfN6hJ2sUYgZAxewoQpHDVlt5BmnEjOrGiScFuYXdAv349/he-opas.html

- https://chyplast.onrender.com/clastk-chy.html

- jstplastoss-bk.s3.us-east-2.amazonaws.com/z7WvKxGq4a9TnMf5Y2BpHJR6EL0udCXeNVwAQ8osIDU3bZymkgPtSjrh1FclXnOevYq29WRG45bTHVLuCMnAfKPZx0tdEJiSmgQUv7NAeO1XrYL3CHwbz5GKMpRtqsd9jo/auth-he-opas.html