Эксперты по кибербезопасности из Trend Micro раскрыли детали сложной многоступенчатой кампании, в ходе которой злоумышленники используют удалённый троян AsyncRAT (Remote Access Trojan). Для обхода систем защиты атакующие злоупотребляют бесплатными сервисами Cloudflare и легитимными дистрибутивами Python, что делает их активность крайне сложной для обнаружения традиционными средствами безопасности.

Описание

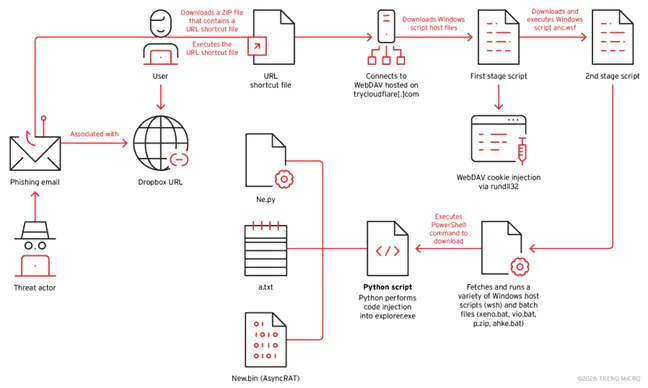

В ходе расследования специалисты Managed Detection and Response (MDR, управляемое обнаружение и реагирование) обнаружили, что угроза начинается с фишинговых писем. Сообщения содержат ссылки на Dropbox, ведущие к архиву ZIP. Внутри архива находится файл с двойным расширением, например, ".pdf.url", который при открытии перенаправляет жертву на WebDAV-сервер, замаскированный под доверенный домен "trycloudflare[.]com". Этот сервер, размещённый на бесплатной инфраструктуре Cloudflare, используется для размещения вредоносных скриптов.

Первоначальный доступ осуществляется через файлы Windows Script Host (".wsh" или ".wsf"), которые запускают цепочку загрузки. В частности, скрипт "as.wsh" инициирует загрузку и выполнение "anc.wsf". Последний, в свою очередь, копирует и запускает два пакетных файла: "vio.bat" и "xeno.bat". Ключевой особенностью атаки является использование официальных ресурсов. Оба ".bat"-файла с помощью PowerShell загружают легитимный встраиваемый дистрибутив Python 3.14.0 с сайта "python.org" и распаковывают его в локальную папку пользователя "AppData\Local\z1man".

Для введения жертвы в заблуждение скрипт "xeno.bat" открывает в браузере легальный PDF-документ, создавая видимость обычной активности. Параллельно в фоновом режиме устанавливается механизм устойчивости (persistence). В автозагрузку Windows помещаются дополнительные пакетные файлы, такие как "ahke.bat" и "olsm.bat", которые гарантируют повторный запуск вредоносного кода при каждой загрузке системы.

Основная полезная нагрузка (payload) доставляется в виде зашифрованного файла "new.bin" и ключа "a.txt". Для её выполнения используется распакованный Python и скрипт "ne.py". Этот скрипт применяет технику полиморфной инъекции через Asynchronous Procedure Call (APC), внедряя расшифрованный код из "new.bin" в процесс "explorer.exe". Анализ показал, что внутри "new.bin" находится оболочка AsyncRAT, созданная с помощью фреймворка Donut для генерации позиционно-независимого шелл-кода.

Эта кампания демонстрирует растущую изощрённость киберпреступников, которые активно используют тактики "живи за счёт земли" (living-off-the-land), маскируя вредоносные операции под легитимную активность. Злоупотребление доверенными облачными сервисами, такими как Cloudflare, и официальными дистрибутивами ПО значительно усложняет задачу для классических сигнатурных систем защиты.

Для противодействия подобным угрозам эксперты рекомендуют компаниям применять многоуровневый подход к безопасности. Критически важно обучать сотрудников распознаванию фишинговых атак, особенно с файлами, имеющими двойные расширения. На техническом уровне следует внедрять решения класса EDR (Endpoint Detection and Response), способные анализировать поведение и обнаруживать аномальные активности, такие как инъекция кода в легитимные процессы. Также необходимы строгие политики контроля приложений для ограничения выполнения скриптов из временных папок и мониторинг сетевых подключений к нестандартным облачным доменам. Регулярное обновление систем и аудит автозагрузки помогают снизить поверхность атаки и вовремя выявить попытки закрепиться в системе.

Индикаторы компрометации

IPv4

- 158.94.209.23

- 43.157.118.169

Domains

- citysearch-packed-bacterial-receptors.trycloudflare.com

- license-appointed-asset-pulled.trycloudflare.com

- owners-insertion-rentals-pursuit.trycloudflare.com

- ozone.trycloudflare.com

- plus-condos-thy-redeem.trycloudflare.com

- strength-blind-bristol-ten.trycloudflare.com

- syracuse-seeks-wilson-row.trycloudflare.com

URLs

- http://dl.dropboxusercontent.com/scl/fi/50mvsqpvyxid7m39g773l/Rechnung-zu-Auftrag-W19248960825.pdf.zip?rlkey=rtgatrazvz9rbqtxbj9rtf7os&st=t318uel6&dl=0

- https://dl.dropboxusercontent.com/scl/fi/5uvu1977pm1v8e5w9dujx/LEXWARE0019.pdf.zip?rlkey=n9y56p52jbsgujjk84pnvdrrf&st=fqekaosq&dl=0

SHA256

- 0948683788167caec8ec5552b88cf66e3c0a5c6d99b3843317f5c794400b401f

- 0aa3250cfb6d7defc68d6d7ddfbdee05a2329a20d944e8d4bb0e6b7f5a85caee

- 201c4c502678c41ba2dbb196cfe0f9f61371c10fdf947f1682eff8202f4ce580

- 33696190e43ede407b1b4903b10cafda0e49376d8ce0c85f01197f7c5073bc04

- 3475330b22f8652e713311689085a5ec24d03ce68d229e43afe89ed2f05a4a01

- 403784357e6402433153d47c2362f26cc26e135a1305393cea074574d3027af5

- 41a01b6f2c4dc340cf35fab38c732e5d2660bedb15e3912d9970d724e20b4f71

- 47fe42924e00e92e3b297426a8ce3aa39864fbf6e7ae65893b4f5dbe0ea8176c

- 4a75881d1ea48ae165ab7069dbfe398882d982e6a860c29ed1d940c4f285c871

- 667d8cbd146c7e4c6dc674ff4219d3a7e682d6464e777a107e6207a7070bf626

- 7600f3d353aa29512dfc0cbc4aa0481453c078692174384a8da668ff1c6bd65a

- 9e3a9db6942f7c42da4c53b5294604b232354002cee16f554a82edb1cf69c82f

- af22cd07ebfcba8d457a1bfacee7b66c60846de1b1d7ab356398dac696984ced

- b1032815b078aad59eb3bd32c29dee4621b37e516e679e84cb7d1c11c3eaff15

- d035d396ae5cda562d4e674b66eeda52a55510fe5c1d379930bff5bfcce10f13

- e6cdcf2cdd49ac3ca256f30a7b5d11a9953748b5820b73845afcd7f9439d6290

- e8abdc2f58bb7391eb541e4c06467f422549a79740a3a1ad2979d48595555400

- f3564370f1b243ca0bb6b31afe8f4bb11c35218e340dba94d4481218385be277