Группа LockBit, несмотря на операцию правоохранительных органов в феврале 2024 года, подтвердила свою живучесть, выпустив новую версию вредоносного программного обеспечения - LockBit 5.0. Эксперты Trend Research обнаружили и проанализировали исходные бинарные файлы этой версии в дикой природе. Анализ подтвердил наличие трех вариантов: для Windows, Linux и, что наиболее опасно, для VMware ESXi. Существование этих вариантов подтверждает продолжающуюся кросс-платформенную стратегию группы, позволяющую проводить одновременные атаки на корпоративные сети, включая виртуализированные среды. Усовершенствованные методы обфускации и анти-анализа делают LockBit 5.0 значительно более опасным по сравнению с его предшественниками.

Описание

Анализ Windows-версии показал, что она использует тяжелую обфускацию и упаковку. Вредоносная программа функционирует как загрузчик, который расшифровывает PE-бинарник в памяти и загружает его через отражение DLL (DLL reflection), что серьезно затрудняет статический анализ. Кроме того, программа-вымогатель реализует несколько анти-форензик техник. Она пропатчивает API EtwEventWrite, отключая возможности трассировки событий Windows, принудительно завершает работу более 60 служб безопасности, сравнивая хеши их имен с жестко заданным списком, и очищает все журналы событий с помощью API EvtClearLog после завершения шифрования.

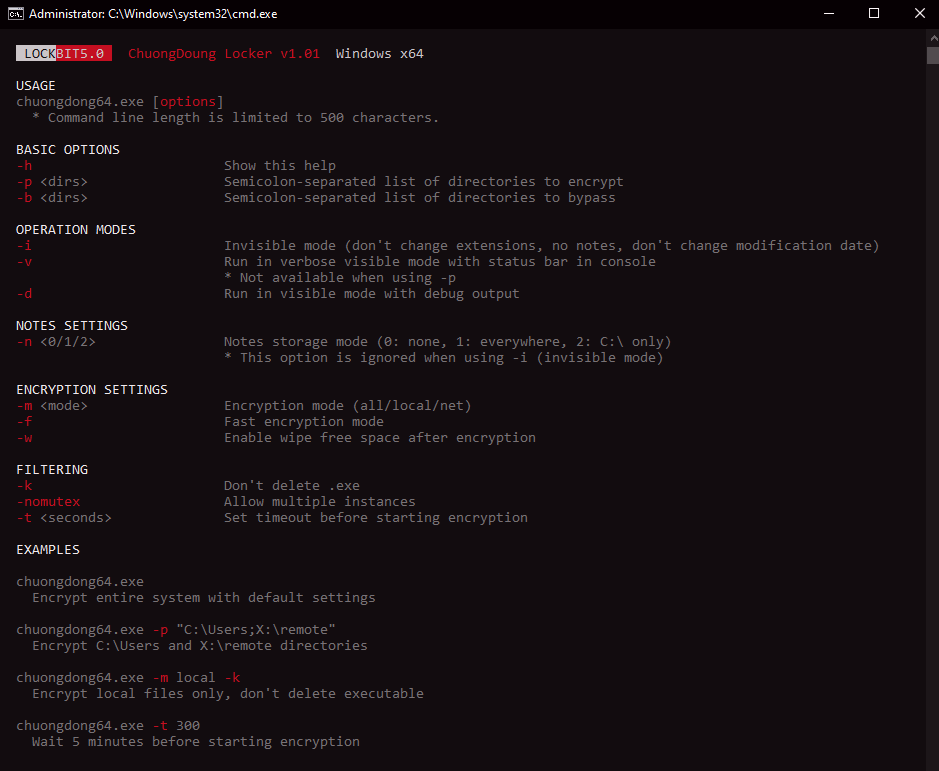

Интерфейс командной строки Windows-версии стал более удобным для злоумышленника. С помощью параметров можно задавать директории для шифрования или обхода, выбирать режимы работы, такие как невидимый режим или режим с подробным выводом, настраивать размещение вымогательских записок и параметры шифрования.

Процесс шифрования присваивает файлам уникальные, якобы случайно сгенерированные расширения длиной 16 символов, что усложняет восстановление. При этом, в отличие от некоторых других программ-вымогателей, LockBit 5.0 не оставляет традиционных маркеров заражения в конце файлов, хотя анализ выявил последовательные паттерны, включая исходный размер файла, встроенный в окончание зашифрованного файла. Как и в предыдущих версиях, присутствует геополитическая защита: выполнение прекращается, если обнаруживаются русскоязычные системные настройки или геолокация России.

Linux-вариант демонстрирует схожий функционал, подтверждая приверженность группы кросс-платформенности. Интерфейс командной строки зеркально отражает Windows-версию по форматированию и возможностям, предоставляя злоумышленникам такую же гибкость. Во время выполнения Linux-вариант ведет детальный журнал действий, показывая файлы, предназначенные для шифрования, и папки, исключенные из процесса. Это позволяет предположить, что вариант может использоваться в тестовых средах или аффилированными лицами, которым требуется обратная связь. После завершения работы выводится сводка с общим количеством зашифрованных файлов и их суммарным размером. Как и в Windows-версии, к зашифрованным файлам применяются рандомизированные расширения.

Наиболее серьезной угрозой является выделенный вариант для VMware ESXi, специально нацеленный на инфраструктуру виртуализации. Этот вариант представляет собой критическую эскалацию возможностей LockBit, поскольку серверы ESXi обычно размещают десятки или сотни виртуальных машин. Это позволяет злоумышленникам шифровать целые виртуализированные среды, выполняя одну единственную вредоносную программу. Вариант ESXi сохраняет ту же структуру интерфейса командной строки, обеспечивая операционную согласованность для злоумышленников на всех платформах, но включает параметры, оптимизированные специально для шифрования виртуальных машин.

Сравнительный анализ LockBit 4.0 и 5.0 выявил значительное повторное использование кода и эволюционное развитие, а не полную переработку. Обе версии используют идентичные хеш-алгоритмы для строковых операций, что критически важно для разрешения API и идентификации служб. Структура кода для динамического разрешения API остается очень похожей. Эти сходства явно указывают на то, что LockBit 5.0 является продолжением семейства программ-вымогателей LockBit, а не подделкой или ребрендингом со стороны других злоумышленников. Сохранение основной функциональности при добавлении новых методов уклонения от обнаружения демонстрирует стратегию группы по постепенному совершенствованию своей платформы.

Существование вариантов для Windows, Linux и ESXi позволяет проводить одновременные атаки на всю корпоративную сеть - от рабочих станций до критически важных серверов, размещающих базы данных и платформы виртуализации. Тяжелая обфускация во всех новых вариантах значительно задерживает разработку сигнатур для обнаружения, а технические улучшения, включая удаленные маркеры заражения, более быстрое шифрование и расширенные возможности уклонения, делают LockBit 5.0 значительно более опасным. LockBit остается одной из самых печально известных групп, работающих по модели Ransomware-as-a-Service (RaaS), которая последовательно опережает конкурентов за счет агрессивной эволюции своих техник и тактик.

Организациям настоятельно рекомендуется оценить и усилить свою безопасность, proactively проводя поиск угроз, tailored под конкретные инструменты, тактики и процедуры группы. Крайне важно усилить защиту как конечных точек, так и сети, а также обеспечить раннее обнаружение техник обхода защиты, направленных на компрометацию решений безопасности. Продукт Trend Vision One обнаруживает и блокирует конкретные IoC, упомянутые в исследовании, и предлагает клиентам доступ к запросам для поиска угроз, анализу угроз и отчетам разведки, связанным с LockBit 5.0. Защита виртуализационной инфраструктуры VMware ESXi должна быть одним из приоритетов, так как атака на один хост может привести к выходу из строя десятков виртуальных машин.

Индикаторы компрометации

SHA256

- 180e93a091f8ab584a827da92c560c78f468c45f2539f73ab2deb308fb837b38

- 4dc06ecee904b9165fa699b026045c1b6408cc7061df3d2a7bc2b7b4f0879f4d

- 7ea5afbc166c4e23498aa9747be81ceaf8dad90b8daa07a6e4644dc7c2277b82

- 90b06f07eb75045ea3d4ba6577afc9b58078eafeb2cdd417e2a88d7ccf0c0273

- 98d8c7870c8e99ca6c8c25bb9ef79f71c25912fbb65698a9a6f22709b8ad34b6