Группировка LockBit, действующая по модели Ransomware-as-a-Service (программы-вымогатели как услуга), с момента своего появления в сентябре 2019 года закрепила статус одного из самых активных и опасных киберпреступных альянсов в мире. Согласно аналитическим данным, с августа 2021 по август 2022 года на её долю пришлось 30,25% всех известных атак с использованием программ-вымогателей, а в 2023 году этот показатель составил около 21%. Общий ущерб от требований выкупа и затрат на восстановление оценивается в миллиарды долларов. Несмотря на глобальные усилия правоохранительных органов, включая недавние операции по ликвидации её инфраструктуры, угроза со стороны группировки остается серьёзной.

Описание

Текущая версия вредоносного ПО, LockBit 5.0, демонстрирует значительную техническую эволюцию. Группировка продолжает использовать автоматизированные возможности распространения и изощрённые методы шифрования. Как правило, первоначальный доступ злоумышленники получают через эксплуатацию уязвимостей, атаки методом перебора, фишинг или утекшие учетные данные. Затем атака развивается по трёхэтапной схеме: получение доступа, перемещение внутри сети и повышение привилегий, а также развёртывание основной вредоносной нагрузки (payload). Для кражи данных перед шифрованием активно применяется инструмент Stealbit.

Технический анализ последней версии выявил ряд новых особенностей. LockBit 5.0 способен работать без внешних параметров, что упрощает его запуск. Для затруднения восстановления данных он принудительно останавливает службы, связанные с Volume Shadow Copy Service (VSS). Кроме того, код подвергнут упаковке и обфускации, что значительно осложняет статический анализ. Криптографический стек включает алгоритмы ChaCha20-Poly1305 для шифрования файлов и X25519+BLAKE2b для обмена ключами. Важно отметить, что для дешифрования недостаточно только локальной информации системы, что делает самостоятельное восстановление практически невозможным без ключа от злоумышленников.

Оптимизируя процесс, вредоносное ПО удаляет файлы во временных каталогах пользователей. Это повышает скорость шифрования, так как основные цели атаки - ценные пользовательские данные, а не кэш. Одновременно LockBit 5.0 принудительно останавливает критически важные системные службы, в частности, связанные с резервным копированием и безопасностью. Список этих служб жёстко прописан в коде в виде хэш-значений. Среди идентифицированных - службы продуктов Veeam, BackupExec, Acronis и Microsoft Edge Update.

Для обеспечения работоспособности операционной системы после атаки и сохранения рычага давления на жертву, вредоносная программа исключает из процесса шифрования ключевые системные файлы и каталоги. В «белый список» входят папки Windows, Program Files, а также файлы с расширениями .exe, .dll, .sys. Интересной особенностью является динамическая генерация расширений для зашифрованных файлов. При каждом запуске создаётся список из 100 уникальных 8-байтовых расширений на основе случайного числа, которые применяются последовательно. Это усложняет процедуру идентификации заражённых данных.

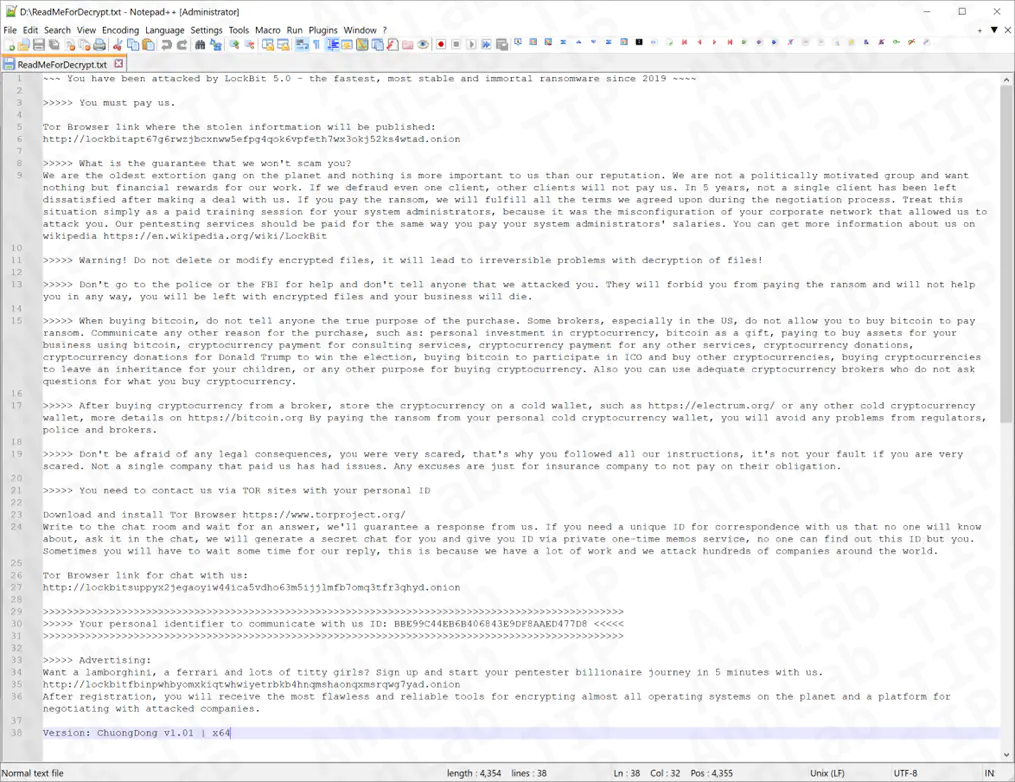

Процесс шифрования зависит от размера файла. Для файлов менее 0x5000000 байт используется единый ключ на основе алгоритма ChaCha20. В конец такого файла добавляется служебная информация, включая открытый ключ жертвы. Для более крупных файлов данные шифруются блоками, и для каждого блока вычисляется и сохраняется контрольная хэш-сумма. Требование выкупа, оставляемое в файле ReadMeForDecrypt.txt, содержит типичные для группировки угрозы. Злоумышленники предупреждают, что самостоятельные попытки восстановления или обращение в сторонние сервисы приведут к безвозвратной потере данных. Кроме того, они угрожают удалить ключ дешифровки и выставить украденную информацию на продажу в даркнете, если факт взлома станет достоянием общественности или правоохранительных органов.

В качестве превентивных мер специалисты рекомендуют компаниям регулярно обновлять программное обеспечение для закрытия известных уязвимостей, внедрять строгую политику паролей и многофакторную аутентификацию, а также сегментировать сеть для ограничения латерального перемещения злоумышленников. Не менее важны постоянное обучение сотрудников основам кибергигиены и надёжная стратегия резервного копирования данных с хранением копий вне основной сети.

Индикаторы компрометации

MD5

- 95daa771a28eaed76eb01e1e8f403f7c

- 97e97e8cde5cc795b4d0a1fb7202b5ed

- c15a79d4b3c17bdb01edb097bae53212

- c462c6b02b35df2910689947c5090fae

- cd6e182fe655724f3d8e711b451a2e93