Кибершпионская группировка ScarCruft, также известная как APT-C-28 или Konni, обновила свой арсенал и сменила цели атак. Вместо традиционных целей в лице государственных учреждений региона хакеры теперь нацеливаются на компании криптоиндустрии, используя для проникновения усовершенствованную версию вредоносной программы MiradorShell. Об этом свидетельствуют данные анализа недавней кампании, проведенного экспертами по кибербезопасности.

Описание

Группа ScarCruft, активность которой отслеживается с 2014 года, исторически фокусировалась на классическом цифровом шпионаже против государственных структур в Азиатско-Тихоокеанском регионе. Однако в последнее время её тактика адаптировалась под новые тренды. В ходе последней выявленной кампании злоумышленники использовали фишинговые письма с вредоносным ZIP-архивом, рассчитанные на сотрудников стартапов в сфере Web3 и разработчиков DeFi (децентрализованных финансов).

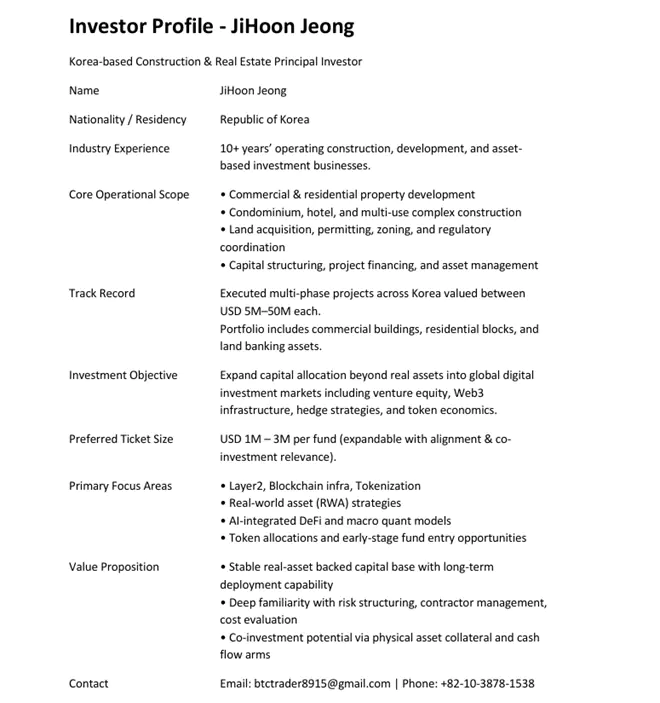

В архиве содержался документ Microsoft Word с предложением об инвестициях на сумму от одного до трех миллионов долларов, а также файл с расширением LNK, замаскированный под PDF-документ. Этот файл, названный в стиле сопроводительного письма, и являлся отправной точкой для многоступенчатой атаки. При его запуске через цепочку команд запускался PowerShell, который, в свою очередь, загружал и расшифровывал первую стадию вредоносного ПО (payload).

Первая стадия выполняла несколько критически важных для атакующих функций. Во-первых, она проводила проверку окружения, ища признаки виртуальной машины или песочницы (sandbox). В частности, скрипт проверял, не запущен ли он на сервисе Google Compute Engine. Если подозрительная среда обнаруживалась, дальнейшая установка прекращалась, что затрудняет автоматический анализ вредоноса системами безопасности. Во-вторых, происходил сбор информации о системе: списков процессов, файлов в ключевых каталогах пользователя и общих данных о конфигурации. Эти данные отправлялись на сервер злоумышленников.

Только после успешной проверки окружающей среды и отправки данных начиналась вторая стадия. С удаленного сервера загружался легитимный исполняемый файл AutoIt3.exe - интерпретатор для скриптового языка AutoIt. Затем загружался и расшифровывался скрипт на этом языке, который представлял собой обновленную версию бэкдора, названного исследователями MiradorShell v2.0. Для обеспечения постоянного присутствия в системе (persistence) создавалась запланированная задача, запускающая вредоносный скрипт каждые пять минут.

Анализ конечного полезного груза показал, что MiradorShell v2.0 - это мощный инструмент для удаленного контроля. Он устанавливает обратное соединение с командным сервером злоумышленников (C2) и предоставляет широкий спектр возможностей. Атакующие могут выполнять команды в командной строке (cmd), загружать и скачивать файлы, просматривать содержимое каталогов, удалять данные и запускать произвольные программы на зараженном компьютере. Для идентификации жертвы используется уникальный идентификатор, сгенерированный на основе аппаратных характеристик системы.

Примечательной особенностью атаки является инфраструктура. В качестве промежуточного сервера для управления второй стадией атаки использовался взломанный легитимный веб-сайт южнокорейской компании Techcross-WNE. Путь к вредоносным скриптам на этом сайте имитировал структуру плагина, что могло помочь скрыть подозрительную активность. Такой метод использования скомпрометированных доверенных ресурсов характерен для продвинутых группировок, так как затрудняет блокировку атаки на уровне сетевых фильтров.

Эксперты с высокой степенью уверенности приписывают эту кампанию группе ScarCruft на основе ряда технических деталей. Во-первых, группа уже неоднократно использовала файлы LNK в качестве начального вектора атаки и AutoIt для финальных стадий. Во-вторых, стиль именования объектов в системе, таких как мьютексы и запланированные задачи, совпадает с предыдущими образцами. В-третьих, структура URL-адресов для связи с C2-серверами и тактика использования взломанных сайтов соответствуют известным методам работы этой APT-группы.

Этот случай демонстрирует эволюцию тактики государственных хакерских групп, которые начинают активно интересоваться быстрорастущим и ликвидным криптовалютным рынком. Атака также подчеркивает важность комплексной защиты, включающей обучение сотрудников распознаванию фишинга, анализ поведения процессов и мониторинг сетевой активности, особенно исходящих соединений с необычных для бизнес-процессов ресурсов.

Индикаторы компрометации

IPv4 Port Combinations

- 65.21.182.178:443

URLs

- https://techcross-wne.com/include/plugin/snoopy/board/libs/mrd.dat

- https://techcross-wne.com/include/plugin/snoopy/board/register.php

MD5

- 4692034cd157c417c3868b5033d0e0d7

- ca1237bd33f61f77990d76a3df130ef5

- e4e7351cf3fc80e6f65c2226d1cafdb2

- f9945ddbfcb05ee49ba21d49e8087a18