В конце августа 2025 года специалисты компании Cleafy обнаружили новый высокотехнологичный вредоносный программы для Android под названием Klopatra. Этот троянец удаленного доступа (Remote Access Trojan, RAT) демонстрирует беспрецедентный уровень сложности и не имеет видимых связей с известными семействами мобильных угроз. Аналитики выявили две активные бот-сети, которые уже успели скомпрометировать более 3000 устройств, преимущественно в Испании и Италии.

Описание

Технологический прорыв в скрытности

Главной особенностью Klopatra стало использование коммерческого инструмента защиты кода Virbox, редко встречающегося в мобильных угрозах. В сочетании с переносом ключевых функций из Java в нативные библиотеки это создает мощный защитный барьер. Такой подход значительно снижает видимость вредоносного программы для традиционных систем анализа и безопасности, применяя обфускацию кода, антиотладочные механизмы и проверки целостности во время выполнения.

Архитектура Klopatra представляет собой значительный эволюционный скачок в мире мобильных угроз. Троянец сочетает в себе функции банковского вредоносного программы и полноценного инструмента удаленного доступа, позволяя операторам получать полный контроль над зараженными устройствами, похищать учетные данные и выполнять мошеннические операции.

Механизм работы и возможности

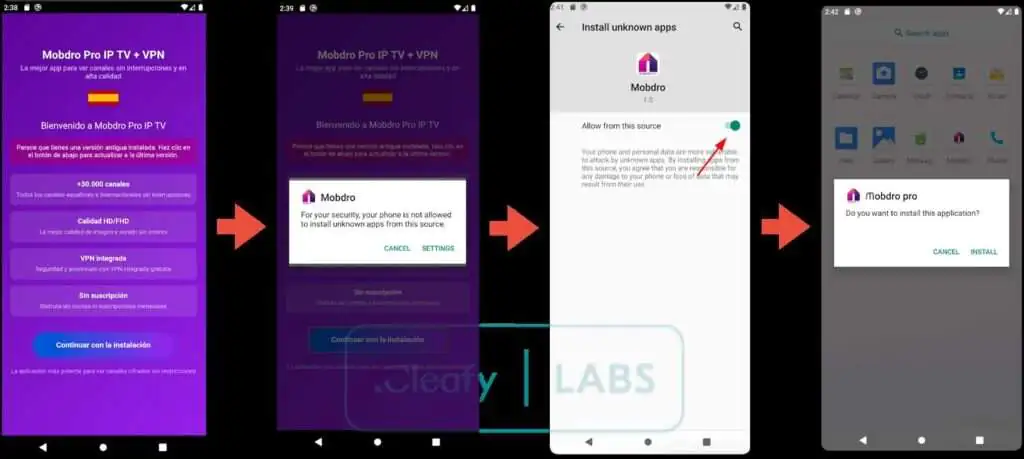

Атака начинается с социальной инженерии: троянец распространяется под видом приложения для IPTV-вещания "Mobdro Pro IP TV + VPN". После установки программа запрашивает критическое разрешение на установку пакетов из неизвестных источников, после чего скрытно устанавливает основной модуль Klopatra.

Ключевым элементом работы вредоносного программы становится злоупотребление службами доступности Android. Получив соответствующие разрешения, Klopatra получает практически неограниченные возможности: мониторинг экрана, перехват ввода (функции кейлоггера) и выполнение действий от имени пользователя. Это позволяет операторам незаметно navigate через приложения, вводить тексты и совершать финансовые операции.

Технический анализ выявил две основные функции удаленного доступа: стандартный VNC (start_vnc) для просмотра и взаимодействия с экраном устройства, и скрытый VNC (start_hvnc), который отображает черный экран на устройстве жертвы, позволяя оператору работать незаметно.

Для кражи учетных данных Klopatra использует технику оверлейных атак. При обнаружении запуска целевого банковского приложения троянец запрашивает у сервера управления и контроля (Command and Control, C2) специальный HTML-контент, который отображается поверх легитимного приложения, имитируя интерфейс входа в систему.

Турецкий след и операционные особенности

Многочисленные улики указывают на турецкоязычное происхождение разработчиков Klopatra. В коде вредоносного программы обнаружены функции с турецкими названиями, такие как ArkaUcKomutIsleyicisi ("Обработчик команд бэкенда"). Анализ инфраструктуры C2 выявил использование турецких терминов в структуре данных управления.

Особый интерес представляют операционные заметки, обнаруженные в панели управления. Записи вроде "7k atılan piç şifre z", сделанные на разговорном турецком языке, демонстрируют прямое вовлечение операторов в мошеннические операции и документирование деталей устройств жертв.

Инфраструктура и масштабы угрозы

Исследование выявило три основных сервера C2 с четкой географической специализацией. Сервер adsservices[.]uk управляет крупнейшей бот-сетью с почти 1000 зараженных устройств, ориентированной преимущественно на Испанию. Сервер adsservice2[.]org контролирует около 450 устройств в Италии, а третий сервер, вероятно, используется для тестирования и разработки.

Операторы использовали Cloudflare для маскировки реальных IP-адресов, однако ошибки в настройке безопасности позволили исследователям идентифицировать истинное местоположение серверов в Литве и Германии.

Эволюция угрозы

Анализ более 40 различных сборок Klopatra, начиная с марта 2025 года, показывает быстрый цикл разработки. Ранние версии были относительно простыми, но последние сборки демонстрируют многоуровневый подход к защите, сочетая Virbox с собственной системой шифрования строк.

Троянец продолжает активно развиваться, добавляя новые команды для управления интерфейсными наложениями и разрешениями, что свидетельствует об agile-подходе к разработке со стороны создателей.

Практическое применение в мошенничестве

Наблюдения за реальными атаками показывают, что операторы предпочитают работать в ночное время, когда устройства жертв подключены к зарядке и не используются. Атака включает проверку условий, активацию скрытого режима, разблокировку устройства с использованием ранее похищенных PIN-кодов или графических ключей и выполнение банковских операций через скрытый VNC.

Появление Klopatra знаменует новый этап в профессиональном развитии мобильных угроз, где преступные группы инвестируют в коммерческие инструменты защиты для увеличения срока жизни и прибыльности своих операций. Для финансовых институтов это подчеркивает необходимость внедрения решений, сочетающих обнаружение вредоносного программы с поведенческим мониторингом на уровне устройства.

Индикаторы компрометации

IPv4

- 141.98.11.227

- 141.98.11.69

- 141.98.11.80

- 37.114.50.174

Domains

- adsservice2.org

- adsservices.uk

- guncel-tv-player-lnat.com

SHA256

- 02ac34edfacbb3b1dd731ff305846b5bedfdbcaaf11a00f446efd8d0c009788d

- 073014cfda7bc8cf54219ef7c05eefe8f8c49c063c2857790a89e34dcdfdb455

- 0add6a2853c526843de97234ba1f4db4ab1136ce898189a068486d1e5d1f33e0

- 0ae8c721bf5240966b7275875c42f789dc922cc1a7e4cef7af2827a2aa171b8b

- 0fd9c2e09e05ce59e90f5d373edb7f1d8199a965fbad989651b9ddaa95900dcf

- 1377664fea7ce3745feeddd30c1498ca98081ad7399f36b7c00e91d733f5211f

- 1d580642b5bfe53bef632cce7d2db7fe141351e0c02b11a2589c2482a5f63ed2

- 2b8206be0f4e62d2d303668775758784787d6674c408a1ce706181ab96362d3e

- 37119c69ce4f9d68e0ebeb6de99393738144966b130518ed1679c7203f8999ab

- 3dd5b08c0b942912d2fc65c070894466a8fa356a22a768869af14ae90e8f2ad0

- 3f972448cf4fdf8938b56c0627a2e274e3c9968b0212975eadda8e4de7ab782e

- 451a82fe018dd72cc145e5ad6c21ad955844fe8b33fd1cb23bbf76766ec6a34c

- 455910bf83c07cb9e3d3fd1a8c3b4d9ceec96a0c81e9d2804ecebfb177c8c97f

- 4c6939f639873cdc706144a263b7f11087283ff27289f2131c6f45654b00c1bb

- 57d3198b481f8096a3aac8d3a6da15636369c1a5021a775c2a25fceaa5bbc075

- 6769da8d5d2c5e57e018234b7dcbc9514a1f2b9ac7cfb42f7c3f55af9f23bad8

- 683746b5da267b80795746d5e14b3fbf33d19fb4f39181fb63d28715edcb5d36

- 6ddb8562e7f1371c3436b983b96930ce75e218e73680f332d9589da96ac2063d

- 72a3541a456f7ec3d9de6656c5b9640c8ffd28c5571c5cdfb17d65613c643f84

- 79f40993850ebed38a4091f771cdbf327a2143bb17f66af89e6fcb717f3ec0bf

- 85b05cb1268c6002a6bedb855ad5983eee7b1f084728943bd18d19fcfd9c7d85

- 9893bec37c8c85e36f9a26766ae63c3cf52d2efe6946f02e16a7b0d68b11011e

- a045d8b62bbf4cdcfbd449a994958c1e051d06c0d888e0936838fff4be47aefc

- b77879e4525031879c031d69ffac606d70680a3f06613dd418ee7c656046fbe5

- d5fe92a103f643735d42e6070dc3fcc28f15e2cef488dae42ca235a061bc836a

- d6cd1f369e89692feb2593a4f49bf67b2386df533a551915d8949fd709a0f35a

- e07392df7484aeafad61af6d0a75a9af874183434181bfb8aab843c8dea87e63

- e27ba9efe44ef0d08128f80b010854670e77761b32160036465ac25b75723dce

- e2b9aa6a5febde1bba371dbed3b04909a222b765cf04ccb12547a9efb5a0dd50

- ecf0a143df1c42b3395a6654aa025945378868442e6e0ea3819d943ab42f37d8