Китайская группа продвинутых постоянных угроз (APT), известная под именами Earth Estries, Salt Typhoon и несколькими другими названиями, продолжает активно действовать, используя в своих последних кампаниях одну из новейших уязвимостей популярного архиватора WinRAR. Эта активность подтверждает, что коллектив остается серьезной угрозой для глобальной кибербезопасности, несмотря на усилия по противодействию таким атакам.

Описание

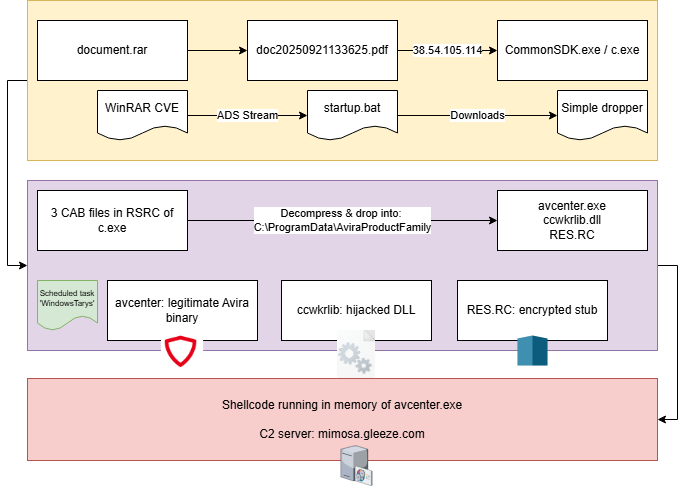

Earth Estries - это APT-актор (группа кибершпионажа), имеющий связи с Китаем, который известен использованием разнообразных вредоносных имплантов, включая Snappybee (также известный как Deed RAT), ShadowPad и другие инструменты. В своей последней кампании злоумышленники эксплуатируют уязвимость в WinRAR, которая в конечном итоге позволяет выполнить произвольный shellcode (шелл-код) на компьютере жертвы. Это опасная техника, поскольку она обходит многие традиционные средства защиты.

Механизм атаки начинается с того, что злоумышленники создают специально сформированный архивный файл, который использует уязвимость в обработке архивов программой WinRAR. Когда пользователь открывает такой архив, уязвимость позволяет выполнить произвольный код в памяти системы без необходимости дополнительных действий со стороны пользователя. Это особенно опасно, поскольку архивы являются распространенным форматом файлов в повседневной работе, и пользователи часто не подозревают об угрозе.

После успешной эксплуатации уязвимости атакующие получают возможность запустить shellcode, который обычно загружает один из известных имплантов группы, таких как Snappybee или ShadowPad. Snappybee, также известный как Deed RAT (RAT - Remote Access Trojan, троян удаленного доступа), предоставляет злоумышленникам полный контроль над зараженной системой, включая возможность кражи конфиденциальных данных, наблюдения за действиями пользователя и распространения внутри сети. ShadowPad - это другой сложный бэкдор (скрытый канал доступа), который известен своей модульной архитектурой и способностью долго оставаться незамеченным.

Особенностью данной кампании является то, что Earth Estries продолжает демонстрировать высокую адаптивность, оперативно внедряя эксплуатацию свежих уязвимостей в распространенном программном обеспечении. WinRAR используется миллионами пользователей по всему миру для работы с архивами, что делает эту атаку потенциально масштабной. Уязвимость, которую используют злоумышленники, была недавно обнаружена и исправлена в обновлениях безопасности, но многие пользователи и организации затягивают с установкой патчей, что оставляет их уязвимыми.

Группа Earth Estries имеет долгую историю активности, нацеливаясь на различные секторы, включая правительственные организации, оборонную промышленность и критическую инфраструктуру. Их методы соответствуют тактикам, описанным в матрице MITRE ATT&CK, включая первоначальный доступ через уязвимости в публичных приложениях, выполнение кода и установку постоянства в системе. Аналитики кибербезопасности отмечают, что группа часто меняет свои инструменты и техники, чтобы избежать обнаружения системами IDS (система обнаружения вторжений) и IPS (система предотвращения вторжений).

Для защиты от подобных атак эксперты рекомендуют пользователям и администраторам своевременно обновлять программное обеспечение, включая WinRAR, до последних версий. Также важно использовать решения для защиты конечных точек, которые могут обнаруживать аномальное поведение, такое как выполнение shellcode или попытки установки неизвестных процессов. Организациям следует внедрять принцип минимальных привилегий, чтобы ограничить потенциальный ущерб в случае успешного взлома.

В настоящее время исследователи кибербезопасности продолжают мониторинг активности Earth Estries, чтобы выявить новые векторы атак и разработать контрмеры. Общедоступные отчеты и индикаторы компрометации (IoC) помогают организациям укреплять свою защиту. Однако сохраняющаяся активность группы подчеркивает необходимость постоянной бдительности и проактивных мер в области кибербезопасности, особенно для целевых секторов, которые могут привлекать внимание APT-акторов.

Индикаторы компрометации

IPv4

- 38.54.105.114

Domains

- mimosa.gleeze.com

SHA256

- 3822207529127eb7bdf2abc41073f6bbe4cd6e9b95d78b6d7dd04f42d643d2c3

- 3b47df790abb4eb3ac570b50bf96bb1943d4b46851430ebf3fc36f645061491b

- 3c84a5255e0c08e96278dea9021e52c276b4a6c73af9fa81520aefb4a8040a8b

- 5e062fee5b8ff41b7dd0824f0b93467359ad849ecf47312e62c9501b4096ccda

- 64ca55137ba9fc5d005304bea5adf804b045ec10c940f6c633ffde43bc36ff3f

- 6c6af015e0bfec69f7867f8c957958aa25a13443df1de26fa88d56a240bdd5ad

- 94aa6619c61d434e96ca8d128731eb7ee81e399a59a17f751a31b564a7f3a722

- f8c119bfc057dc027e6c54b966d168ee1ef38c790e581fb44cf965ca0408db1d

Yara

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 | rule EE_Loader { meta: id = "3cE9Nc9q8mf33jLJj2u2gN" fingerprint = "v1_sha256_8a1f1f3aecfd55da0597ee08795122dbdbea7ad6902b638b8d6e1b73d8ccd5fb" version = "1.0" date = "2025-10-27" modified = "2025-10-27" status = "RELEASED" sharing = "TLP:WHITE" source = "BARTBLAZE" author = "@bartblaze" description = "Identifies loader used by Earth Estries." category = "MALWARE" hash = "5e062fee5b8ff41b7dd0824f0b93467359ad849ecf47312e62c9501b4096ccda" strings: /* pFVar7 = GetProcAddress(pHVar3,(LPCSTR)&local_20); if (pFVar7 != (FARPROC)0x0) { local_6c = 0x2e534552; local_68 = 0x4352; local_118c.X = 0; local_118c.Y = 0; uVar8 = (*local_1194)(0xfffffff5); CVar4 = local_118c; */ $load = { c7 4? ?? 52 45 53 2e 6a f5 c7 4? ?? 52 43 00 00 89 8? ?? ?? ?? ?? } //RES.RC condition: all of them } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 | import "pe" rule EE_Dropper { meta: id = "25d2Jqee4Uip3sr0muPuRO" fingerprint = "v1_sha256_8c095876a8282857f9434e97fce844d79e4dd8994a9dc61d2be3fce8f6dcb6d1" version = "1.0" date = "2025-10-27" modified = "2025-10-27" status = "RELEASED" sharing = "TLP:WHITE" source = "BARTBLAZE" author = "@bartblaze" description = "Identifies dropper, EXE dropping and loading 3 CAB files, as seen in Earth Estries campaign." category = "MALWARE" hash = "3822207529127eb7bdf2abc41073f6bbe4cd6e9b95d78b6d7dd04f42d643d2c3" strings: $cab = {4D 53 43 46} //MSCF condition: uint16(0) == 0x5A4D and #cab == 3 and ( for any i in (0 .. pe.number_of_resources - 1): ( pe.resources[i].type_string == "T\x00E\x00S\x00T\x00" ) ) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 | rule WinRAR_ADS_Traversal { meta: id = "7Eg0fdIJ67bBekR1rpUlNJ" fingerprint = "v1_sha256_7c52c7e31793540231f5a317dfc6b1cbcc40dc78a4084bf9271ea7c7da8e5e33" version = "1.0" date = "2025-08-12" modified = "2025-08-12" status = "RELEASED" sharing = "TLP:WHITE" source = "BARTBLAZE" author = "@bartblaze" description = "Identifies potential ADS traversal in RAR archives." category = "INFO" reference = "https://www.welivesecurity.com/en/eset-research/update-winrar-tools-now-romcom-and-others-exploiting-zero-day-vulnerability/" strings: $rar= { 52 61 72 21 } $ads_traversal = ":..\\..\\..\\..\\..\\..\\..\\..\\" ascii wide nocase $zone_identifier = "Zone.Identifier" ascii wide nocase $lnk = "lnk" ascii wide nocase $bat = "bat" ascii wide nocase $vbs = "vbs" ascii wide nocase $js = "js" ascii wide nocase $exe = "exe" ascii wide nocase condition: $rar at 0 and $ads_traversal and not $zone_identifier and any of ($lnk, $bat, $vbs, $js, $exe) } |