Компания Morada, специализирующаяся на кибербезопасности, выявила активную фишинговую кампанию, связанную с платформой RaccoonO365, которая функционирует по модели phishing-as-a-service (PhaaS, фишинг-как-услуга). Атака, отслеживаемая с сентября 2024 года, нацелена на сотрудников IT-отделов и служб поддержки в компаниях, работающих в глобальных промышленных цепочках поставок. Злоумышленники рассылают вредоносные PDF-вложения, маскирующиеся под документы от отделов кадров и финансов, с целью сбора учетных данных Microsoft 365 и кодов многофакторной аутентификации (MFA).

Описание

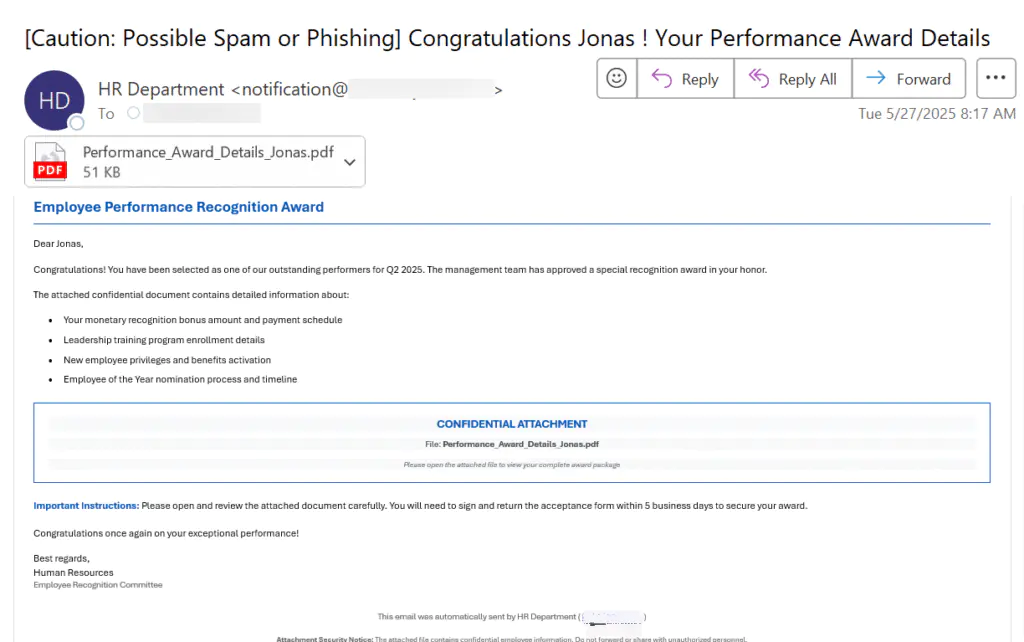

В основе механизма атаки лежит использование PDF-приманок, содержащих сокращённые URL-адреса сервиса lnk[.]ie, которые перенаправляют жертв на поддельные страницы входа Microsoft, размещенные на доменах с опечатками (Typosquatting). Эти страницы максимально точно имитируют официальный интерфейс корпорации. Все введённые данные, включая логины, пароли и одноразовые коды, перехватываются и передаются на инфраструктуру злоумышленников, замаскированную под API-эндпоинты Microsoft.

Особенностью кампании стало применение сервиса доставки писем Postman, который использует скомпрометированные учётные записи Microsoft 365 и инфраструктуру Azure для рассылки фишинговых сообщений. Это позволяет обходить традиционные системы защиты электронной почты, так как письма отправляются с легитимных, но захваченных аккаунтов, что повышает их доверительность и шансы на попадание в папку "Входящие".

Аналитики Morada отмечают, что выбор цели - IT-персонал в промышленных цепочках - не случаен. Такие сотрудники часто имеют расширенные права доступа внутри корпоративных сетей, а их организации обладают обширными базами контактов, которые могут быть использованы для последующих атак или продажи внутри экосистемы PhaaS. RaccoonO365 даже разработала инструмент автоматического сбора таких контактов (Lead Extractor), который интегрирован в её панель управления.

Для усложнения детектирования RaccoonO365 continuously совершенствует свои методы. Например, после предыдущего расследования Morada группа перенесла анти-бот логику с клиентской стороны на серверную, чтобы затруднить анализ. Кроме того, фишинговые страницы поддерживают мультиязычность и динамически подстраиваются под язык браузера жертвы, что повышает уровень доверия у пользователей из разных регионов.

Операторы RaccoonO365 также делегировали управление доменами своим аффилиатам и перестали предоставлять бесплатные VPS, перейдя на их платную аренду. Это повышает устойчивость инфраструктуры к блокировкам. Внутри группы используется токеновая система платежей (RaccoonO365 coins), что позволяет сохранять анонимность участников.

Эксперты предупреждают: данная кампания представляет серьёзную угрозу, особенно для организаций с развитыми внешними связями. Использование компрометированных отправителей, обход MFA через технику Adversary-in-the-Middle (AiTM) и автоматизация сбора данных делают атаку высокоэффективной и трудноотражаемой. Рекомендуется усилить контроль за входящей почтой, проводить регулярное обучение сотрудников и использовать решения для мониторинга активности в облачных сервисах.

Индикаторы компрометации

Domains

- esharedonedrivefile.com

- microsoft365suite.com

- microsoftclouddriveonline.com

- msonlinecenter.com

- office365cloudhub.com

- office365pdfcloud.com

- office365pdfshare.com

- officecloudhub.com

- secure365filestorage.com

SHA256

- 02955911572271cf590b1fc7fab346dc65b163a95056b1840d9da0172f396898

- 1bead5778dcba120a3060678c31b0b39ee304996c7e281d4ab48b61cd58dab12

- 2c718524eb129ff75843540d619604a353400258e34f699c95c1a8639873699a

- 2ed9a8fd879ac8f535ed519deb3393fe0cac1fc204044dbea53c8eb5f5ce1b37

- 336352ca66331802d8c77c2aa747bf99746465e442de7ec458d5b829478bad80

- 4ab07b755321c3f7637e1557ad90763ef8145381b4919184f404791718d74727

- 54bdff6478d9c734177e5afcd54d1275db0f9020ca317c86b6a2b9f7b43f98f0

- 6db9706e2b5dfd3a61c7ff00dfa2e76d1fa9f8ce942a90bb6ddb83e3289d6e48

- 79185a493825fefb26bcac21cf8277acb7547de1daba61022c6814de43b0a1cc

- a80dd4767c31383ea9562a9765b504678a828fc6a530cff1a7b62bb22e55916b

- c10a50ee5409f09d68899f348c11b38264b9291f7c4733c512c25d2ae4be1963

- f23a42ab346c27216efdd734cb898a618385cf2d26763f7fea84d791ada26109

- ffe5381c79cd4bed796276c3655fe7aea1f5eb49a5ad364ffba937a630e334c2