В июле-августе 2025 года Индия столкнулась с беспрецедентной волной кибератак, организованных трансграничными хактивистскими группировками из Пакистана, Бангладеш, России, Индонезии и, вероятно, Китая. Координированные операции включали взломы серверов, DDoS-атаки, дефейсы, фишинг и распространение вредоносного ПО, что свидетельствует о новой фазе эскалации киберконфликтов в регионе. Аналитики CYFIRMA зафиксировали значительный рост сложности и масштабов атак, направленных на подрыв доверия к цифровой инфраструктуре страны.

Описание

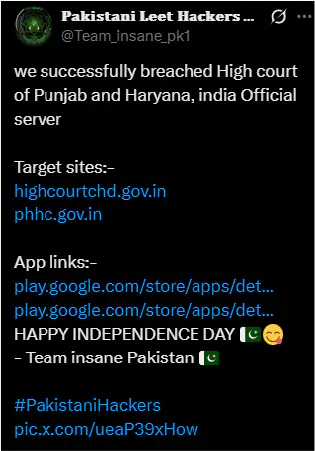

Пакистанская группа Team Insane Pakistan взяла на себя ответственность за компрометацию серверов Высоких судов Пенджаба, Харьяны и Андхра-Прадеш. Злоумышленники заявили о хищении миллионов судебных записей, данных FIR (первоначальных полицейских протоколов), учетных данных пользователей и баз данных судебных чиновников. Эти инциденты были приурочены к празднованию Дня независимости Пакистана и сопровождались публичными насмешками над индийской судебной системой.

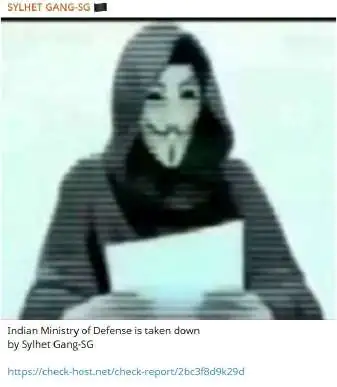

Бангладешская группировка Sylhet Gang-SG в День независимости Индии организовала DDoS-атаку на сайт Министерства обороны страны, вызвав его продолжительный простой. Атака демонстрирует уязвимость критических государственных порталов перед координационными действиями хактивистов.

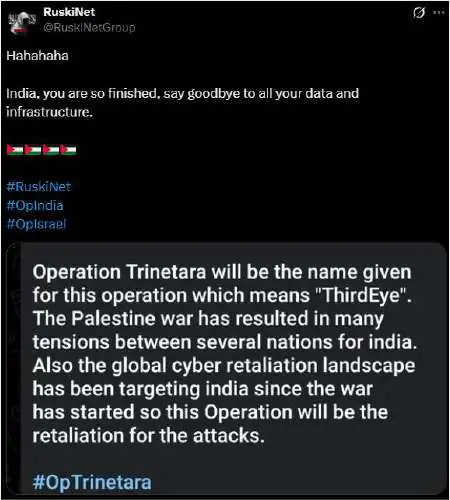

Сообщество RuskiNet анонсировало «Операцию Тринетара» (Third Eye), открыто угрожая Индии масштабными киберрепрессиями в связи с геополитической ситуацией вокруг Палестины. Подобные заявления, сделанные до начала реальных атак, направлены на создание психологического давления и демонстрацию силы.

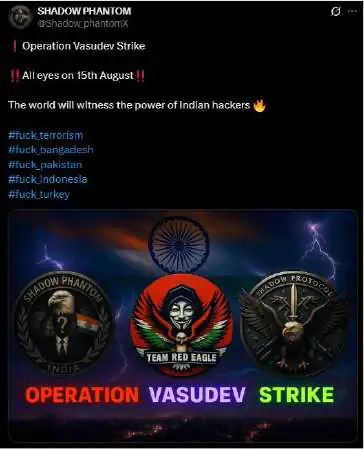

Индийские хакерские группы не остались в долгу. Объединение Shadow Phantom, Team Red Eagle и Shadow Protocol инициировало «Operation Vasudev Strike» (Операцию Васудев Страйк), в рамках чего был взломан сайт университета Ибн-Сины в Пакистане. Злоумышленники опубликовали учетные данные административной панели, предоставив открытый доступ к системе вуза.

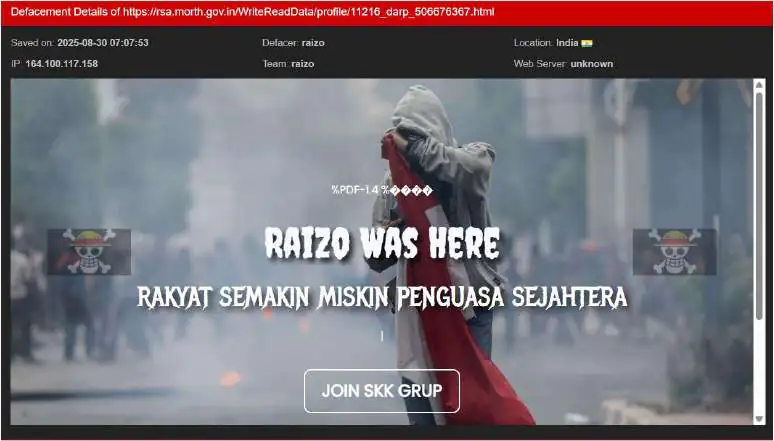

Индонезийская группа Raizo провела дефейс сайта индийского транспортного ведомства (rsa.morth.gov.in), разместив политические лозунги на индонезийском языке. Это указывает на расширение круга участников киберконфликтов и использование цифровых атак в качестве инструмента трансграничного политического активизма.

Особую опасность представляют фишинговые кампании, имитирующие государственные сервисы. Злоумышленники создали клон официального портала eChallan Министерства автомобильного транспорта и шоссейных дорог для сбора персональных данных граждан. В отдельной схеме рассылались поддельные уведомления от имени Налогового департамента Индии о штрафах с требованием загрузить вложенный файл.

Вредоносный архив «Tax Penalty Notification.zip» содержал исполняемый файл с именем, включающим IP-адрес 103.97.128.77. При запуске программа устанавливала связь с этим сервером, манипулировала файловой системой и реестром, создавала точки устойчивости через инъекцию кода в процессы и маскировала свою активность с помощью конфигурационных файлов. Метаданные исполняемого файла, включая китайскую упрощённую кодировку, название компании «china» и китаеязычные строки, указывают на возможное участие китайских threat-акторов.

Динамический анализ показал, что вредоносное ПО создавало процессы с именами, похожими на системные (MANC.exe, svchost.exe, SMSS.exe), и конфигурировало параметры эксфильтрации через файл YTSysConfig.ini. Сетевая активность включала TCP-соединения с портами 6671, 6681 и UDP-трафик на порт 6677 к указанному серверу.

Эти события подчёркивают растущую изощрённость и координацию хактивистских группировок, которые всё чаще сочетают технические атаки с информационными и психологическими операциями. Многовекторный характер угроз требует усиления мер кибербезопасности на национальном уровне, включая совершенствование механизмов обмена разведданными, повышение осведомленности пользователей и укрепление защиты критической инфраструктуры.

Индикаторы компрометации

IPv4

- 103.97.128.77

- 202.189.10.112

URLs

- https://enzedi.com/

- https://fhauifhyileydhfl.com/

- https://rto.dc7.live

- https://wtqz3bn75j7ha49f82k.dewakartu.top/

- https://yunvxi.com/

SHA256

- 54660fd2ff160f70a3ae5d8e54fca990562e4bfee1f8fdc882261e35420d209b

- b75dec6f19a3dec025862a0d6e7dd565ad49c327cd85c21d5135ccffef60e68f