В Италии продолжается масштабная вредоносная кампания, нацеленная на сотрудников государственных учреждений. Как сообщает национальный CERT-AGID, злоумышленники используют взломанные почтовые ящики госслужащих для рассылки фишинговых писем коллегам из того же сектора. Активность кампании была зафиксирована с 8 декабря.

Описание

Атака имеет сложный многоэтапный характер и отличается использованием легитимного облачного сервиса для дизайна Figma. По данным экспертов, на текущий момент подтверждена компрометация электронной почты как минимум в двух административных органах. При этом нельзя исключать, что в атаке могут быть задействованы и другие учреждения.

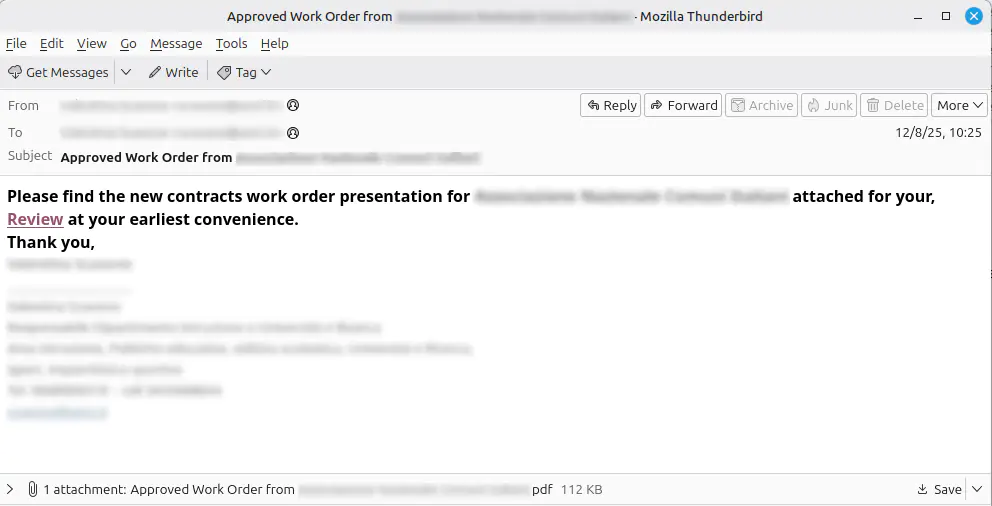

Механизм атаки начинается с получения целевым сотрудником электронного письма. Сообщения, как правило, составлены на английском языке, хотя в некоторых случаях тело письма написано по-итальянски. Особенностью рассылки является скрытие списка получателей с помощью функции «СК» (слепая копия). Письмо содержит одно или несколько вложений в формате PDF.

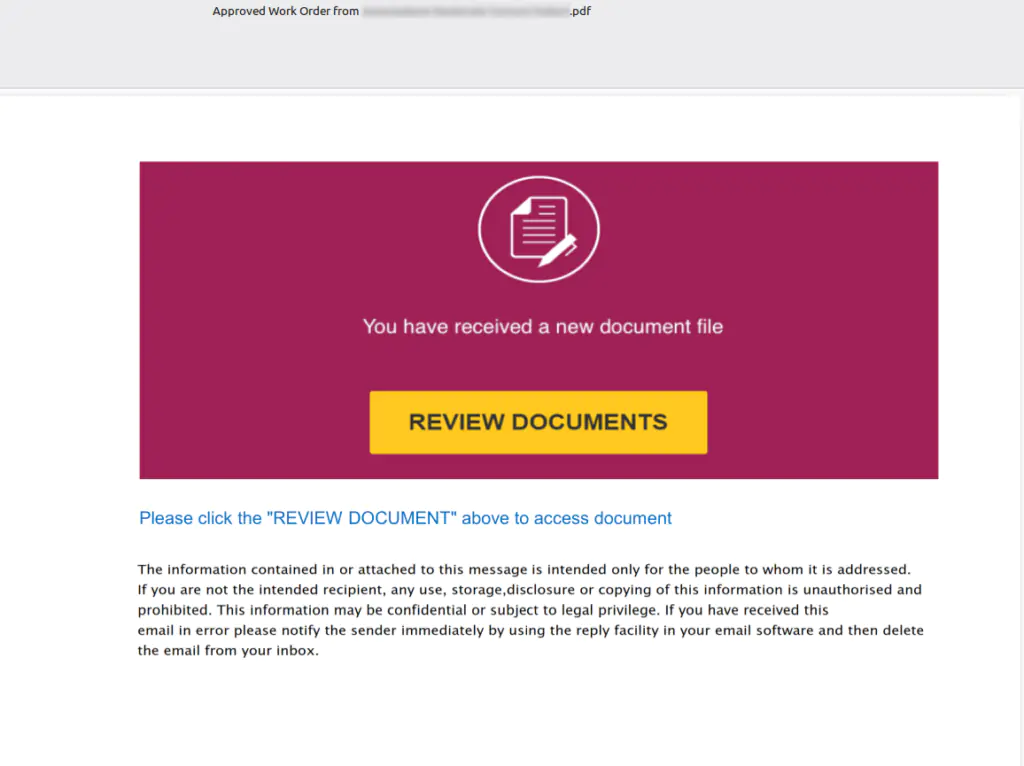

При открытия файла жертва видит профессионально оформленную страницу, которая имитирует уведомление о получении нового документа. Пользователю предлагается нажать на кнопку «REVIEW DOCUMENTS» для его просмотра. Данная социальная инженерия призвана вызвать доверие и спровоцировать действие.

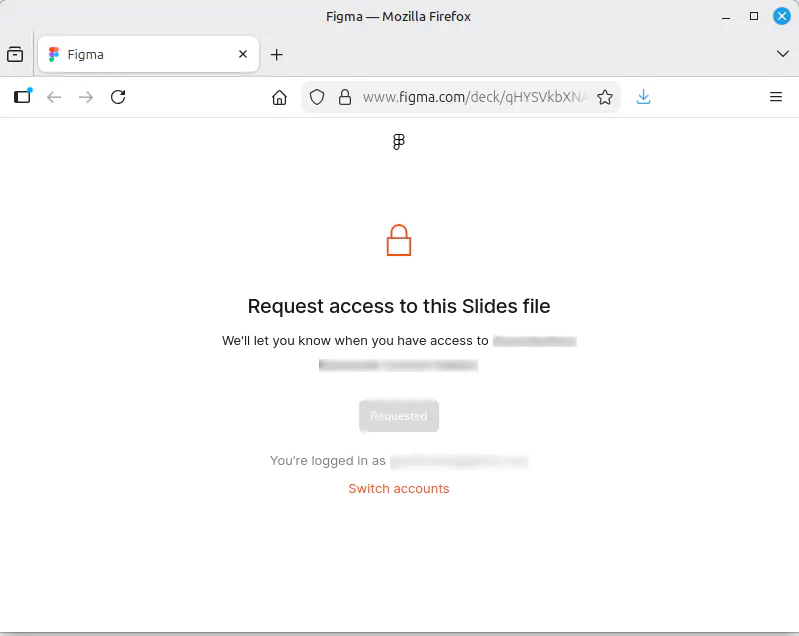

Нажатие на кнопку перенаправляет пользователя на реальную страницу в сервисе Figma. Там система запрашивает авторизацию либо через учетную запись электронной почты, либо через аккаунт Google. После ввода учетных данных пользователь попадает на экран ожидания одобрения доступа к контенту.

Именно на этом этапе кроется основная угроза. По мнению аналитиков CERT-AGID, использование легитимной и популярной платформы, такой как Figma, преследует несколько возможных целей. Во-первых, злоумышленники могут просто собирать информацию о пользователях, которые запросили доступ. Таким образом, они получают в свое распоряжение проверенные рабочие адреса электронной почты и полные имена реальных сотрудников госорганов. Эти данные являются чрезвычайно ценными для последующих, более целенаправленных атак.

Во-вторых, существует сценарий, при котором после одобрения доступа файл в Figma может содержать дополнительные ссылки или материалы. Эти элементы могут вести к загрузке вредоносного программного обеспечения или фишинговым сайтам для кражи учетных данных. Третий возможный вариант - это последующий таргетированный контакт. Убедившись, что пользователь проявил интерес и выполнил инструкции, злоумышленники могут отправить ему новое, более персонализированное письмо. Оно будет выглядеть максимально правдоподобно, поскольку отправитель может ссылаться на предыдущее взаимодействие с Figma, что значительно повышает доверие жертвы.

Данная кампания демонстрирует классические тактики групп APT (Advanced Persistent Threat, условно - целенаправленная устойчивая угроза), которые часто охотятся за данными государственных институтов. Сочетание компрометации существующих аккаунтов, многоэтапной социальной инженерии и злоупотребления доверенными сервисами существенно усложняет обнаружение и предотвращение угрозы. Специалисты по кибербезопасности рекомендуют организациям госсектора усилить мониторинг почтового трафика, особенно писем со скрытыми списками получателей и вложениями, а также провести дополнительные тренировки для сотрудников по распознаванию сложных фишинговых атак.

Индикаторы компрометации

MD5

- 2bd6a5025d687950045332deed99caa8

- 7ead2e16aebb534d2ce4bf83b6fd258a

- 94d94d219a765eee921f4bcb7c0d64e2

SHA1

- 42f24ae8d292ccb9a5190b1e112f755a121694b3

- c7a8e2674a1d5d89a7c423016ba2425c07257c3c

- e01f4ee45ce8261ef7b21d8c809adc32d56773ff

SHA256

- 96c75efac857c35782757589bbcea6e04fe747c3ec52d64e2f626515d3b40fd7

- bb15cebe296a1374cb34b272cfd34eb441748c239b6aaecf408df2cd4d483684

- bdad79b21dd4fda793fa9f1cd245069cd58369e82dfb25eb32876a7f4a8a960d