С сентября 2024 года финансовая хакерская группа запустила масштабную операцию с использованием более 80 поддельных доменных имен и фишинговых сайтов, которые маскируются под официальные ресурсы налоговых служб, потребительских банков, приложений для взрослых и системных утилит Windows. Основной целью злоумышленников является распространение троянских программ для Android и Windows с последующей кражей учетных данных пользователей через фальшивые страницы входа.

Описание

Наибольшую активность преступники проявляют в сегменте поддельных сайтов загрузки Windows Installation Assistant. Среди использованных доменов выделяются ms32-download[.]pro и corp-ms32-download[.]pro, с которых распространялся вредоносный файл winsetup-stable-windows_x86_x64_software_package_revision_final.exe. Анализ хэша SHA-256 (3767140145cef85204ddec1285f5dc8544bfcf8ff22318c11073baaa476385fc) подтвердил его вредоносную природу. Этот же домен доставлял APK-файлы в июне 2025 года, что свидетельствует о продолжительной активности группы.

Особенностью последних версий вредоносного ПО стало использование усложненных URL-адресов с большим количеством пробелов, закодированных как %20. Такая техника позволяет обходить автоматизированные системы безопасности и затрудняет ручной анализ. Примером служит ссылка с домена fleetfedx[.]com, содержащая более 150 пробелов перед именем файла em_OtvJCxP1_installer_Win7-Win11_x86_x64.msi.

Инфраструктура кампании демонстрирует высокий уровень организации. Злоумышленники используют трекеры для мониторинга эффективности своей деятельности, включая идентификаторы Facebook (1354988235984551, 690114973584418, 1327164645166821) и Yandex (97105740). Наличие кода onclick=”fbq(‘track’, ‘Lead’);” указывает на применение Facebook-рекламы для привлечения жертв и отслеживания "конверсии" - количества пользователей, перешедших по malicious-ссылке.

Регистрационные данные доменов показывают использование временных почтовых сервисов, включая fviainboxes[.]com, dropjar[.]com и protonmail[.]com, что типично для киберпреступных операций. Основными регистраторами выступили PDR Ltd. d/b/a PublicDomainRegistry.com и GMO Internet, Inc., а хостинг обеспечивается через BL Networks и H2nexus Ltd.

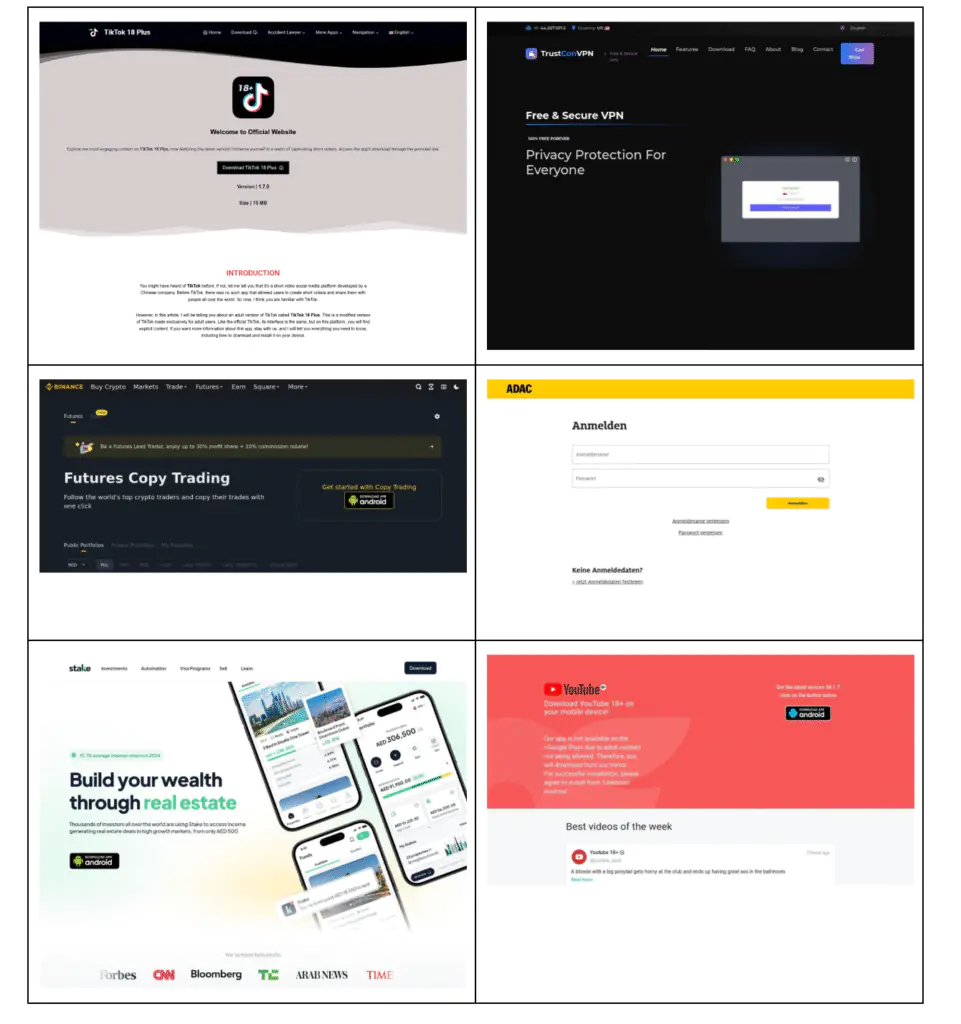

Тематический анализ поддельных сайтов показывает четкую финансовую направленность кампании. Большинство доменов имитируют платформы для взрослого контента (TikTok, YouTube) и онлайн-казино, что эксплуатирует человеческое любопытство. Значительная часть ресурсов копирует интерфейсы известных банков (USAA, PMC) и криптобирж (Binance), а также системные утилиты (Windows 11 Installation Assistant, TrustCon VPN).

Эксперты отмечают, что преступники действуют по модели malicious-маркетинга, уделяя основное внимание масштабированию операций и коэффициенту конверсии, а не технической изощренности. Использование шаблонных конструкторов сайтов позволяет быстро развертывать и заменять инфраструктуру, обходя блокировки и предупреждения браузеров.

Психологический аспект атаки усиливает ее эффективность: обещание запретного контента или эксклюзивных возможностей преодолевает обычную осторожность пользователей. Последующее чувство стыда мешает жертвам сообщать о инцидентах в правоохранительные органы или IT-отделы, что продлевает жизненный цикл вредоносного ПО.

Специалисты по кибербезопасности рекомендуют проявлять повышенную бдительность при переходе по незнакомым ссылкам, особенно связанным с банковскими операциями, социальными сетями и системными утилитами. Критически важно проверять доменные имена загружаемых приложений и использовать многофакторную аутентификацию для защиты учетных записей. Регулярное обновление антивирусного ПО и операционных систем может предотвратить успешное проникновение злоумышленников.

Индикаторы компрометации

Domains

- 11windows.pro

- 18pllus-tiktok.pro

- 18tiktok-get.pro

- adac-banklnq-solarlsqroup.com

- admin-octorate.icu

- alphazone.icu

- alveriq.run

- americanfiscalroots.digital

- app-degiro.life

- app-lodgify.today

- app-mews.life

- app-tt-eighteenplus.pro

- arvest-login.icu

- asflinaq-de.com

- assurix.run

- atonovat.run

- atorishation.icu

- atotax.icu

- au-ato.com

- au-ato.info

- au-ato.org

- auauth.icu

- au-entrance.icu

- authcu.icu

- author-glob.icu

- authtax.icu

- avaibook.today

- aviabook.icu

- balancevector.digital

- becu.life

- beginnersguide.digital

- beytra.run

- binance-copytrading.pro

- blueecho.icu

- bookary.digital

- brightfoundations.run

- btexplorer.icu

- capcat.icu

- casualabaya.icu

- center-download.pro

- centerhub.pro

- center-hubs.com

- center-upload.pro

- chromaguide.icu

- civiccore.digital

- clarvexa.icu

- cleareditlab.icu

- clearoak.icu

- cleranta.today

- cloud-m32s-center.pro

- cloudmention.icu

- confirmation-id1174.com

- confirmation-id1175.com

- confirmation-id1176.com

- confirmation-id1177.com

- coremention.icu

- corp-ms32-download.pro

- credenza.run

- credvoria.today

- cyberpulse.icu

- darkvoid.icu

- datapanel.icu

- datatransit.life

- distan.icu

- dornwell.today

- dovexa.top

- dowloadstake.com

- download-center-io.pro

- downloads-center.pro

- drovenor.today

- droxia.top

- e-access.icu

- e-auth.icu

- economicsinsight.icu

- econviewpoint.digital

- eldenhall.digital

- entcu.icu

- entsolutions.icu

- esl-access.com

- etradeai.icu

- etradeapi.icu

- etradelogistic.icu

- everlynx.icu

- fidelity-entrance.com

- fidelity-log.com

- fidelity-login.com

- fidellity-online.com

- financebasics.digital

- finatracore.today

- finliteracynetwork.world

- finlume.digital

- finolyze.digital

- finostra.digital

- finovexa.digital

- firmara.today

- first-access.icu

- fleetfedx.com

- flexiraq.world

- flrstrade.com

- fnbo-access.icu

- focusinsights.pro

- focusonsystems.run

- freyqa.bet

- g-entrance.icu

- get-centerapp.pro

- getdownloadhub.com

- getdownload-hub.com

- getdownload-mscenter.com

- gettaxato.icu

- get-tt-plus-download.com

- getupload.pro

- get-upload.pro

- getupload-center.live

- getveridian.icu

- glaviso.top

- govaccess.icu

- gov-access.icu

- greythorpe.world

- gridpattern.life

- grotexor.icu

- holven.icu

- hostvista.digital

- huntington-acc.com

- huntington-access.com

- huntington-access.icu

- huntington-entrance.com

- huntington-entrance.icu

- huntington-log.com

- huntington-online.com

- huntington-read.com

- id-centraldispatch.life

- id-mexem.life

- id-onpoint.life

- id-tradestation.life

- inforelic.icu

- interactvebroker.com

- keldra.top

- kenvia.today

URLs

- https://cozzystaysemarang.com/temp/winsetup-stable-windows_x86_x64_software_package_revision_final.exe

- https://fleetfedx.com/Installer%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20em_OtvJCxP1_installer_Win7-Win11_x86_x64.msi

Emails

- feleko2722@replyloop.com

- host_sdji21cxvmj12@dropjar.com

- lux_47_jkscnxkjasd@fviainboxes.com

- lux_49_kcsdfer321@fviainboxes.com

- lux_bl_20_ilskdfgnoi_reg@fviainboxes.com

- lux_bl_21_sdfgsun_reg@fviainboxes.com

- lux_bl_22_fdjhgza_reg@fviainboxes.com

- m2mcion@protonmail.com

- pq_bl_6_safs_sssw@fviainboxes.com

- pq-black234333123@clowmail.com

- simpleflex20934@yopmail.com

- zapuwo3736@robot-mail.com

SHA256

- 3767140145cef85204ddec1285f5dc8544bfcf8ff22318c11073baaa476385fc

- 71cd466073bf23b43111dbc68ccaf1064e737f3f9ffebfec9a6f5146af6a34b9

- a83a442f930fea310d391f852385e3673d8c7128e5bbdc2b68217838c78381fa