Эксперты AhnLab Security Intelligence Center (ASEC) зафиксировали новую кампанию по распространению информационного стилера Rhadamanthys, который маскируется под игры, созданные с помощью популярного инструмента для разработки визуальных новелл RenPy. Данный движок, основанный на Python, позволяет создавать интерактивные истории с минимальными знаниями программирования, что сделало его крайне популярным среди независимых разработчиков. Злоумышленники используют эту популярность в корыстных целях, внедряя вредоносный код в якобы легитимные игровые проекты.

Описание

Атака начинается с того, что пользователь скачивает и запускает файл, выдаваемый за установщик игры. Вместо или вместе с игрой исполняется вредоносный загрузчик, который развертывает на компьютере жертвы финальную полезную нагрузку - стилер Rhadamanthys. Этот тип вредоносного ПО специализируется на краже конфиденциальной информации, включая логины, пароли, данные банковских карт и файлы cookies.

Ключевым элементом атаки стала эксплуатация архитектуры RenPy. При сборке игры в этом движке используется несколько обязательных скриптовых файлов с расширением .rpy, которые затем компилируются в один архивный файл «archive.rpa». Это стандартная процедура, предназначенная для уменьшения объема дистрибутива и защиты исходного кода игры от модификации. Однако злоумышленники модифицируют главный скрипт «script.rpy», который является точкой входа в приложение, добавляя в него код, запускающий вредоносные модули.

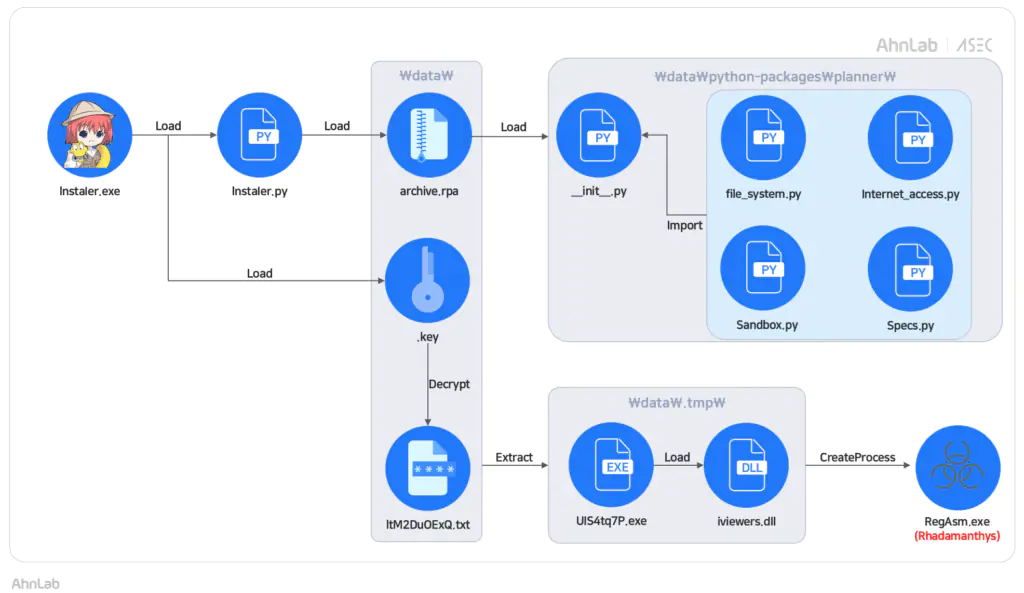

Общая схема атаки выглядит следующим образом. Жертва скачивает ZIP-архив, распространяемый через файлообменный сервис MediaFire. Внутри архива находится исполняемый файл «lnstaIer.exe» (в названии которого латинская «l» может использоваться для имитации буквы «i» с целью обмана), выдаваемый за установщик игры. При его запуске загружается легитимный скрипт RenPy, который подготавливает окружение, после чего декомпилируется архив «archive.rpa». В процессе выполнения модифицированного скрипта «script.rpy» автоматически импортируется и исполняется вредоносный код из файла «__init__.py», расположенного в специальной папке «python-packages». Это стало возможным благодаря функционалу RenPy, разрешающему импорт пользовательских модулей.

Вредоносный модуль выполняет несколько подготовительных действий. Сначала он проводит анти-анализ: проверяет, не запущен ли код в виртуальной среде или песочнице (sandbox), анализирует системные характеристики (объем оперативной памяти, данные о процессоре) и тестирует доступ в интернет. Если ничего подозрительного не обнаружено, скрипт обращается к файлу с расширением «.key», который содержит в себе конфигурационные данные в кодировке BASE64. После декодирования извлекаются параметры, необходимые для следующего этапа атаки: имя запакованного файла, пароль для распаковки и имя исполняемого файла.

Далее в системе создается временная папка «.tmp», куда распаковывается легитимная утилита OLEViewer (ее исполняемый файл имеет случайное имя, например, «UIS4tq7P.exe») и вредоносная библиотека «iviewers.dll». Запуск утилиты приводит к загрузке этой библиотеки, которая, в свою очередь, создает новый процесс .NET и внедряет в него код стилера Rhadamanthys. Чтобы усыпить бдительность пользователя, на весь этот процесс на экране отображается окно установки или загрузки игры, которое может оставаться активным вплоть до 999 999 секунд.

Данный инцидент не является единичным. Ранее в похожих схемах, нацеленных на сообщества любителей игр, использовался другой информационный стилер - LummaC2. В некоторых случаях аккаунты реальных разработчиков игр взламывались, и злоумышленники выкладывали под их именами файлы с вредоносным содержимым. Это свидетельствует о том, что платформы для обмена файлами, особенно те, где распространен нелицензионный контент, стали активным каналом для распространения угроз.

Пользователям следует проявлять крайнюю осторожность при скачивании файлов, особенно игр, с непроверенных источников, торрент-трекеров и файлообменников. Легитимное программное обеспечение, в том числе игры, созданные на RenPy, лучше всего загружать с официальных платформ, таких как Steam или сайты самих разработчиков. Наличие современного антивирусного решения с актуальными базами сигнатур и проактивной защитой также является критически важной мерой для предотвращения подобных атак.

Индикаторы компрометации

URLs

- https://146.103.114.25/gateway/bi24namg.diqdh

- https://api.blagomezbart.top/gateway/j2ucqiol.ccile

- https://api.ganjasmokeha.top/gateway/dv55j64q.qamne

- https://api.goblaosdrt.top/gateway/7rjhfv2i.vq0fk

- https://api.khljokas.top/gateway/j85bu13i.bib6n

MD5

- 0026aee93b911e3e8588724e30f0816c

- 01ff1b158afbe84c8f7fd4fce19d748b

- 0401aba66ff3ae558f290e8c7da15ba3

- 0758c5416e1b8a3972a9e220b53d9f78

- 0a2e925e1aacdd8f67979205dd41cf2c