Группа злоумышленников, известная под названием Water Saci, продолжает активную кампанию по распространению банковских троянов в Бразилии, демонстрируя рост технической изощренности. По данным исследователей из Trend Micro, в последней волне атак наблюдаются значительные изменения в тактике, включая переход с PowerShell на Python для автоматизации заражения через WhatsApp Web и использование многоформатной цепочки доставки вредоносного ПО. Эксперты также отмечают косвенные признаки возможного использования инструментов искусственного интеллекта (AI) для ускорения разработки вредоносных скриптов.

Описание

Кампания Water Saci уже была известна использованием популярного мессенджера WhatsApp в качестве основного вектора атаки. Злоумышленники рассылают сообщения от имени доверенных контактов жертв, что является классической социальной инженерией. Однако теперь их подход стал сложнее. Вместо единого формата вложений атакующие используют комбинацию архивов ZIP, файлов PDF и скриптов HTA (HTML Application). Такой многослойный подход усложняет анализ и позволяет обходить простые сигнатуры систем обнаружения вторжений (IDS).

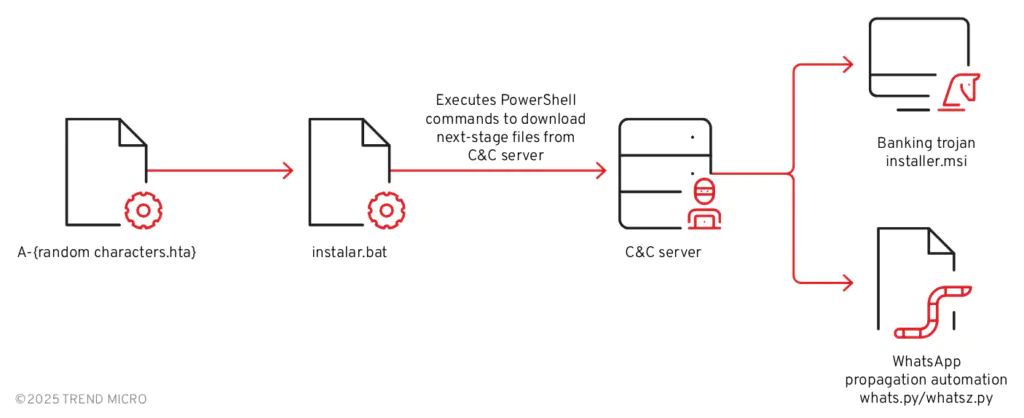

Начальная стадия заражения остается схожей: пользователь получает сообщение с вложением. Это может быть архив с вредоносной нагрузкой (payload), поддельный PDF-документ с просьбой обновить Adobe Reader для просмотра или прямой исполняемый HTA-файл. Важно отметить, что HTA-файл, содержащий скрипт на Visual Basic, запускает встроенный код сразу после открытия, что ускоряет процесс заражения.

После выполнения HTA-файла запускается цепочка действий, включающая создание пакетного файла (batch file), который загружает установщик формата MSI и Python-скрипт для автоматизации. Установщик MSI содержит банковский троянец, который, как полагают эксперты, относится к семейству Casbaneiro (также известному как Metamorfo). Этот троянец упакован с использованием интерпретатора AutoIt и сложной многоступенчатой процедуры распаковки, включающей пользовательское шифрование, напоминающее алгоритм RC4, и последующую декомпрессию с помощью стандартного алгоритма Windows LZNT1.

Одной из ключевых особенностей троянца является тщательная разведка системы жертвы. Он проверяет язык операционной системы, нацеливаясь только на португальский (Бразилия). Далее скрипт ищет установленное банковское программное обеспечение, анализирует историю браузера Chrome на предмет посещения сайтов бразильских банков и криптобирж, а также собирает информацию об установленных антивирусных решениях. Собранные данные, включая имя компьютера, версию ОС, данные процессора и IP-адреса, отправляются на командный сервер злоумышленников (C&C).

Механизм постоянства троянца также продуман. Основная вредоносная нагрузка внедряется в легитимный системный процесс svchost.exe с помощью техники "процессного опустошения" (process hollowing). Скрипт затем постоянно отслеживает жизненный цикл этого процесса. Если процесс завершается, троянец сбрасывает свое состояние и готовится к повторному внедрению, как только пользователь откроет окно, связанное с банковской деятельностью. Это обеспечивает долгосрочный доступ к финансовым сессиям жертвы.

Наиболее значимым нововведением в этой кампании стал переход злоумышленников с PowerShell-скрипта (tadeu.ps1) на функционально аналогичный Python-скрипт (whatsz.py) для автоматизации распространения через WhatsApp Web. Этот скрипт использует фреймворк Selenium для управления браузерами, извлекает списки контактов жертвы и массово рассылает вредоносные вложения. Исследователи отмечают, что Python-версия предлагает ряд улучшений: поддержку нескольких браузеров (Chrome, Edge, Firefox), объектно-ориентированную структуру кода, расширенную обработку ошибок и возможность пакетной рассылки сообщений, что значительно ускоряет распространение.

В коде Python-скрипта присутствуют комментарии, прямо указывающие на его происхождение: "WhatsApp Automation Script - Versao Python Convertido de PowerShell para Python". Кроме того, стиль кода, включая использование эмодзи и цветного форматирования в консольном выводе, нетипичен для ручного написания и может свидетельствовать об использовании больших языковых моделей (LLM) для автоматического перевода и оптимизации кода. Это позволяет предположить, что злоумышленники ускорили свой цикл разработки, возможно, прибегнув к помощи инструментов искусственного интеллекта, таких как ChatGPT или аналогичных, для рефакторинга и улучшения своих инструментов.

Эксперты подчеркивают, что эта кампания наглядно демонстрирует, как киберпреступники сочетают техническую сложность с эксплуатацией доверия пользователей на популярных платформах. Для защиты от подобных угроз организациям и частным пользователям рекомендуется применять многоуровневый подход. Ключевые меры включают отключение автоматической загрузки файлов в мессенджерах, ограничение передачи исполняемых файлов, постоянное обучение пользователей основам кибергигиены и использование современных решений для защиты конечных точек, способных анализировать поведение, а не только сигнатуры.

Индикаторы компрометации

Domains

- centrogauchodabahia123.com

- storeshomeestusfluworkss.online

URLs

- https://centrogauchodabahia123.com/altor/installer.msi

- https://centrogauchodabahia123.com/altor/whatsz.py

SHA256

- 12f2e7e997480a3ea3150614664d6de4e6e229dacd6e8ff0ed74cd22207e753d

- 15e8f315901ea12639665f1adb9d18a9ace1074a33d70e47ad43203eb8ebfba4

- 2d95769a016b397333ba90fdc2f668f883c64774a2c0aaaf6b2d942bebaee9e0

- 495697717be4a80c9db9fe2dbb40c57d4811ffe5ebceb9375666066b3dda73c3

- 5db59a8a8c2ca54615a6079fa9035d2886c1ec2270ee508efbb0ff98c98b90be

- 6745bb11b8c692be78ec7ade285094beef907ecb3a99f475afa284ccbe7565f2

- 67ad7a950257cc5920b2119539049bcea3863bb2002f7118fcef57788f7eca59

- 6ee5355b786282a6904806a4f55e59e9aad8067ae01b37afaf0009527e5c0205

- 9b0996380c61060ed3bfec25962c56131ea0eac42c7f373216aab72fdb7b8ac7

- a416cad095a6e77857f8fba4552ddc8ece41ce997b5086a4fbea5ac0fdfc4860

- c03fecbf52c38cf363bbc4f94bbe183e394f921af756442b674f4fe5f2b2090c

- de07516f39845fb91d9b4f78abeb32933f39282540f8920fe6508057eedcbbea

- ebe37505fa162461515d50bd86cb0fd983a000d418f0be0f9098e087170909bd

- ec69a53fd3ff11327aa98248bf55572f4ea8c1b40a12f49f5669f3df1f598353

- f262434276f3fa09915479277f696585d0b0e4e72e72cbc924c658d7bb07a3ff