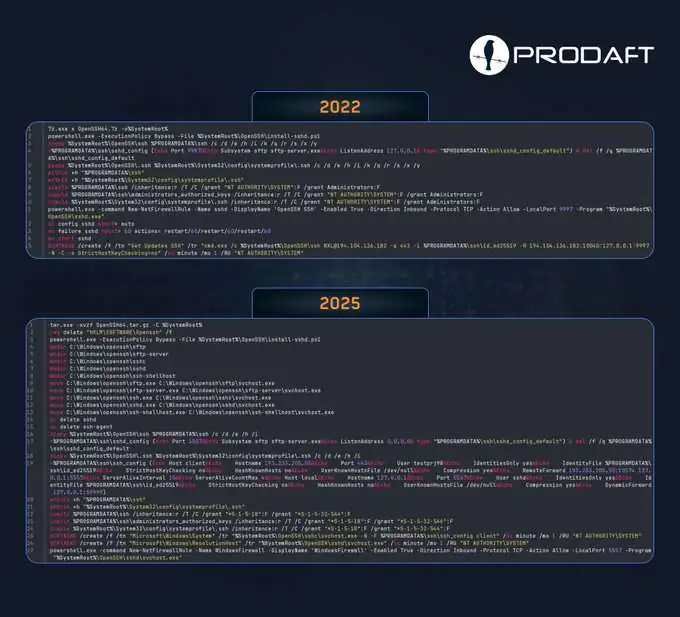

Исследователи компании PRODAFT выявили новую активность хакерской группировки FIN7, также известной под названием Savage Ladybug. Злоумышленники продолжают использовать усовершенствованную версию бэкдора для Windows, впервые обнаруженную ещё в 2022 году. Этот инструмент позволяет устанавливать скрытые SSH-соединения и осуществлять кражу данных из корпоративных систем.

Описание

Группа FIN7 давно известна своими целевыми атаками на финансовый сектор и розничные сети. По данным экспертов, киберпреступники сохраняют верность проверенной тактике, лишь незначительно модифицируя свой инструментарий. В частности, они продолжают использовать Windows-бэкдор на основе легитимных компонентов OpenSSH.

Технический анализ показал, что атака начинается с выполнения пакетного скрипта install.bat. Этот скрипт автоматически разворачивает необходимые компоненты OpenSSH и настраивает обратные SSH-соединения. Такой подход позволяет злоумышленникам создавать зашифрованные каналы связи между скомпрометированными системами и контролируемыми ими серверами.

Использование легитимных SSH-протоколов предоставляет FIN7 значительные преимущества. Во-первых, обратные SSH- и SFTP-соединения практически неотличимы от обычного административного трафика. Во-вторых, шифрование затрудняет анализ передаваемых данных. Следовательно, традиционные системы обнаружения вторжений часто не могут идентифицировать подобную активность.

Бэкдор выполняет несколько критических функций. Прежде всего, он обеспечивает устойчивый удалённый доступ к заражённым системам. Затем злоумышленники могут перемещаться по корпоративной сети, используя легитимные учётные данные. Параллельно происходит эксфильтрация конфиденциальной информации, включая финансовые документы и учётные данные.

Особую обеспокоенность вызывает минимальное количество следов, оставляемых бэкдором в системных журналах. Поскольку используются стандартные компоненты OpenSSH, события регистрируются как обычная административная активность. Соответственно, это значительно усложняет расследование инцидентов и сбор цифровых улик.

Эксперты по безопасности отмечают, что FIN7 демонстрируют высокий уровень операционной безопасности. Они тщательно избегают обнаружения, постоянно обновляя свои методы. При этом основные элементы атаки остаются неизменными, что свидетельствует об эффективности выбранного подхода.

Для защиты от подобных угроз специалисты рекомендуют внедрять многоуровневую стратегию безопасности. В частности, следует усилить мониторинг сетевой активности, обращая внимание на необычные SSH-соединения. Кроме того, важно регулярно обновлять системы и применять принцип наименьших привилегий.

Отдельное внимание стоит уделить анализу поведения пользователей и систем. Современные системы безопасности должны улавливать аномалии, даже если они маскируются под легитимные операции. Например, необычное время установки SSH-соединений или подключения к неизвестным внешним ресурсам могут свидетельствовать о компрометации.

Группировка FIN7 продолжает оставаться одной из наиболее профессиональных киберпреступных организаций. Их постоянное совершенствование тактик и инструментов требует соответствующего уровня подготовки от специалистов по безопасности. Следовательно, компаниям необходимо инвестировать в развитие собственных SOC-центров и повышение квалификации сотрудников.

В конечном счете, описанный случай наглядно демонстрирует эволюцию современных киберугроз. Злоумышленники всё чаще используют легитимные инструменты и протоколы для достижения своих целей. Поэтому традиционные методы защиты становятся менее эффективными, требуя внедрения более продвинутых решений на основе поведенческого анализа и машинного обучения.

Индикаторы компрометации

IPv4

- 166.88.159.162

- 166.88.159.175

- 166.88.159.181

- 193.233.205.55

- 194.59.183.100

- 194.87.39.183

- 206.206.127.254

- 207.90.237.140

- 38.114.100.203

- 5.181.159.118

SHA256

- 4345f7bb97b4c48a25e408735739a92fadd64ecfdc8a7761f0a497ed4b23b1b0

- 47c8dd805d24d3cabe6fab5ed775fe24d4d8a3b62fdbb60895b8fc40263a44d5

- 6125dd568bad941f51594004a00da31d4a2120ce86ad54b18916c335df2e97db

- 6622beb811233e561a0181260cf50b997dd6ff524c1cd0db35d8b86d922467e6

- 849e8f1223341487bdcd95ceb0036093b632a9b9b6e09840ec2aa68d409ee74e

- a29bdd1745b827d672f1de43f3105bd3841d673cc27cc8737944eb1d1750db2b

- eac15b0fe13853bb0677b2d34a7dd219818b77a910d1ce50df4930fb6bd1c7bd