Эксперты AhnLab Security Intelligence Center (ASEC) обнаружили новую кампанию кибератак, в которой злоумышленники используют инструменты удаленного мониторинга и управления (RMM) LogMeIn Resolve и PDQ Connect для распространения вредоносного программного обеспечения. Данная атака демонстрирует растущую тенденцию эксплуатации легитимных системных утилит в противоправных целях.

Описание

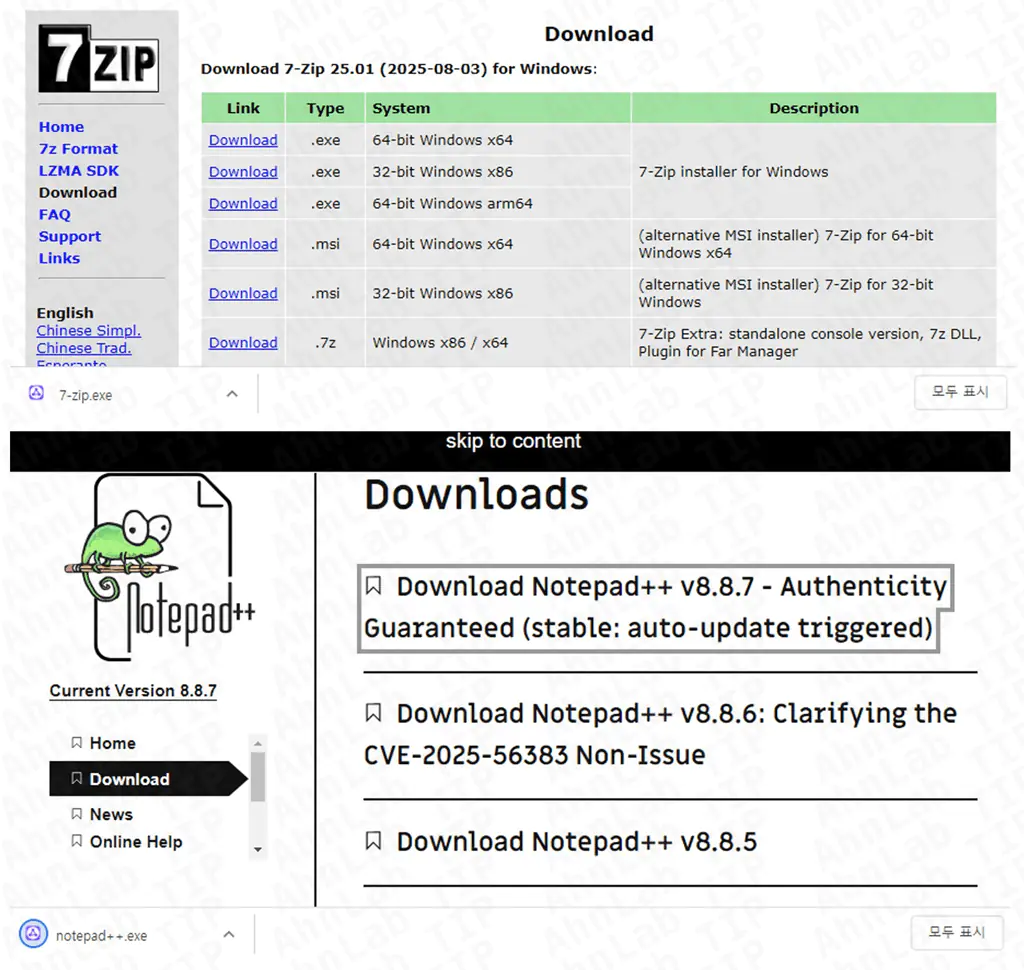

Изначальный вектор распространения LogMeIn остается неясным, однако исследователи предполагают, что злоумышленники создали поддельные веб-сайты, имитирующие официальные страницы загрузки популярного программного обеспечения. На этих платформах вредоносные файлы маскируются под легитимные программы, включая ChatGPT, Notepad++, 7-Zip, WinRAR и другие утилиты. Соответственно, пользователи, пытающиеся скачать указанные программы, непреднамеренно загружают скомпрометированную версию LogMeIn Resolve.

LogMeIn представляет собой профессиональный инструмент удаленного администрирования, предназначенный для технической поддержки, управления обновлениями и мониторинга систем. Важно отметить, что данный софт изначально не является вредоносным, однако его функциональность привлекает киберпреступников. В частности, инструмент позволяет обойти традиционные системы защиты, поскольку многие антивирусные решения и межсетевые экраны не блокируют легитимное ПО для удаленного управления.

При анализе конфигурационных файлов LogMeIn Resolve исследователи выявили три уникальных идентификатора CompanyId, принадлежащих разным злоумышленникам. Эти идентификаторы позволяют отслеживать деятельность конкретных threat actors (угрозных акторов). После установки на целевое устройство преступники используют LogMeIn для выполнения PowerShell-команд и последующей инсталляции бэкдора PatoRAT.

Аналогичным образом в атаках используется PDQ Connect - еще один инструмент удаленного управления с функциями распределения программных пакетов и контроля систем. Злоумышленники применяют его для тех же целей, что и LogMeIn Resolve, демонстрируя разнообразие используемых методов.

Конечной целью атаки является внедрение PatoRAT - многофункционального бэкдора, разработанного на языке Delphi. Внутренние строки программы содержат комментарии на португальском языке, что может указывать на происхождение авторов. Модификация вредоносной программы использует XOR-шифрование с ключом 0xAA для защиты конфигурационных данных, хранящихся в ресурсах исполняемого файла.

После запуска PatoRAT собирает comprehensive information (исчерпывающую информацию) о зараженной системе, включая данные о процессоре, имени компьютера, учетной записи пользователя и характеристиках операционной системы. Затем эта информация передается на командно-контрольные серверы злоумышленников.

Функциональность бэкдора включает широкий спектр вредоносных действий. Например, PatoRAT поддерживает удаленное управление системой, выполнение команд PowerShell, кражу учетных данных из веб-браузеров, перехват ввода с клавиатуры и захват изображения с экрана. Дополнительно malware (вредоносное программное обеспечение) может устанавливать инструмент localtonet для организации проброса портов и сканировать QR-коды.

Данный случай иллюстрирует серьезные риски, связанные с использованием непроверенных источников для загрузки программного обеспечения. Киберпреступники активно эксплуатируют доверие пользователей к известным брендам и утилитам. Специалисты по безопасности рекомендуют всегда загружать программы исключительно с официальных сайтов разработчиков, проверять цифровые подписи и контролировать актуальность операционных систем и антивирусных решений.

Особую озабоченность вызывает тот факт, что злоумышленники целенаправленно выбирают легитимные инструменты администрирования для обхода механизмов защиты. Такой подход значительно осложняет детектирование атак традиционными средствами безопасности. Следовательно, организациям необходимо внедрять комплексные стратегии защиты, включающие мониторинг необычной сетевой активности и анализ поведения приложений.

В текущих условиях даже стандартные операции, такие как установка привычных утилит, могут привести к серьезным последствиям. Поэтому пользователям следует проявлять повышенную бдительность при работе с любым программным обеспечением, особенно полученным из непроверенных источников. Регулярное обновление систем и применение многофакторной аутентификации помогут снизить потенциальные риски.

Индикаторы компрометации

Domains

- lastdance.mysynology.net

- masterpanel.webredirect.org

- patolino.theworkpc.com

- secondfloor.dynuddns.com

URLs

- https://bithumb-19-10.netlify.app/%EB%B9%97%EC%8D%B8.exe

- https://chatg31-10.netlify.app/chatgpt.exe

- https://chatgpt-30-10.netlify.app/ChatGpt.exe

- https://dazzling-genie-b16946.netlify.app/Browser%20Update.exe

- https://joyful-cajeta-66bmicro.netlify.app/%EB%A7%88%EC%9D%B4%ED%81%AC%EB%A1%9C%EC%86%8C%ED%94%84%ED%8A%B8.EXE

MD5

- 04547ab017b84bc1934b39513fd8bad2

- 082823d138f9da9b085be91161c3cd04

- 17f1080ba64740c0b218e76b0bddb1e2

- 2638281ba875fce2fb2f595a7e8cf1fa

- 299b22f03a0affcb1ed74889c0c7e436