Многие до сих пор считают, что смартфоны менее уязвимы для кибератак, чем компьютеры. Это опасное заблуждение. Лаборатория Bitdefender предупреждает: злоумышленники активно используют рекламную систему Meta* для распространения вредоносного программного обеспечения. После нескольких месяцев целевых атак на пользователей Windows с помощью поддельной рекламы торговых и криптовалютных платформ хакеры переключились на владельцев устройств Android по всему миру.

Описание

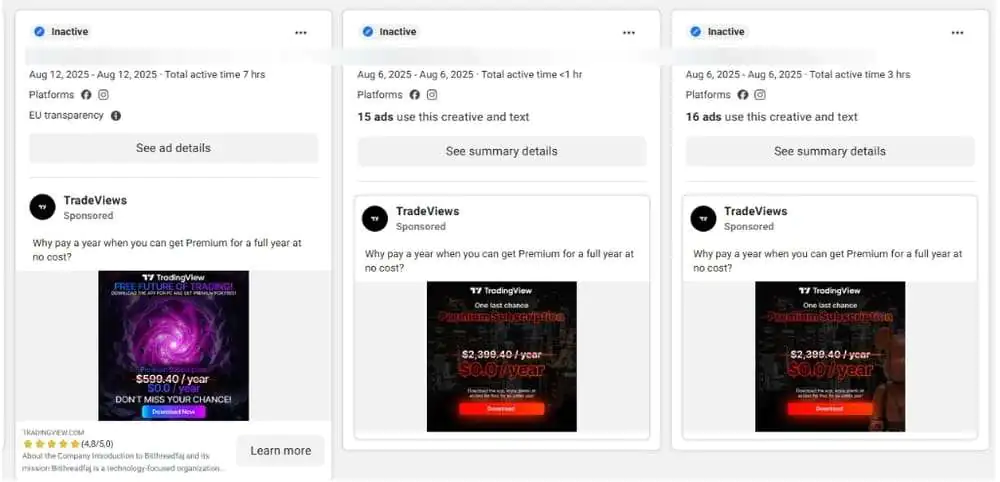

Исследователи Bitdefender недавно обнаружили серию вредоносных объявлений в Facebook*, которые заманивают жертв предложением бесплатной премиум-версии приложения TradingView для Android. Вместо легитимного программного обеспечения реклама распространяет высокотехнологичный троянец для кражи криптовалюты - усовершенствованную версию вредоноса Brokewell. Эта кампания демонстрирует, как киберпреступники адаптируют тактику под поведение пользователей, нацеливаясь на мобильных юзеров и маскируя вредоносное ПО под доверенные торговые инструменты в расчёте на растущую популярность криптовалютных приложений и финансовых платформ.

Согласно последнему анализу, кампания (которая всё ещё активна) использовала как минимум 75 вредоносных объявлений с 22 июля 2025 года. К 22 августа реклама достигла десятков тысяч пользователей только в ЕС. Объявления использовали брендинг и визуальные элементы TradingView, чтобы обманом заставить людей загрузить на свои устройства якобы бесплатное премиум-приложение. Была замечена даже вариация объявления, сочетавшая бренд TradingView с изображением персонажа Labubu. Примечательно: если на объявление кликнет пользователь ПК, не входящий в целевую группу, ему будет показано случайное безвредное содержимое.

Однако пользователи Android, перешедшие по ссылке, перенаправляются на клонированную веб-страницу, имитирующую официальный сайт TradingView (new-tw-view[.]online), где они невольно загружают вредоносный APK-файл с tradiwiw[.]online/tw-update.apk. Файл имеет MD5-хэш 788cb1965585f5d7b11a0ca35d3346cc и устанавливает запакованный APK 58d6ff96c4ca734cd7dfacc235e105bd. После установки приложение немедленно запрашивает мощные разрешения, такие как доступ к специальным возможностям, маскируясь под фальшивые prompts обновления.

Выпадающее приложение запрашивает доступ к специальным возможностям, и после его получения экран покрывается поддельным запросом на обновление. На заднем плане приложение самостоятельно выдает себе все необходимые разрешения. Приложение также пытается обманом вынудить пользователя ввести PIN-код блокировки экрана. Оно накладывается поверх некоторых установленных приложений, таких как YouTube, где отображается WebView и всплывающее сообщение с предложением загрузить приложение Venmo.

Исходное приложение расшифровывает из своих ресурсов выпадающее приложение и запускает его, запрашивая у пользователя разрешения на специальные возможности, поскольку у выпадающего приложения нет лаунчера. Если пользователь предоставляет эти разрешения, установщик удаляется, чтобы скрыть следы. При расшифровке строк, используемых в классах, обнаруживаются запросы разрешений на множестве языков, включая английский, испанский, португальский, немецкий, французский, итальянский, турецкий, финский и другие.

После установки вредоносное ПО оказывается гораздо более продвинутым, чем простой похититель учётных данных. Это усовершенствованная версия вредоноса Brokewell - полнофункциональный шпион и троянец удалённого доступа (RAT) с обширным арсеналом инструментов, предназначенных для мониторинга, контроля и кражи конфиденциальной информации с устройства жертвы.

Его возможности включают кражу криптовалюты (сканирование на наличие BTC, ETH, USDT, IBAN и других данных), обход двухфакторной аутентификации (извлечение и экспорт кодов из Google Authenticator), захват аккаунтов (предоставление возможности наложения поддельных экранов входа), наблюдение (запись экрана, кейлоггинг, кража файлов cookie, активация камеры и микрофона, отслеживание местоположения в реальном времени), перехват SMS (захват приложения для SMS по умолчанию для перехвата сообщений, включая банковские коды и коды 2FA) и удалённое управление (взаимодействие с атакующими через Tor и WebSockets с командами на отправку SMS, совершение звонков, удаление приложений или даже самоуничтожение).

Это одна из самых продвинутых угроз для Android, когда-либо наблюдавшаяся в кампаниях с вредоносной рекламой. Приложение обфусцировано и использует две нативные библиотеки для извлечения методов выполнения и параметров их вызова. Оно также содержит методы поиска по регулярным выражениям для криптокошельков. Выпадающее приложение содержит два исходных файла: файл конфигурации, который загружается как JSON и содержит веб-сайты для наложения на установленные приложения на устройстве, и DEX-файл, хранящийся как исходный ресурс, который расшифровывается с помощью ключа из нативной библиотеки, а его классы загружаются с помощью рефлексии. Именно здесь скрыта большая часть вредоносного кода.

Приложение подключается к серверу Tor и WSS для взаимодействия с командным центром (C2) и логирования. Поддерживаемые команды обширны и включают установку приложения для SMS по умолчанию, запуск JavaScript в WebView, дамп содержимого буфера обмена, файлов cookie, записей кейлоггера и push-уведомлений, создание скриншотов, отображение всплывающих сообщений, проверку связи, инициализацию, получение списка установленных пакетов, проверку IP, получение информации о батарее, выполнение команд оболочки, установку адресов C2, добавление контактов, отображение уведомлений и оверлеев, чтение PIN-кода блокировки, извлечение данных из Google Authenticator, Gmail, Yahoo, Outlook, включение режима разработчика, кражу паролей GMS, активацию камеры, запуск VNC, управление адресами криптокошельков, запуск процедуры удаления антивируса, запуск сервера SOCKS5, проброс SSH-порта, инъекцию в WebView, запрос PIN-кода и разрешений у C2, проверку разрешений, симуляцию вибрации, обнуление громкости и яркости, отправку SMS, совершение звонков, удаление пакетов, загрузку и установку APK, управление списками инъекций, включение установки из неизвестных источников, запись аудио, запуск и остановку проекции, создание скриншотов, клики и скроллинг элементов, получение геолокации, отслеживание местоположения в реальном времени, проверку состояния блокировки экрана, сокрытие и отображение иконок, агрессивное переподключение, включение экрана, автоматическую разблокировку по PIN-коду, pattern или паролю, открытие настроек разработчика, получение истории звонков, активацию прав администратора, открытие настроек уведомлений, остановку службы специальных возможностей, самоуничтожение, переключение защиты от удаления, получение информации о пакетах, установку агрессивных масок специальных возможностей, получение потребления RAM, выполнение глобальных действий (домой, назад, недавние, уведомления, диалог питания, экран блокировки, скриншот, навигация), свайпы, дамп телекоммуникационной информации, запуск Tor, получение информации о Tor и проверку его подключения.

Эта многоязычная и технологически сложная кампания подчеркивает важность соблюдения цифровой гигиены: загрузки приложений только из официальных магазинов, критической оценки рекламных предложений и внимательного отслеживания запросов разрешений. Владельцам Android-устройств, особенно активно использующим финансовые и криптовалютные приложения, рекомендуется проявить особую бдительность.

* Организация Meta, а также её продукт Facebook, на который мы ссылаемся в этой статье, признаны экстремистскими на территории РФ.

Индикаторы компрометации

Domains

- tradiwiw.online

URLs

- tradiwiw.online/tw-update.apk

SHA256

- 39669a3663829b380c7a776857021ac8a325cf6c0f709dd502f5f0a0945da953

- 66b5cf0fe3eb2506ce38701acabc242323e1cdbdb2b0a96909936477e03e0cf3

- 6dd93a18b00db0f16042cd95ed45227aca0f850844e1cb9923e83df405757660

- 78b3db9b68a4b62c6c4fffdcf0d0125aca464dbb4a6ef3526ac7c7ea1cfe88e4