Специалисты Bitdefender Labs выявили новую группу киберпреступников целенаправленно атакующую государственные и энергетические объекты в зонах геополитической напряженности. Группа, получившая название Curly COMrades, с середины 2024 года ведет кампании против судебных и правительственных учреждений Грузии, а также энергокомпаний Молдовы. Основная цель злоумышленников - длительный несанкционированный доступ к сетям жертв и кража учетных данных для сбора конфиденциальных данных.

Описание

Тактика и инструменты

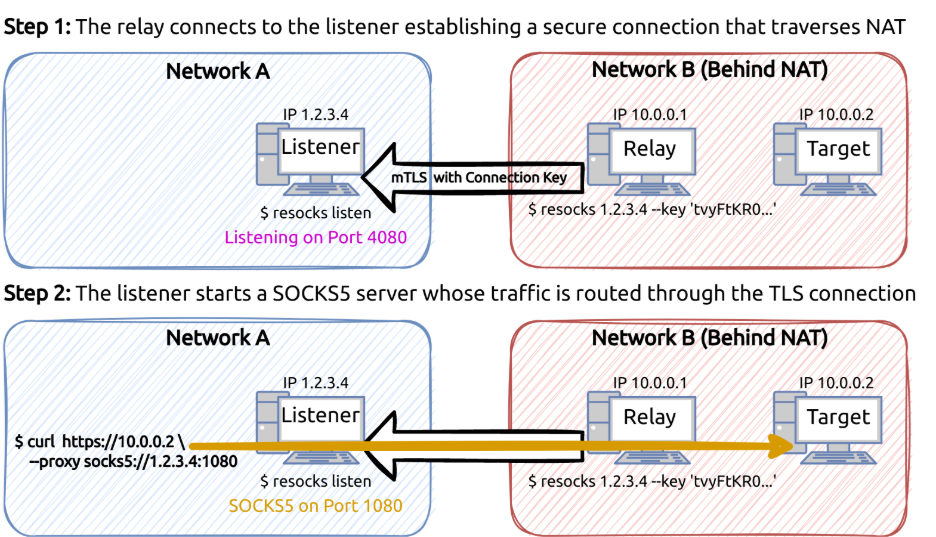

Curly COMrades используют многоуровневые методы проникновения и скрытности. Для доступа во внутренние сети активно применяются прокси-инструменты Resocks, SSH и Stunnel, создающие множественные точки входа. Атаки начинаются с ручного развертывания Resocks-клиентов, маскирующихся под легитимные процессы через поддельные пути вроде c:\programdata\vmware\vmware tools\vmtools.exe. Для удаленного выполнения команд используется утилита Atexec из набора Impacket.

Особую опасность представляет новый бэкдор MucorAgent, внедряемый через изощренную технику подмены CLSID-идентификаторов. Злоумышленники перехватывают обработчик, связанный с запланированной задачей ".NET Framework NGEN v4.0.30319 Critical". Хотя задача по умолчанию отключена, ОС периодически активирует ее при простое системы или развертывании приложений. Это позволяет MucorAgent запускаться с правами SYSTEM, оставаясь незамеченным. Бэкдор выполняет зашифрованные скрипты PowerShell, маскирует вывод под PNG-файлы и передает данные через curl.exe на контролируемые серверы, такие как 45.43.91[.]10.

Кража данных и скрытность

Группа демонстрирует системный подход к компрометации учетных записей. Регулярно фиксируются попытки извлечения базы NTDS с контроллеров домена для получения хэшей паролей и дампов памяти LSASS с целью перехвата паролей в открытом виде. Используются как известные инструменты (Mimikatz, comsvcs.dll), так и кастомизированные утилиты вроде TrickDump с AES-шифрованием. Данные предварительно складируются в C:\Users\Public\Documents, архивируются через RAR с паролем и вручную выгружаются на скомпрометированные сайты, такие как WordPress-ресурсы в домене .ge.

Важной тактикой стало использование легитимных скомпрометированных сайтов в качестве ретрансляторов трафика. Это позволяет смешивать вредоносную активность с обычным сетевым потоком, обходя защитные системы, доверяющие известным доменам. В одном случае проксирование осуществлялось через взломанный Redmine-сервер в Украине.

Уникальность и наименование

Bitdefender подчеркивает отсутствие достаточных оснований для привязки Curly COMrades к известным APT-группам. Незначительные совпадения, например, применение rar.exe для архивации, характерны для многих злоумышленников. Название отражает две ключевые особенности: активное использование curl.exe для передачи данных и манипуляции COM-объектами.

Эксперты намеренно выбрали негламурное имя, противопоставляя его тенденции давать хакерским группам "мифологические" или "крутые" обозначения. "Они не 'Fancy bears' или 'Wizard spiders' - это просто злоумышленники, наносящие вред" - отмечают в Bitdefender, призывая сообщество пересмотреть подходы к именованию угроз.

Долгосрочная стратегия

Curly COMrades отличает исключительная настойчивость. При блокировке SOCKS-туннелей они оперативно развертывали альтернативы, например, SOCKS5-сервер на порту 55333. В арсенале обнаружен даже легальный инструмент удаленного управления Remote Utilities (RuRat), установленный через службу RemUtSvc. Для сбора данных применялись скрипты, автоматизирующие сканирование Active Directory через PowerShell-команды типа get-aduser -Filter * -Server.

По данным Bitdefender, группа избегает эксплуатации "нулевых дней", предпочитая жить за счет системы (LOLBins). Их операции характеризуются методологичностью: от разведки (netstat, arp -a) до многоэтапного вывода данных с паузами для минимизации шума. Это указывает на высокий уровень адаптивности и терпеливого сохранения позиций в целевых сетях.

Заключение

Curly COMrades представляют собой технически подготовленную группу с развитой инфраструктурой. Их комбинация публичных инструментов, кастомных разработок вроде MucorAgent и эксплуатации доверенных веб-ресурсов создает сложности для обнаружения. Геополитическая направленность атак подчеркивает необходимость усиления киберзащиты критических объектов в регионах, вовлеченных в международные конфликты. Bitdefender рекомендует организациям мониторить аномальную активность curl.exe и неожиданные задачи NGEN, а также проверять конфигурации COM-объектов.

Индикаторы компрометации

IPv4

- 194.87.31.171

- 207.180.194.109

- 45.43.91.10

- 75.127.13.136

- 91.107.174.190

- 96.30.124.103

MD5

- 00d6a804da6a61292bceb123942117d5

- 100454b6ae298627606d54d2427524c2

- 11ee26e1fa93d7c31197d8d28509df59

- 171f097c66ee0c6a69dde5da994ed8a7

- 23f7fb65686671e0b0bbc2ae9abec626

- 27f97ee371bb31238b9f945bdc4ccf65

- 2d007c5bd0b84ca9c9b4c6b4c17bd997

- 2f6bc7f137c689add399402e485aa604

- 2faa07a3babbe6e46107468e5b1d0b85

- 44a57a7c388af4d96771ab23e85b7f1e

- 465015009fa6d66a52cc670e2941edcd

- 4eedc056f970fce35e425f4cc80c1fc6

- 595ccc44bc6be7fb3f1eb98b724b0de0

- 5a8ff502d94fe51ba84e4c0627d43791

- 5d3e3160e8ce03661150451e4a2ef5e0

- 5ed6b17103b231e9ff2abda1094083e3

- 65dca8f16286c2e1fd7bf5ed52796c54

- 68f7a7c642ab9a58b42af4416052caa8

- 6d08bab1d4418db2a0b28d6d125181ac

- 6fc8f7e528c272c957ae4e2548c3aad3

- 7fd5258b5056a46340e28463feb2a956

- 8a95da943b4d02a01b61e5b422338b81

- 90c0fb97727c73c7b260a13ae5e01ad4

- 9f42bd90075e8a51b46af9315d11a1c7

- 9fcbcf340267782dcf99e4d4995954be

- a7da2adf356a9055c3e827a22f817405

- af490e6e66d30e6c14e48ba968f50edf

- b55e8e1d84d03ffe885e63a53a9acc7d

- b5e61b541d09bd198a0f628f7d91e001

- b9c99f411f7b23d50a8311ce85820353

- c1cdca4f765f38675a4c4dfc5e5f7e59

- c1ee06aec2a8ba13d61f443ec531fda9

- ccc79a123413544c916de995e3876bbd

- cdf7e3e4f881e9a59edf779d408b88e8

- d743a064f05b6b4041bdf22eac778f21

- d92dfa7ed017f878c5eebfaedc1fbeaa

- dc40b5c914e5f41a6b4bc19831c88892

- dd253f7403644cfa09d8e42a7120180d

- e262c1606ee3db38eb80158f624eeda8

- e5a7d0df12094e9db90242092891b10e

- e9ef648f689e1ccaae5507500e7f9ecf

- ed71945940182f5b249542bfcc5df2f8

- ff14ba2e10a6c1d183fab730b0acaeb3