В условиях нестабильной ситуации на рынке труда, когда новости о сокращениях и реструктуризации стали обыденностью, киберпреступники нашли новый способ атаки. Специалисты исследовательского подразделения Seqrite Labs обнаружили активную спам-кампанию, в которой злоумышленники рассылают вредоносные программы, маскируя письма под внутренние HR-сообщения о предстоящих увольнениях.

Описание

Атмосфера тревоги и неуверенности в завтрашнем дне создает идеальные условия для фишинга. Злоумышленники все чаще создают письма и вложения, замаскированные под уведомления об увольнении, обновленные кадровые политики или срочные списки сокращаемого персонала. В состоянии стресса сотрудники с большей вероятностью кликнут на подозрительный файл или ссылку, не проверив их подлинность. Это дает атакующим легкую точку входа в корпоративные сети. Текущая кампания является наглядным примером эксплуатации этой человеческой уязвимости.

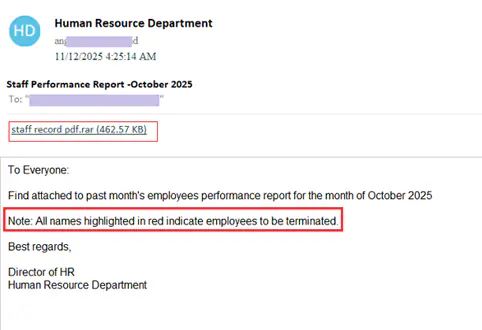

Инициатором атаки стало электронное письмо, якобы отправленное отделом кадров. Оно имело тему "Отчет об эффективности персонала за октябрь 2025 года" и содержало скупую формальную отсылку к "сотрудникам, подлежащим увольнению". Такая формулировка призвана вызвать любопытство или страх у получателя и повысить вероятность открытия вложения. Несмотря на то, что письмо имитировало передачу PDF-документа, вложение на самом деле являлось RAR-архивом с двойным расширением (*.pdf.rar). Этот классический метод помогает скрыть истинную природу файла от пользователей и простых систем фильтрации.

Внутри архива находился исполняемый файл, скомпилированный с помощью NSIS (Nullsoft Scriptable Install System) и замаскированный под документ "staff record pdf". Анализ показал, что этот файл является нагрузкой (payload) для троянца удаленного доступа Remcos RAT (Remote Access Trojan). После запуска вредоносная программа выполняет инициализацию и начинает свою активность. Сначала она копирует себя в системную директорию "C:\ProgramData\Remcos\". Для обеспечения постоянства (persistence) в системе троянец прописывает себя в автозагрузку через ключ реестра "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run".

Кроме того, Remcos создает в реестре специальный ключ для хранения конфигурации и данных о жертве. Среди прочего, здесь хранится зашифрованный путь к установленному исполняемому файлу, уникальный идентификатор зараженной машины (UID) и отметка времени первого запуска. После завершения настройки вредоносная программа запускает несколько фоновых потоков, отвечающих за различные шпионские функции: перехват нажатий клавиш, захват изображения с экрана, мониторинг буфера обмена и обработку команд. Спустя несколько секунд троянец устанавливает исходящее соединение со своим командным сервером (CnC, Command-and-Control), подтверждая, что система полностью скомпрометирована и готова к удаленному управлению злоумышленником.

Данная кампания наглядно демонстрирует, как группы угроз умело адаптируют свои методы социальной инженерии под актуальные организационные тренды. В данном случае простая HR-тема стала эффективной приманкой для доставки на систему опасного RAT-троянца. После установки Remcos обеспечивает себе постоянное присутствие, собирает системную информацию и готовит хост к полному удаленному контролю.

Эксперты по безопасности напоминают, что подобные атаки требуют комплексного противодействия. Организациям необходимо укреплять осведомленность сотрудников о киберугрозах, обучая персонал критически оценивать непрошенные кадровые или связанные с эффективностью сообщения. Одновременно с этим важно усилить технические средства защиты электронной почты, способные обнаруживать вредоносные архивы и исполняемые нагрузки. Регулярный анализ угроз и понимание тактик, описанных в таких фреймворках, как MITRE ATT&CK, помогают выстраивать более эффективную оборону от подобных целенаправленных атак.

Индикаторы компрометации

IPv4

- 196.251.116.219

MD5

- 6f7d3f42fa6fe3b0399c42473f511acc

- 76c28350c8952aef08216d9493bae385

- c95f2a7556902302f352c97b7eed4159