Эксперты итальянского национального киберцентра CERT-AGID (Computer Emergency Response Team - группа реагирования на компьютерные инциденты) обнаружили новую целевую фишинговую кампанию. Злоумышленники используют взломанные корпоративные почтовые адреса государственных учреждений для рассылки сообщений другим сотрудникам госсектора. В частности, атака направлена на кражу учетных данных для доступа к облачным сервисам Microsoft 365.

Описание

Особенностью атаки является выбор жертв. Злоумышленники отправляют фишинговые письма с ранее скомпрометированных ящиков только тем контактам, с которыми владелец адреса ранее вел легитимную переписку. Этот метод, известный как цепочка компрометации деловой переписки (Business Email Compromise, BEC), значительно повышает доверие к сообщению со стороны получателя. Более того, атака демонстрирует преемственность с ранее наблюдавшейся кампанией, где также использовалась легитимная платформа для дизайна Figma.

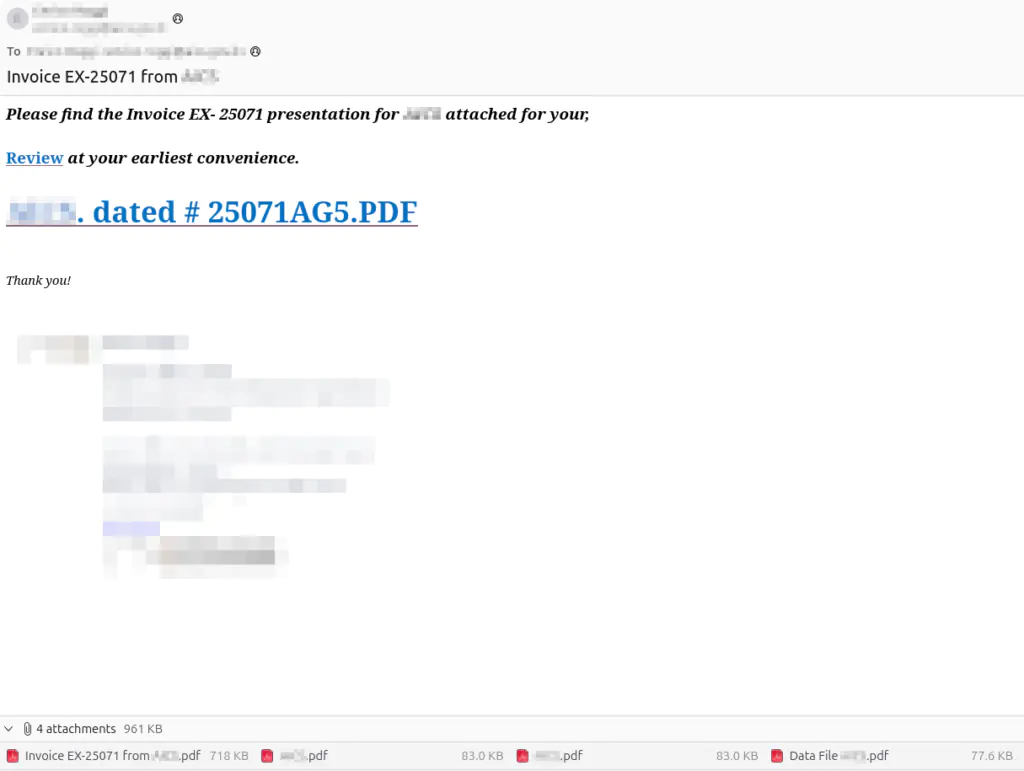

В текущей атаке злоумышленники применяют изощренную технику скрытия реальных получателей. Сообщения формально отправляются со взломанного адреса на него же, а целевые жертвы указываются в скрытой копии (ССN). Текст письма побуждает пользователя перейти по ссылке, а также содержит вложения в формате PDF. Эти файлы имитируют административные документы, такие как счета или презентации, что добавляет правдоподобности.

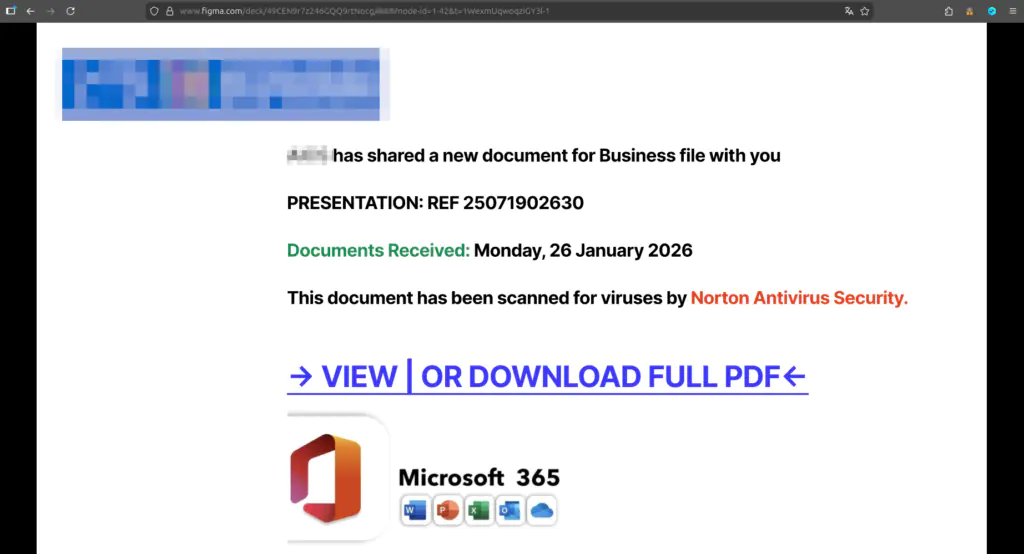

Ключевым элементом атаки является использование облачного сервиса Figma. Эта легальная платформа для совместной работы над дизайном часто применяется в профессиональной среде. Ссылка в письме и PDF-файлах ведет на страницу, специально созданную на Figma и стилизованную под конкретное государственное учреждение, чей почтовый ящик был скомпрометирован. На странице размещены логотип и название организации. Использование авторитетного домена figma.com помогает злоумышленникам обходить базовые фильтры безопасности и снижает бдительность жертвы.

С этой страницы пользователь перенаправляется на фишинговый веб-сайт, который является точной копией официальной страницы входа в Microsoft 365. Цель - заставить сотрудника ввести свои логин и пароль, которые затем перехватываются злоумышленниками. Полученные учетные данные представляют собой критически важный актив, так как открывают доступ к корпоративной почте, документам и другим облачным сервисам. В дальнейшем эти данные могут быть использованы для более глубокого проникновения в инфраструктуру или для новых раундов мошеннических рассылок внутри организации.

Новая кампания представляет повышенную опасность по сравнению с предыдущими аналогами. Если раньше акцент делался на самом факте использования легитимного ресурса (как, например, Figma) для хостинга вредоносной ссылки, то теперь атака включает целенаправленный брендинг (spoofing). Злоумышленники создают визуально целостный и убедительный контекст, полностью соответствующий имиджу атакуемого госоргана. Такой подход существенно увеличивает вероятность того, что пользователь не заподозрит подвох и введет свои учетные данные на поддельной странице.

Данный инцидент подчеркивает важность многофакторной аутентификации (MFA) для всех облачных сервисов, особенно в государственном секторе. Даже если злоумышленникам удастся завладеть логином и паролем, второй фактор защиты сможет заблокировать несанкционированный доступ. Кроме того, необходимы регулярные тренинги по кибербезопасности для сотрудников, которые должны уметь идентифицировать подобные сложные фишинговые атаки, маскирующиеся под внутреннюю коммуникацию.

Индикаторы компрометации

Domains

- copdx.spiritualraindrops.de

- spiritualraindrops.de

URLs

- https://copdx.spiritualraindrops.de/google.php

- https://logindocumentsfile.spiritualraindrops.de/rTMCk

- https://www.figma.com/deck/49CEN9r7z246GQQ9rtNocg/AICS?node-id=1-42&t=1WexmUqwoqzIGY3l-1

MD5

- 27e1c5eadd7d3c1be15793294a9369dc

- 7a619cff291def741532049c49f44758

- bc0bced16c85a08def14caa60e48fb76

SHA1

- 7fd80d76552307793f11aa1ad29b2f8c53e00aa4

- cab6b31a48b63d0ede1b805cdd96a05517495c50

- ddabd2fccda8f01d61f28f3f83c6370e486ec59b

SHA256

- 960e61a5524f00bd202b078167190c40f1c8535cb5125180525e535de60904c9

- 9c37c253063ec39e53ac964ab24b8b7dc234120cfbde6fa7d50f2a29ad1052fd

- e9d7ff76c4f150573883f5cf8a9a6c30fcd2b7cd07a18ae362bd1ada06fbd1a8