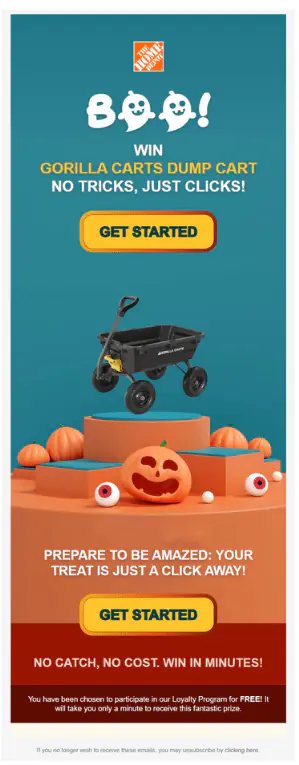

С приходом осени киберпреступники активизируют фишинговые кампании, маскируя их под праздничные акции. Очередная схема, обнаруженная специалистами по информационной безопасности, имитирует розыгрыш призов от сети магазинов Home Depot, предлагая ничего не подозревающим пользователям выиграть тележку Gorilla Cart. Однако за привлекательной картинкой скрывается многоступенчатая схема сбора конфиденциальных данных.

Описание

Электронное письмо, отправленное с домена yula[.]org, не имеющего отношения к Home Depot, содержало интерактивное изображение, ведущее на цепочку подозрительных сайтов. Анализ домена отправителя показал, что он принадлежит средней школе в Лос-Анджелесе, что указывает на возможный компрометацию почтового сервера или учетной записи. Администрация учебного заведения уже уведомлена о инциденте.

Особенностью данной фишинговой атаки стало использование технических методов обхода фильтров. Под основным изображением злоумышленники разместили блок со служебными символами Unicode, включая нулевые пробелы и управляющие символы. Такая техника обфускации разбивает распознаваемые сигнатуры, затрудняя работу автоматических систем обнаружения фишинга и спама, оставаясь при этом невидимой для человеческого глаза.

Для придания легитимности мошенники включили в письмо историческую переписку 2017 года от реального поставщика картонных коробок bcwsupplies[.]com. Использование подлинного делового общения повышает доверие к сообщению, поскольку фильтры электронной почты часто оценивают такие письма как менее подозрительные. Также в письме обнаружен трекинг-пиксель с субдоменом soundestlink[.]com, который используется для отслеживания факта открытия письма получателями.

Основная ссылка вела на скомпрометированный WordPress-сайт streetsofgold[.]co.uk, который перенаправлял пользователей через серию доменов, включая bluestarguide[.]com и outsourcedserver[.]com. Финальная страница представляла собой тщательно выполненную копию сайта Home Depot с таймером обратного отсчета, создавая ощущение срочности предложения. После прохождения опроса о возрасте и поле пользователям предлагалось оплатить символический "сбор за обработку" в размере 11,97 долларов, хотя изначально заявлено было бесплатное получение приза.

На этапе ввода платежных данных система выдавала ошибку "Что-то пошло не так с запросом, пожалуйста, попробуйте снова", при этом данные передавались на сервер prizewheelhub[.]com. Эксперты предполагают, что собранная информация может использоваться для последующих фишинговых атак, кражи личных данных или мошеннических операций с платежными картами.

Для защиты от подобных угроз специалисты рекомендуют проявлять особую бдительность при получении непрошенных писем с предложениями подарков. Ключевые меры предосторожности включают проверку домена отправителя, внимательное изучение адресов веб-сайтов перед вводом данных и использование современных антивирусных решений с функциями веб-защиты. Никогда не следует раскрывать личную или финансовую информацию на незнакомых сайтах, особенно если предложение кажется слишком выгодным, чтобы быть правдой.

Данный случай демонстрирует, что современные фишинговые кампании сочетают технические уловки с психологическим давлением, используя социальную инженерию для обхода систем защиты. Комбинация технических средств безопасности и осведомленности пользователей остается наиболее эффективной защитой от таких угроз.

Индикаторы компрометации

Domains

- bluestarguide.com

- myredirectservices.com

- outsourcedserver.com

- prizetide.online

- prizewheelhub.com

- quelingwaters.com

- substantialweb.com

- sweepscraze.online

- techstp.com

- www.streetsofgold.co.uk