Исследователи компании CYFIRMA обнаружили и детально проанализировали новую сложную киберкампанию под кодовым названием NexusRoute. Эта финансируемая атака нацелена на пользователей в Индии и сочетает в себе фишинг и продвинутое вредоносное ПО для Android. Злоумышленники активно маскируются под официальные государственные сервисы, такие как министерские порталы, платформы mParivahan и e-Challan, чтобы похитить деньги и конфиденциальные данные.

Описание

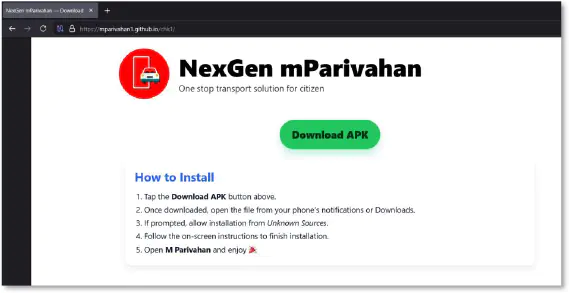

Кампания демонстрирует высокий уровень профессионализма и автоматизации. Для распространения используются репозитории и страницы GitHub, что позволяет обходить защиту официальных магазинов приложений. Одновременно с этим действует разветвленная сеть фишинговых доменов, которые заманивают жертв на поддельные страницы верификации и оплаты. Жертв обманом заставляют установить вредоносное приложение (APK) и ввести платежные реквизиты, включая PIN-код UPI, под предлогом уплаты штрафа или проверки данных транспортного средства.

Технический анализ показал, что вредоносная программа использует многоэтапную архитектуру. Критическая логика скрыта в обфусцированных нативных библиотеках, что серьезно затрудняет статический анализ. Для обеспечения устойчивости (persistence) вредоносное ПО злоупотребляет системными механизмами, такими как BroadcastReceiver, фоновые службы и лазейки для автозапуска на устройствах конкретных производителей. Функционал включает перехват SMS, сбор контактов и журналов вызовов, слежку через GPS и микрофон, а также кейлоггинг.

Операторы контролируют зараженные устройства через выделенную панель управления, используя устойчивое соединение на основе Socket.IO. Собранные данные отправляются на центральный командный сервер. Расследование также выявило связь инструментария злоумышленников с коммерческим сообществом, занимающимся разработкой средств обфускации и шпионского ПО для Android. Это подтверждает, что кампания является частью масштабной инфраструктуры мошенничества и слежки, а не разовой акцией.

Одним из ключевых векторов атаки стал фишинг. Злоумышленники зарегистрировали множество доменов по шаблону вроде "rtochallan[цифры].store", на которых разместили точные копии официальных сайтов. На этих страницах пользователям предлагается ввести номер телефона и автомобиля, а затем пройти "верификацию" через платеж в 1 рупию. В результате жертва попадает на поддельный платежный шлюз, где воруются данные карт, учетные записи интернет-банкинга и PIN-код UPI.

Для распространения вредоносного ПО активно используется инфраструктура GitHub. Создаются одноразовые репозитории, содержащие фишинговые HTML-страницы и APK-файлы, маскирующиеся под официальное приложение mParivahan. Такая тактика позволяет быстро восстанавливать ресурсы после их блокировки.

Эксперты CYFIRMA подчеркивают, что кампания NexusRoute представляет собой серьезную угрозу национального масштаба, подрывающую доверие к цифровым государственным сервисам. Для противодействия необходимы скоординированные действия правоохранительных органов, CERT-команд, финансовых учреждений и провайдеров. Рядовым пользователям рекомендуется устанавливать приложения только из официальных магазинов, не переходить по подозрительным ссылкам и никогда не вводить платежные реквизиты на сайтах, вызывающих малейшие сомнения.

Индикаторы компрометации

Domains

- kisandost.online

- mparivahan1.github.io

- newratte.linkpc.net

- rtochallan0283837.store

- rtochallan09363737.store

- rtochallan0963736.store

- rtochallan1023456789.store

- rtochallan1234567890.space

- rtochallan1239542138464.shop

- rtochallan5464643779878.online

- rtochallan54648481854648.shop

- rtochallan55354587558888.store

- rtochallan6272526.store

- rtochallan6392860193.store

- rtochallan7337376.online

- rtochallan78658857846758855.space

- rtochallan8081458623124.shop

- rtochallan8373737.store

- rtochallan8373763635.online

- rtochallan83937383839282.shop

- rtochallan908102.store

- rtochallan9087654532.store

- rtochallan92727263.store

- rtochallan9651382255.shop

URLs

- https://github.com/ChaIIan-94

- https://github.com/explore-delhi

- https://github.com/pavan202006/NextGen-mParivahan

SHA256

- aba3e587430fae0877a2e0fb07866427a092dc4eccb0db17715d62b7a7c0c992

- d17e958bf9b079c7ca98f54324e6c2f31e9c1d4c7945e8bc190895c08c762655