Группа продвинутых постоянных угроз APT-C-60, известная своей многолетней целевой кампанией против японских организаций, продолжает совершенствовать методы атак. Согласно последнему отчету японского центра реагирования на киберинциденты JPCERT/CC, в период с июня по август 2025 года зафиксирована новая волна целевых фишинговых атак с использованием усовершенствованных версий шпионского ПО SpyGlace.

Описание

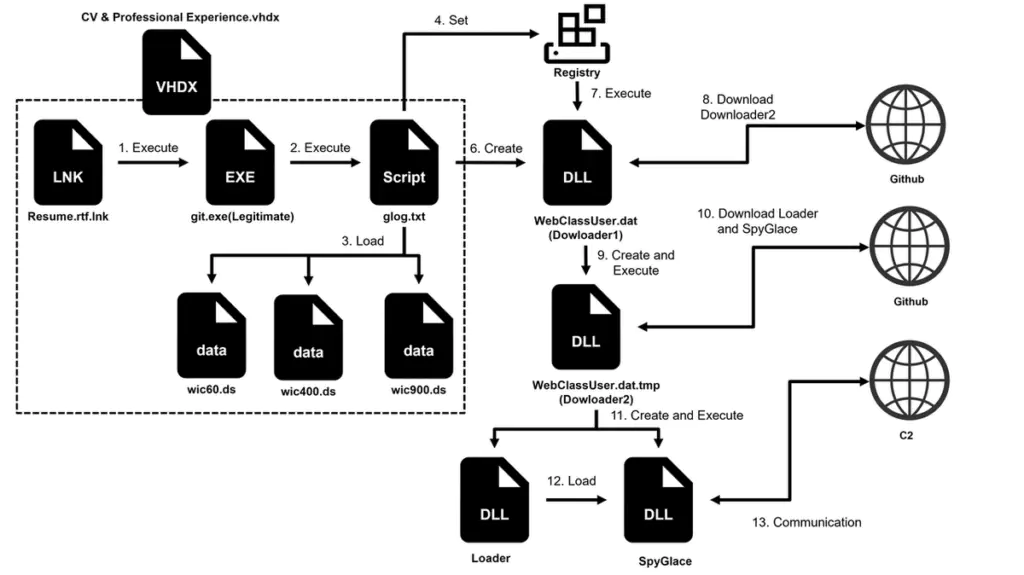

Атаки ориентированы на сотрудников отделов кадров и рекрутинга, причем злоумышленники маскируются под соискателей вакансий. В отличие от предыдущих кампаний, где вредоносный контент распространялся через ссылки на Google Drive, в новых атаках файлы VHDX с опасной нагрузкой прикрепляются непосредственно к электронным письмам. Этот контейнер содержит LNK-файл, который при открытии запускает легитимный исполняемый файл Git (gcmd.exe) для выполнения скрипта glog.txt.

Многоступенчатый механизм заражения начинается с отображения документа-приманки, создания файлов и их последующего выполнения. Загрузчик Downloader1 регистрируется в реестре Windows через COM hijacking (подмену компонентов), что обеспечивает его постоянное присутствие в системе. Для идентификации скомпрометированных устройств используется сервис StatCounter, причем в обновленной версии идентификация осуществляется по серийному номеру тома и имени компьютера.

Ключевым нововведением стала смена инфраструктуры с Bitbucket на GitHub для распределения вредоносных payload. Загрузчик формирует уникальный URL на основе идентификаторов пораженной системы и загружает с GitHub файл с командами. Среди новых возможностей - изменение интервалов опроса (от 1 до 6 часов), что свидетельствует о стремлении злоумышленников к более осторожному мониторингу жертв.

Шпионское ПО SpyGlace обнаружено в трех версиях: 3.1.12, 3.1.13 и 3.1.14. По сравнению с версией 3.1.6, наблюдаемой в 2024 году, изменен функционал команд prockill и proclist, которые теперь не выполняют действий. Добавлена новая команда uld для выгрузки модулей после выполнения特定ных функций. В команде screenupload изменены пути к файлам и экспортируемым функциям, связанным с созданием скриншотов.

С версии 3.1.14 изменился путь автозапуска - теперь вместо %public%\AccountPictures\Default\ используется %appdata%\Microsoft\SystemCertificates\My\CPLs. Также различаются значения мьютексов между версиями. Эксперты отмечают, что версия 3.1.14 использовалась в зарубежной кампании в сентябре 2025 года, но это вероятно отдельная операция, поскольку используемые репозитории GitHub не пересекаются с наблюдаемыми в Японии.

SpyGlace использует характерные методы шифрования: комбинацию однобайтового XOR с инструкцией SUB для строк и разрешения API, а также модифицированный алгоритм RC4 для коммуникации с C2-серверами. Формат заголовков запросов включает значение "GOLDBAR", которое ранее наблюдалось Positive Technologies и в атаках на Японию в прошлом году, что может указывать на целевой регион или конкретную кампанию.

Документы-приманки представляют собой поддельные резюме исследователя со списком академических публикаций. Примечательно, что авторы указанных работ не включают имя отправителя письма, однако имя в резюме частично совпадает с именем учетной записи Gmail, что указывает на создание специальных аккаунтов для атак.

Анализ репозиториев GitHub позволил установить даты загрузки различных версий SpyGlace: версия 3.1.12 - 27 июня 2025 года, 3.1.13 - 3 июля, 3.1.14 - 16 июля. В commit-логах обнаружены электронные адреса и информация о скомпрометированных устройствах.

Несмотря на изменения в инфраструктуре и обновления вредоносного ПО, многие характеристики атак остаются consistent - злоупотребление легитимными сервисами, методы persistence и общее поведение malware. APT-C-60 продолжает primarily ориентироваться на Японию и другие восточноазиатские регионы. JPCERT/CC рекомендует организациям усилить мониторинг подозрительной активности, особенно в части необычного использования легитимных инструментов и сервисов.

Индикаторы компрометации

URLs

- http://raw.githubusercontent.com/Ridgley22387/r834829jf/refs/heads/main/datapages.txt

- http://raw.githubusercontent.com/Ridgley22387/r834829jf/refs/heads/main/datautils.txt

- https://185.181.230.71/wkdo9/2qpmk.asp

- https://185.181.230.71/wkdo9/4b3ru.asp

- https://185.181.230.71/wkdo9/n3tb4.asp

- https://185.181.230.71/wkdo9/t1802.asp

- https://bitbucket.org/clouds999/glo29839/downloads/

- https://c.statcounter.com/13139439/0/1ba1a548/1/

- https://raw.githubusercontent.com/carolab989/class2025//refs/heads/main/

- https://raw.githubusercontent.com/fenchiuwu/class2025/refs/heads/main/

- https://raw.githubusercontent.com/football2025/class2025//refs/heads/main/

- https://raw.githubusercontent.com/goldbars33/ozbdkak33/refs/heads/main/

Emails

- ca********@****on.me

- fe*******@****on.me

- ki*******@*****ok.com

- ma*********@*63.com

- Ri***********@****on.me

SHA256

- 048b69386410b8b7ddb7835721de0cba5945ee026a9134d425e0ba0662d9aee4

- 09fcc1dfe973a4dc91582d7a23265c0fd8fc2a011adb2528887c1e1d3a89075a

- 10278a46b13797269fd79a5f8f0bc14ff1cc5bc0ea87cdd1bbc8670c464a3cf1

- 156df8c8bea005bd7dc49eb7aca230ef85ada1c092e45bb3d69913d78c4fa1f9

- 1e931c8aa00b7f2b3adedc5260a3b69d1ac914fe1c022db072ed45d7b2dddf6c

- 25f81709d914a0981716e1afba6b8b5b3163602037d466a02bc1ec97cdc2063b

- 299d792c8d0d38d13af68a2467186b2f47a1834c6f2041666adafc626149edaf

- 45c1c79064cef01b85f0a62dac368e870e8ac3023bfbb772ec6d226993dc0f87

- 50b40556aa7461566661d6a8b9486e5829680951b5df5b7584e0ab58f8a7e92f

- 57a77d8d21ef6a3458763293dbe3130dae2615a5de75cbbdf17bc61785ee79da

- 5da82fa87b0073de56f2b20169fa4d6ea610ed9c079def6990f4878d020c9d95

- 669c268e4e1ced22113e5561a7d414a76fcd247189ed87a8f89fbbd61520966a

- 6d8a935f11665850c45f53dc1a3fc0b4ac9629211bd4281a4ec4343f8fa02004

- 7ae86f2cb0bbe344b3102d22ecfcdda889608e103e69ec92932b437674ad5d2f

- 8b51939700c65f3cb7ccdc5ef63dba6ca5953ab5d3c255ce3ceb657e7f5bfae8

- 8ea32792c1624a928e60334b715d11262ed2975fe921c5de7f4fac89f8bb2de5

- 94ccdaf238a42fcc3af9ed1cae1358c05c04a8fa77011331d75825c8ac16ffd8

- 94f6406a0f40fb8d84ceafaf831f20482700ee1a92f6bca1f769dff98896245c

- 96312254d33241ce276afc7d7e0c7da648ffe33f3b91b6e4a1810f0086df3dba

- 9e30df1844300032931e569b256f1a8a906a46c6a7efa960d95142d6bea05941

- a80848cf7d42e444b7ec1161c479b1d51167893f47d202b05f590ad24bf47942

- c9c6960a5e6f44afda4cc01ff192d84d59c4b31f304d2aeba0ef01ae04ca7df3

- d287dc5264fd504b016ec7e424650e2b353946cbf14d3b285ca37d78a6fda6f4

- d535837fe4e5302f73b781173346fc9031d60019ea65a0e1e92e20e399a2f387

- e8b3b14a998ce3640a985b4559c90c31a5d7465bc5be5c6962e487172d3c9094

- ea37dfa94a63689c1195566aab3d626794adaab4d040d473d4dfbd36f1e5f237

- f102d490ad02b1588b9b76664cd715c315eaab33ac22b5d0812c092676242b15

- f42d0fa77e5101f0f793e055cb963b45b36536b1835b9ea8864b4283b21bb68f

- f495171e7a10fb0b45d28a5260782a8c1f7080bd1173af405476e8d3b11b21b6

- f96557e8d714aa9bac8c3f112294bac28ebc81ea52775c4b8604352bbb8986b8