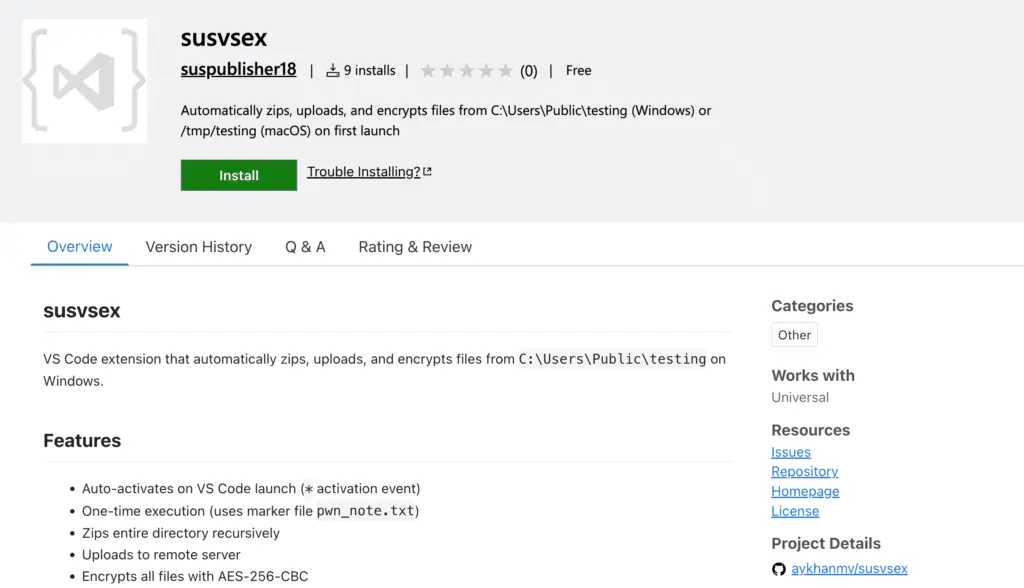

В официальном магазине расширений Visual Studio Marketplace обнаружен первый подтвержденный случай ransomware-расширения для популярного редактора кода VS Code. Эксперты по безопасности идентифицировали вредоносное расширение под названием "suspicious VSX" от издателя "suspicious publisher", которое успешно прошло процедуру модерации Microsoft и было доступно для установки пользователям.

Описание

Анализ кода показал, что расширение использует технику, известную как "vibe coding" - генерацию кода через AI-системы, что объясняет многочисленные артефакты и комментарии в исходном тексте. Расширение было сконфигурировано для запуска при любом событии активации, включая момент установки, что является грубым нарушением принципов безопасности.

Функциональность вредоносного ПО включает полный набор характерных для ransomware действий: шифрование файлов в целевой директории, создание zip-архивов с конфиденциальными данными и их эксфильтрацию на сервер злоумышленника. При этом расширение содержало жестко закодированные ключи шифрования и даже инструменты для дешифровки - Python и Node.js скрипты, что свидетельствует о непрофессиональной реализации.

Особую озабоченность вызывает механизм command and control (C2), использующий приватный репозиторий GitHub в качестве канала управления. Расширение периодически проверяло обновления в index.html репозитория, получало команды для выполнения и записывало результаты обратно в файл requirements.txt с использованием GitHub Personal Access Token, оставленного в коде расширения.

Исследование токена доступа позволило идентифицировать владельца GitHub-аккаунта, связанного с публикацией расширения. Системная информация, перехваченная через C2-канал, указывала на расположение в Баку (Азербайджан), что соответствовало данным в профиле GitHub.

Наиболее тревожным аспектом инцидента стала легкость, с которой очевидно вредоносное расширение преодолело барьеры модерации Microsoft. В описании расширения на маркетплейсе открыто упоминались его ransomware-возможности, включая тестирование C2-сервера и механизмы шифрования. README-файл содержал инструкции по повторному запуску шифрования через удаление маркерного файла pwn_note.txt.

Эксперты отмечают, что хотя данная конкретная реализация была технически слабой, она демонстрирует тревожный тренд: злоумышленники начинают активно атаковать экосистемы разработки ПО. Более совершенная версия подобного расширения могла бы использовать динамически генерируемые ключи шифрования, скрытые каналы C2 и механизмы lateral movement через PowerShell.

Проблема усугубляется сложностью процедуры репортинга подобных инцидентов. Первоначальные попытки уведомления Microsoft через каналы нарушений на маркетплейсе оказались неэффективными, а обращение в MSRC (Microsoft Security Response Center) было признано несоответствующим их деятельности.

Компания Secure Annex, обнаружившая угрозу, отмечает, что традиционные средства защиты недостаточно эффективны против атак через расширения редакторов кода. В ответ на растущую угрозу разработан специализированный Extension Manager, который обеспечивает контроль над устанавливаемыми расширениями и оперативное реагирование на новые угрозы.

Инцидент демонстрирует необходимость пересмотра подходов к безопасности в экосистемах разработки, где доверие к официальным маркетплейсам больше не может считаться достаточной мерой защиты. Организациям следует реализовать строгий контроль над расширениями, используемыми разработчиками, и рассматривать редакторы кода как потенциальные векторы атак на программную цепочку поставок.

Индикаторы компрометации

IPv4

- 161.35.78.215

URLs

- https://github.com/aykhanmv/susvsex

Extensios

- suspublisher18.susvsex