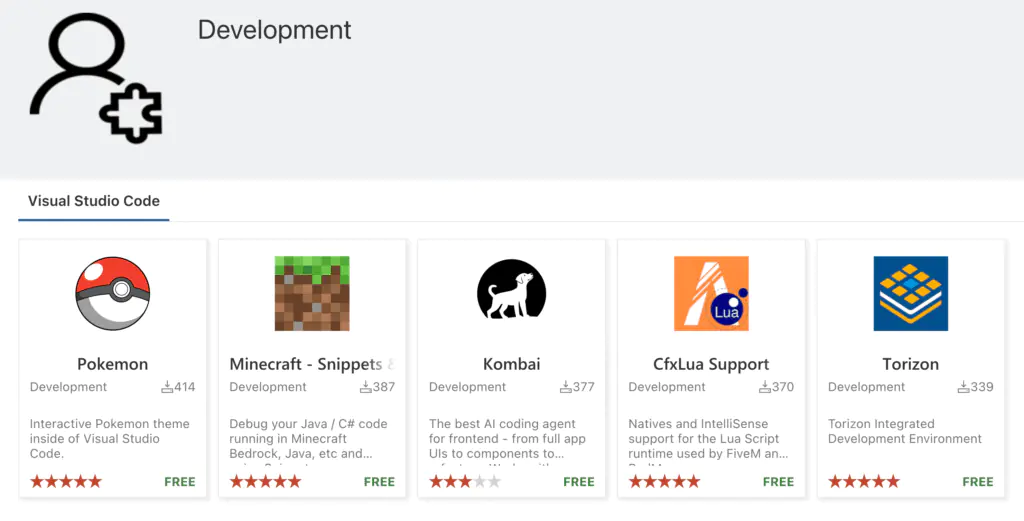

В конце октября на маркетплейсе VS Code появились пять расширений от разработчика "DevelopmentInc", которые оказались копиями легитимных расширений с добавлением вредоносного функционала. Одним из таких расширений стала якобы покемон-тема, которая вместо изменения подсветки синтаксиса и анимированных спрайтов устанавливала на компьютер пользователя криптомайнер.

Описание

Расширение обещало пользователям тематическое оформление с элементами вселенной покемонов: подсветку синтаксиса, анимированные спрайты при наведении на иконки файлов, динамическое изменение цветов статусной панели в зависимости от типа файла, случайные "встречи с покемонами" в панели вывода и специальные сниппеты кода. Однако реальность оказалась значительно менее привлекательной - расширение не содержало заявленной функциональности, а сразу после установки начинало выполнять вредоносный код.

Ключевой особенностью стало использование активационного события [*] в манифесте расширения, что позволяло коду запускаться автоматически сразу после установки без какого-либо взаимодействия с пользователем. Основной файл extension.js использовал сложные методы обфускации, характерные для современных вредоносных программ.

Технический анализ показал применение нескольких уровней защиты кода: шестнадцатеричные идентификаторы переменных, упаковку строк в Base64-кодированные массивы, наличие нескольких функций-декодеров и методов защиты от отладки. Все это затрудняло статический анализ и обнаружение вредоносной функциональности.

Функция activate() выполняла последовательность действий по загрузке и запуску вредоносной нагрузки. Сначала происходила загрузка файла sap.cmd с удаленного сервера по адресу hxxps://mock1[.]su:443/files/sap.cmd с использованием поддельных заголовков браузера, имитирующих легитимный трафик Chrome. Файл сохранялся во временную директорию как sap.exe и запускался через cmd.exe.

Загружаемый batch-скрипт реализовывал многоэтапную атаку с элементами постоянства в системе. Он создавал маркерный файл в профиле пользователя для предотвращения повторного заражения, затем использовал PowerShell для перезапуска с правами администратора. Критическим этапом стало отключение защитных механизмов Windows Defender через добавление всех букв дисков (от C: до Z:) в список исключений, что эффективно отключало защиту в реальном времени для всей файловой системы.

Скрипт выполнял выбор оптимального пула для майнинга Monero (XMR) на основе пинг-тестов к серверам в разных географических регионах: Европе, Северной Америке, Азии, Японии и Австралии. После определения пула с наименьшей задержкой происходила попытка загрузки специализированного майнера, адаптированного под выбранный регион.

Интересной особенностью стала возможная ошибка в области видимости переменных, которая могла препятствовать успешной загрузке конечного исполняемого файла майнера. Тем не менее, этап отключения Windows Defender выполнялся в любом случае, оставляя систему уязвимой для последующих атак.

Анализ хеша файла майнера на VirusTotal показал 45 детектов из 70 доступных сигнатур, что свидетельствует о достаточно высоком уровне обнаружения современными антивирусными решениями.

Исследование проводилось с использованием современных инструментов анализа безопасности, включая сервер Secure Annex MCP, который предоставил возможности для декодирования обфuscированного кода и анализа поведения вредоносного расширения. Применение языковых моделей значительно ускорило процесс анализа через замену символов и реконструкцию исходной логики работы.

Данный инцидент демонстрирует растущую сложность атак через цепочки поставок программного обеспечения и важность проверки расширений перед установкой. Разработчикам и компаниям рекомендуется внедрять процедуры безопасности при работе с маркетплейсами расширений, включая проверку цифровых подписей, анализ разрешений и мониторинг необычной активности в системах.

Пользователям VS Code следует проявлять осторожность при установке новых расширений, особенно от неизвестных разработчиков, и регулярно проверять установленные расширения на предмет подозрительной активности. Организациям рекомендуется использовать решения класса EDR для обнаружения и предотвращения подобных инцидентов безопасности.

Индикаторы компрометации

Domains

- mock1.su

- xmr-*.nanopool.org

URLs

- https://mock1.su/files/healthcheck_*.exe

- https://mock1.su:443/files/sap.cmd

VS Code Extensions

- developmentinc.cfx-lua-vs

- developmentinc.pokemon

- developmentinc.torizon-vs

- developmentinc.minecraftsnippets

- developmentinc.kombai-vs