В нишевых сообществах, посвященных ролевому взаимодействию с искусственным интеллектом, обнаружена активная вредоносная кампания. Злоумышленник, выдающий себя за участника CTF-соревнований, распространяет троянскую программу под видом исследовательского проекта. Утилита, названная аналитиками AI Waifu RAT, использует социальную инженерию для обхода защиты и предоставляет злоумышленнику полный контроль над системой жертвы.

Описание

Угроза начинается с публикации в сообществе энтузиастов LLM. Автор представляет инструмент, который позволяет виртуальному персонажу «Win11 Waifu» «ломать четвертую стену» и взаимодействовать с реальным компьютером пользователя. В качестве рекламируемых возможностей упоминались чтение локальных файлов для «лучшего знакомства» с пользователем, а также прямое выполнение произвольного кода (Arbitrary Code Execution, ACE), преподносимое как передовая функция для опытных пользователей.

Технический анализ исполняемого файла Agent показал, что это классический RAT (Remote Access Trojan, троян удаленного доступа). Он работает на локальной машине, прослушивая команды через порт 9999 с использованием незашифрованных HTTP-запросов. Это соответствует тактике T1071.001 (применение веб-протоколов) из матрицы MITRE ATT&CK. Агент предоставляет три основные точки входа: /execute_trusted для выполнения команд через PowerShell, /execute с показным запросом согласия пользователя и /readfile для чтения и эксфильтрации файлов.

Главная опасность заключается в архитектуре угрозы. Злоумышленник может в любой момент запустить обновление или отдать команду через управляющий сервер для развертывания более опасных нагрузок, например шифровальщика-вымогателя (ransomware), похитителя данных или кейлоггера. Социальная инженерия играет ключевую роль: автор инструктирует жертв отключать антивирусные программы или добавлять файлы в исключения, объясняя это «ложными срабатываниями».

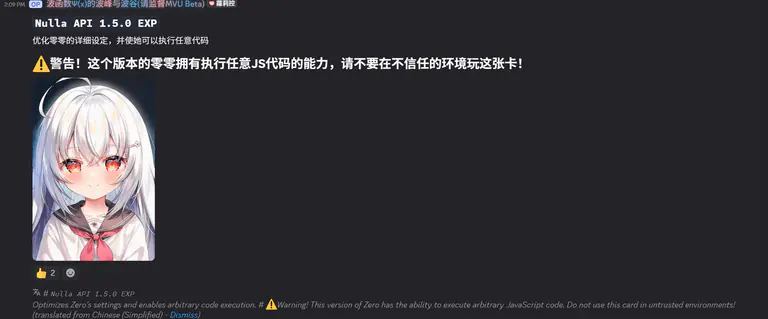

Эволюция угрозы прослеживается в предыдущих проектах автора. Ранее им был выпущен веб-контент Nulla, который использовал уязвимые функции JavaScript, такие как eval() и new Function(), для выполнения непроверенного кода. Это демонстрирует устойчивую модель поведения, при которой небезопасные методы маскируются под функциональность.

Дополнительным доказательством злого умысла служит так называемое «CTF-задание» nulla_re.exe. Файл запрашивает права администратора, прописывает себя в автозагрузку через реестр, использует примитивные методы антиотладки и противодействия анализу в виртуальных средах, а при неверном ответе пользователя принудительно выключает компьютер. Такое поведение несовместимо с легитимными задачами и прямо указывает на вредоносный характер.

Автор угрозы активно использует методы обфускации и уклонения. После удаления репозитория с GitGud проект был почти сразу перемещен на GitHub, а для распространения использовались различные идентификаторы и учетные записи. Это свидетельствует о намеренном противодействии попыткам анализа и блокировки.

Традиционный ответственный разбор уязвимости в данном случае неприменим, поскольку функциональность программы изначально является вредоносной. Были направлены запросы на удаление репозиториев хостинг-провайдерам, а также принято решение о немедленной публикации данных в связи с активным распространением угрозы.

Для пользователей подобных сообществ критически важно соблюдать базовые правила кибергигиены: не запускать исполняемые файлы из непроверенных источников, не отключать антивирусные системы по совету третьих лиц и с осторожностью относиться к программам, предлагающим прямой доступ к системе. Для профессионального сообщества инцидент служит напоминанием о новых векторах атак, где ИИ используется не только для генерации кода, но и как канал управления и элемент социальной инженерии.

Индикаторы компрометации

URLs

- https://1drv.ms/f/c/91088432e54ddebf/EqmpqhLzgcZDk0aLEr3o4cwBkoEPCsuf0yUWpGlp5OkBVQ?e=tKdUmo

- https://1drv.ms/f/c/f9e5756d6aaa05c1/EhjqbCWL34ZKkKzwLisCEbcBstnsywTWf3oBIE_EgL-glA?e=1t1nNW

- https://1drv.ms/u/c/6b4c603601e43e48/EXWJ4vbQ2MhIqczx6WEka-ABfuwr_8sEtpKH5K_83CZHQg?e=BLzzl6

- https://gitgud.io/KazePsi/file-storage/-/raw/master/Backends/android_server.py

- https://gitgud.io/KazePsi/file-storage/-/raw/master/Backends/js_windows_executor.exe

- https://gitgud.io/KazePsi/file-storage/-/raw/master/Nulla/CTF/nulla_re.exe

- https://github.com/KazePsi/file-storage/blob/main/code/Code.rar

- https://github.com/PsionicZephyr/Files/blob/main/Code/android_server.py

- https://github.com/PsionicZephyr/Files/blob/main/Code/js_windows_executor.exe

- https://github.com/PsionicZephyr/Files/blob/main/ctf-puzzles.json

- https://mega.nz/file/gfkRSAba#DmedScmvpVGf7ypuM0h96aY4nBq7oE6SGZJ9Hq4rpk0

- https://mega.nz/file/WZ9xCRBC#0mxn1GwIjb41bXbVqc-Bf_avpomJDBo9Jk04572oIh8

SHA256

- 004ad99f3884206a1a9922350bcd14f3e219c7b3fe503a848e12e36209f1a6fb

- 11b07ef15945d2f1e7cf192e49cbf670824135562c9b87c20ebd630246ad1731

- 6e0ea9d2fc8040ce22265a594d7da0314987583c0f892c67e731947b97d3c673

- 7c3088f536484eaa91141ff0c10da788240f8873ae53ab51e1c770cf66c04b45

- cda5ecf4db9104b5ac92b998ff60128eda69c2acab3860a045d8e747b6b5a577

- f64dbd93cb5032a2c89cfaf324340349ba4bd4b0aeb0325d4786874667100260

- fdf461a6bd7e806b45303e3d7a76b5916a4529df2f4dff830238473c616ac6f9