Украинский компьютерный центр экстренного реагирования CERT-UA в сентябре 2025 года обнаружил новую целенаправленную кампанию с использованием вредоносных XLL-файлов, которые маскируются под легитимные документы. Атака демонстрирует усложнение тактик киберпреступников, направленных против украинских организаций, включая объекты критической инфраструктуры.

Описание

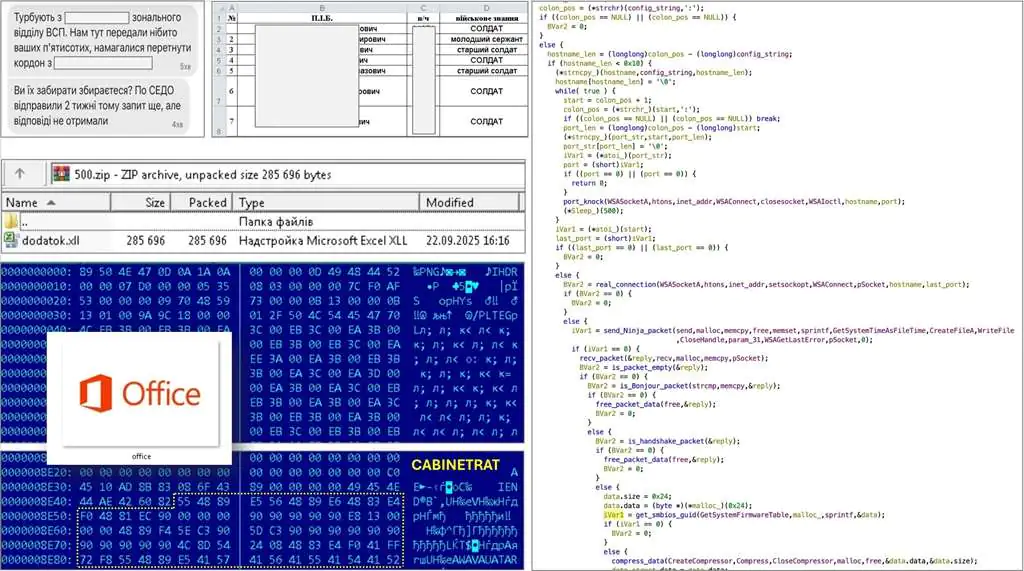

Эксперты идентифицировали несколько XLL-файлов со специфическими названиями, такими как "Звернення УБД.xll" и "recept_ruslana_nekitenko.xll". Эти файлы являются исполняемыми (PE, Portable Executable) и могут загружаться через Add-in менеджер Excel с использованием экспортированной функции "xlAutoOpen". Особенность данной атаки заключается в использовании мессенджера Signal для распространения архива "500.zip", который маскируется под документ о задержании лиц, пытавшихся пересечь государственную границу Украины.

При открытии архивного файла "500.zip" запускается цепочка заражения. Архив содержит XLL-файл "dodatok.xll", исполнение которого приводит к созданию на компьютере нескольких файлов. Среди них - EXE-файл с произвольным названием из 15-20 символов (внутреннее название "runner.exe"), который размещается в каталоге автозапуска Startup. Также создается XLL-файл "BasicExcelMath.xll" (внутреннее название "loader.xll") в каталоге "%APPDATA%\Microsoft\Excel\XLSTART\" и PNG-изображение "Office.png".

Для обеспечения устойчивости атаки злоумышленники создают ключ с произвольным названием в ветке "Run" реестра Windows, а также запланированную задачу с произвольным именем. Дополнительно вредоносная программа проверяет значение в ветке реестра "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\EXCEL.EXE" и удаляет значения из веток "HKCU\Software\Microsoft\Office\{14,15,16}.0\Excel\Resiliency\DisabledItems".

Основная задача EXE-файла заключается в запуске EXCEL.EXE с параметром "/e" ("/embed") в скрытом режиме, без открытия пустой таблицы Excel. Учитывая созданный на предыдущем этапе файл "BasicExcelMath.xll", он автоматически загружается и выполняется программой Excel. Основное назначение XLL-файла - чтение "Office.png", поиск шеллкода и передача управления на него с использованием функций VirtualProtect и CreateThread.

Обнаруженный шеллкод классифицирован как программа CABINETRAT, представляющая собой полноценный бекдор. Особенностью данной вредоносной программы является реализация многоуровневой системы анти-VM и анти-анализа. Среди проверок, выполняемых перед активацией вредоносной нагрузки:

- проверка отсутствия функции "wine_get_unix_file_name" в kernel32.dll;

- анализ информации BIOS через GetSystemFirmwareTable на наличие характерных строк виртуальных сред;

- проверка списка дисплеев через EnumDisplayDevicesA;

- требование наличия не менее двух ядер процессора и 3 ГБ оперативной памяти;

- многократное измерение времени выполнения CPUID с помощью RDTSC;

- проверка SID учетной записи пользователя; анализ флага отладки в PEB.

Все файлы используют идентичный способ обфускации - каждый строковый литерал представлен в виде массива 32-битовых индексов, по которым получаются значения из соответствующей таблицы.

Бекдор CABINETRAT разработан с использованием языка программирования C и представлен в виде шеллкода. Его основной функционал включает получение информации об операционной системе и установленных программах, выполнение команд, работу с файлами и создание снимков экрана. Для взаимодействия с сервером управления используется протокол TCP, причем перед установкой TCP-соединения выполняются последовательные подключения к сетевым портам 18700, 42831, 20046, 33976, что напоминает технику "port knocking".

Данные передаются в виде пакетов, которые сжимаются алгоритмом COMPRESS_ALGORITHM_MSZIP с использованием Windows Compression API. Если размер данных превышает 65535 байт, они разбиваются на несколько фрагментов. Логическая структура программного обеспечения включает различные типы пакетов: инициация подключения, выполнение программ с отправкой результатов, эксфильтрация файлов, получение файлов с сервера, отправка значений BIOS GUID, получение информации о компьютере, подключенных дисках, установленных программах, содержимом директорий, создание скриншотов и управление файловой системой.

Индикаторы компрометации

IPv4

- 20.112.250.113

- 20.70.246.20

IPv4 Port Combinations

- 20.112.250.113:443

- 20.70.246.20:433

MD5

- 172abe81452aa2069ee34648cbb09d52

- 1ac96dbb9914e2e03d392482a9b82b0d

- 23051468091526bb5a810f9a9e9e0cca

- 2b9b72f342c0c6d30e601d089c2317cd

- 33740666bf5489f5da80936f48f0dca4

- 399b3bc8a1c3c000e5b6e7335c7e28a1

- 3f75eba2acfc24ea384dc39306596e81

- 50648a1be6d80c9d193d2ad40c7f3cc6

- 531f95c191783ae3e71cefd6242046c0

- 61098aa344ff34a1a9c5efab336f0ef7

- 6bebcf3b0fb3f36bd0e4b20a10c6bd08

- 81f42481017489f0f92589c86797f897

- 82d88529fc14719a736c5d76ef974e9e

- 836073b5aedb33a4e8e9f7cedb649b15

- 962cf8d0041711c48d5d2ce5b9ac8446

- 974ed91212685f59e4674bf32af683ea

- 9aaf31e8bf60f9872ec42ab523b97ead

- a2d195bf836b61974a8dfe7ca50e1161

- ab538c3f9e60a415ddb0b1a63d949505

- ce99e5a556f8a18b5ce0ace6a789975a

- e7ca716a01e5acf698a9bd07a0f50bef

- ead3b4e939fff983b99f9fcb275188f8

SHA256

- 033898b5adc8bd8bd8f5209b6af4043835c6c2b2e1939891a7eb21b7525fcc9c

- 11e8e7bdfa114d2e585dea73b9a3275878c48597a3b5be400dedf01a779b8455

- 15e40d67b85110c2a421c44a0c88b62c1911ba8f6cc1a9d1c1f2bceefdcb656e

- 16f6fb64cbb24f1d5853acc4918000c4bc93e15f1336c9427feff20b80294c2a

- 19f54a95737182ba63b189f56ac9df046984efbaebb9ffc8bab63246f83b7641

- 3c3761cf92f0a36181d86d936cad32f9effd774705d602c5dffde1d1c6cfea25

- 489371f4a33164b60c99554c028e1b880ff17ec538cd44b383e4167bb6215b96

- 8cd808e2601430fea91e36630304fc1483639c8845ef60c13afd86217bf7d446

- a1c9ca9f83bffb0c00123667949be2fec74b94d2dc3306fa572593f65de05547

- ab3ff2a36a5c34e90b76421e5ee68fc29e5f2b541341fc008e2083d9130d5d6d

- af79b600ad113df92a76bc51c61a9d775b11a146bc8dac326ae22107331443d5

- b74dc23dd11a66e0a92ffb8616fb4f137be14964dca9bf70362ddafc81fa66cb

- b81b3bc94f8849f951f1c5883c271aa639bb12ff6e09a9b5f63b2c9140469877

- bac9e042b9e4433c5d3a50f23be990ae59b326c162ac7ad81cdc1fce11f98fe0

- cbefa5a93ae0f6634b53a2c5bd9a6d864a1a35c4452cb2ebe5347c2e9311d0b9

- cc9a50e2e6a6456c9f8b86f3ba4451cd7306c57ca9c4377ca0e29b357e1b1dd5

- d69528e2b06801383668e3ede868bad6dbad83a89bce0f1818a91c754001a58d

- d749932f68ec6186480af5f3e4d284ff9d0e03d26de0fba0533db84c4f4b6bd5

- e70dd343ea3897409deac26ca2b9dca09209d162e0dfe11e69f119527ffeb0bd

- f616d6581acbe9f53317a6482e3efbf28643ce19554db2122f1d1285c0f854a6

- fd8bd724c062c808bb9f872ad5351bbb0eb28fe7b5e2e05acf43aa66b47a1796

- fe07542413e38358eecae83b490d2dfa9c899bfb89c56b7cf6a350f916bb7cba