Эксперты Trend Micro обнаружили новую волну активной кампании Water Saci, которая демонстрирует значительную эволюцию методов атаки. Вредоносная программа, распространяемая через WhatsApp, теперь использует многоуровневую систему устойчивости, продвинутые механизмы управления и изощренную инфраструктуру командования и управления (C&C, Command and Control).

Описание

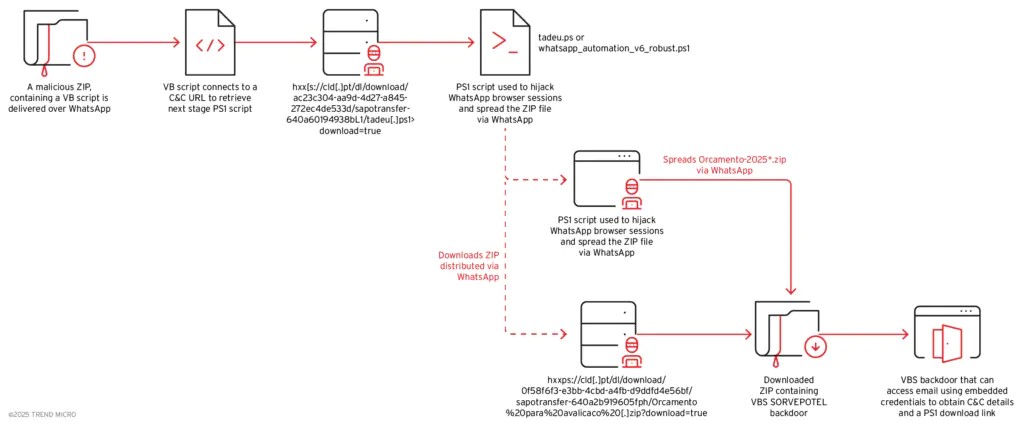

Исследование показало, что злоумышленники перешли от традиционных скомпилированных .NET-полезных нагрузок к скриптовым методам доставки. Новая цепочка заражения начинается с ZIP-архива, содержащего обфусцированный VBS-загрузчик, который инициирует файловое выполнение PowerShell-скрипта непосредственно в памяти. Этот подход значительно усложняет обнаружение традиционными антивирусными решениями.

Особого внимания заслуживает механизм кражи сессий WhatsApp Web. Вредоносное программное обеспечение копирует легитимные профильные данные Chrome жертвы, включая cookies и токены аутентификации, что позволяет полностью обходить процедуру верификации WhatsApp Web. Это дает злоумышленникам мгновенный доступ к учетной записи WhatsApp без необходимости сканирования QR-кода или ввода пароля.

Система удаленного управления представляет собой наиболее инновационный элемент атаки. Злоумышленники могут в реальном времени приостанавливать, возобновлять и мониторить распространение вредоносной программы через централизованную C&C инфраструктуру. Механизм регулярного опроса сервера каждые 30 секунд позволяет координировать операции across multiple infected machines, effectively превращая зараженные устройства в ботнет для скоординированных операций.

Сложная архитектура устойчивости включает множественные векторы сохранения присутствия в системе. Вредоносная программа создает запланированные задачи, модифицирует реестр и использует механизмы WMI для предотвращения конфликтов между экземплярами. Особенностью является реализация мьютексов через WMI-запросы вместо традиционных объектов Windows, что усложняет анализ и обнаружение.

Инфраструктура C&C демонстрирует нестандартный подход - вместо традиционных HTTP-каналов злоумышленники используют электронную почту через IMAP-соединения для получения конфигураций и URL-адресов серверов. Наблюдалось даже использование многофакторной аутентификации для защиты этих учетных записей, что свидетельствует о серьезном подходе к операционной безопасности.

Вредоносная программа включает продвинутые механизмы защиты от анализа. Она проверяет язык системы, обеспечивая выполнение только на португалоязычных системах, что указывает на целевой характер атаки против пользователей в Бразилии. Также реализовано обнаружение отладчиков и инструментов анализа, при активации которых срабатывает механизм самоуничтожения.

Функциональность бекдора позволяет выполнять широкий спектр команд: сбор системной информации, выполнение произвольных команд, управление процессами и файлами, создание скриншотов и даже перезагрузку системы. Все результаты выполнения команд передаются на C&C сервер в структурированном виде.

Исследователи отмечают возможную связь между кампанией Water Saci и ранее известной кампанией Coyote, ориентированной на бразильских пользователей. Обе демонстрируют эволюцию от традиционных банковских троянцев к сложным скриптовым атакам, использующим сессии браузера и мессенджеры для распространения.

Успех этой кампании в Бразилии объясняется высокой популярностью используемой платформы мгновенного обмена сообщениями в стране. Эксперты рекомендуют организациям пересмотреть политики безопасности, обучить сотрудников распознаванию социальной инженерии и внедрить современные решения для защиты конечных точек, способные обнаруживать скриптовые атаки и файловые техники выполнения.

Постоянный мониторинг показывает, что злоумышленники активно развивают свои возможности, и можно ожидать дальнейшего усложнения тактик и методов атаки. Организациям необходимо проявлять повышенную бдительность и внедрять многоуровневую защиту для противодействия таким сложным угрозам.

Индикаторы компрометации

Domains

- adoblesecuryt.com

- clhttradinglimited.com

- cursosgratiss.com.br

- intelligentopennetworkingawards.com

- jornalistaaurelianoborgesmidia.com

- lefthandsuperstructures.com

- mazdafinancialsevrices.com

- miportuarios.com

- ricardasphotography.com

- vinhomeshungyentheempires.com

- wbdiamonds.com

URLs

- http://albacosmeticos.online/

- http://albacosmeticos.shop/

- http://aspeimoveis342235.online/

- http://casadoconector.online/

- http://motopartshonda.shop/

- http://motopartshonda.site/

- http://saborizerefeicoes34.online/

- http://saborizerefeicoes34.site/

- https://cld.pt/dl/download/0f58f6f3-e3bb-4cbd-a4fb-d9ddfd4e56bf/sapotransfer-640a2b919605fph/Orcamento%20para%20avalicaco%20.zip?download=true

- https://cld.pt/dl/download/ac23c304-aa9d-4d27-a845-272ec4de533d/sapotransfer-640a60194938b1/tadeu.ps1?download=true

- https://pastebin.com/raw/SmCz4cp8

SHA256

- 1fc9dc27a7a6da52b64592e3ef6f8135ef986fc829d647ee9c12f7cea8e84645

- 2c0dff7f8f724476dffd07b0f51ceaae9600073e927d3694d167664eec194b4d

- 341252a437e7535f9ea8707e41f0ff2a775eddb16190eeb9f0c0f524214e4f3d

- 3ff9c9cc7cc65bef73bf75d222b8ba56728aeb4fc5e8882e82a4fab970dbe1c6

- 536864994d1916fe45824abf0276796284c3d36c0dd98c62d5a55892623a5de0

- b05f07e5709dc25ec544ff64dabf54682f15cc2d34d2367102a096232fb3822a

- fe10ce5fede53d88f8d06fbf533e1d9416b1c423c556915313fe52e9fa70dcec