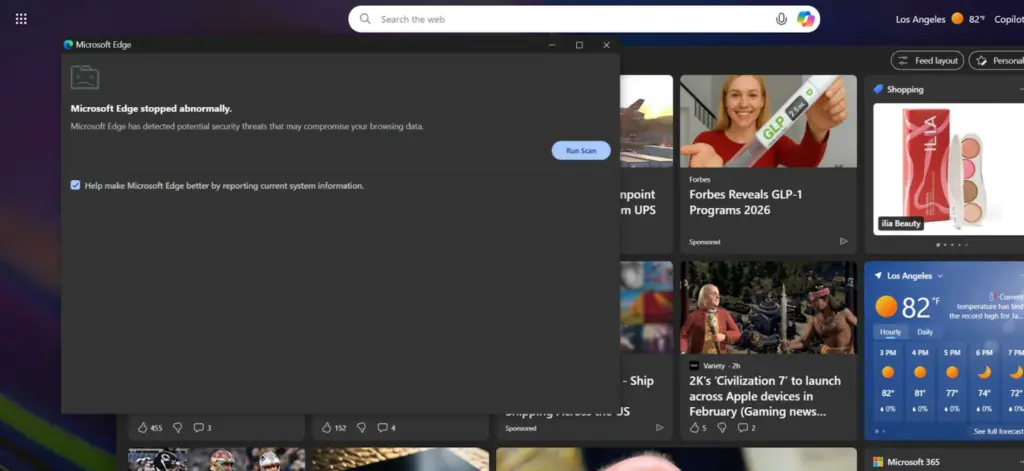

В январе 2026 года аналитик компании Huntress Таннер Филип обнаружил новую кампанию, в которой злоумышленники используют вредоносное расширение для браузера. Оно демонстрирует пользователям поддельное предупреждение о безопасности, утверждая, что браузер «остановился аномально», и предлагает запустить «сканирование» для устранения угроз. Наши исследования показали, что за атакой стоит группа KongTuke, которую мы отслеживаем с начала 2025 года. В этой новой операции появились несколько элементов: вредоносное расширение NexShield, маскирующееся под легитимный блокировщик рекламы uBlock Origin Lite, новый вариант ClickFix под названием CrashFix, который намеренно крашит браузер, и ранее недокументированный Python RАТ (Remote Access Trojan - троян удаленного доступа) ModeloRAT, предназначенный исключительно для компьютеров, входящих в домен.

Описание

Жертва искала блокировщик рекламы, когда наткнулась на вредоносное объявление. Оно вело на официальный Chrome Web Store, что создавало ложное впечатление легитимности. Расширение NexShield почти полностью является клоном uBlock Origin Lite. Злоумышленники лишь заменили в коде все упоминания "uBlock" на "nexshield". Для скрытого отслеживания жертв расширение генерирует уникальный идентификатор (UUID) и отправляет его на контролируемый атакующими сервер "nexsnield[.]com".

Чтобы избежать обнаружения, вредоносная нагрузка (payload) использует механизм отложенного выполнения. Расширение активирует таймеры Chrome Alarms API: первый срабатывает через 60 минут после установки, а затем - каждые 10 минут. Таким образом, когда пользователь устанавливает расширение, ничего подозрительного не происходит сразу. Спустя час запускается основная вредоносная функция, которая истощает ресурсы браузера, создавая миллиарды подключений "chrome.runtime" в бесконечном цикле. Это приводит к сильным замедлениям, зависаниям и, в конечном итоге, к аварийному закрытию браузера.

Когда пользователь перезапускает браузер после сбоя, расширение открывает всплывающее окно CrashFix с поддельным предупреждением о безопасности. Оно сообщает, что браузер «остановился аномально», и предлагает вручную «исправить» проблему, вставив команду из буфера обмена в диалоговое окно «Выполнить» (Win + R). Расширение тихо копирует в буфер команду PowerShell, замаскированную под легитимную. Выполняя эту команду, пользователь запускает многоэтапную вредоносную цепочку.

Исполняемая команда копирует легитимную утилиту Windows "finger.exe" в каталог "%temp%" под именем "ct.exe" и использует ее как LOLBin (Living-off-the-Land Binary) для получения следующего этапа с сервера злоумышленников. После деобфускации скрипт проверяет, присоединен ли компьютер к домену. Это ключевое различие в логике атаки. Для компьютеров, не входящих в домен (обычно домашних пользователей), кампания доставляет несколько слоев обфускации, алгоритм генерации доменов (DGA) и сложную систему создания цифрового отпечатка системы. Этот отпечаток, представляющий собой сумму значений, полученных от множества проверок на анализ и виртуализацию, отправляется на сервер управления. В нашем случае, после прохождения всех этапов, сервер ответил сообщением «TEST PAYLOAD!!!!», что указывает либо на тестовую фазу кампании, либо на более низкий приоритет таких целей.

Корпоративные компьютеры, входящие в домен, получают VIP-обработку. Для них KongTuke развертывает свой новый инструмент - ModeloRAT. Это многофункциональный троян, написанный на Python. Он использует шифрование RC4 для связи с серверами управления (C2 - Command & Control), устанавливает устойчивость (persistence) через реестр Windows и поддерживает выполнение различных типов нагрузок: исполняемых файлов, DLL и Python-скриптов. RАТ собирает обширную информацию о системе и использует адаптивный интервал опроса серверов. Для маскировки записи в реестре создаются с именами, похожими на легитимные программы, например, Spotify47 или Adobe2841. Такое целевое различие четко указывает на то, что группа KongTuke в первую очередь заинтересована в корпоративных средах, где компрометация одной машины открывает возможности для перемещения по сети, сбора учетных данных и доступа к ценным активам.

Кампания CrashFit демонстрирует, как группы угроз совершенствуют методы социальной инженерии. Имитируя доверенный проект с открытым исходным кодом, намеренно выводя из строя браузер жертвы и затем предлагая ложное решение, они создают самоподдерживающийся цикл заражения, который эксплуатирует раздражение пользователя. Для защитников эта кампания подчеркивает важность мониторинга необычного использования легитимных утилит вроде "finger.exe", наблюдения за подозрительными расширениями браузера и сетевого трафика на предмет подключений к доменам с опечатками (typosquatting), жестко заданным IP-адресам или сгенерированным DGA-доменам.

Индикаторы компрометации

IPv4

- 158.247.252.178

- 170.168.103.208

- 199.217.98.108

Domains

- nexsnield.com

URLs

- http://temp.sh/utDKu/138d2a62b73e89fc4d09416bcefed27e139ae90016ba4493efc5fbf43b66acfa.exe

- https://www.dropbox.com/scl/fi/6gscgf35byvflw4y6x4i0/b1.zip?rlkey=bk2hvxvw53ggzhbjiftppej50&st=yyxnfu71&dl=1

Emails

- alaynna6899@gmail.com

SHA256

- 6399c686eba09584bbbb02f31d398ace333a2b57529059849ef97ce7c27752f4

- c15f44d6abb3a2a882ffdc9b90f7bb5d1a233c0aa183eb765aa8bfba5832c8c6

- c46af9ae6ab0e7567573dbc950a8ffbe30ea848fac90cd15860045fe7640199c

- fbfce492d1aa458c0ccc8ce4611f0e2d00913c8d51b5016ce60a7f59db67de67

NexShield extension ID

- cpcdkmjddocikjdkbbeiaafnpdbdafmi