Исследователи кибербезопасности из NVISO опубликовали детальный анализ фишингового набора, используемого хакерской группировкой PoisonSeed. Технология, остающаяся активной с апреля 2025 года, демонстрирует повышенную опасность благодаря способности обходить многофакторную аутентификацию (MFA) и использованию техники "Precision-Validated Phishing". Группировка ассоциируется с известными объединениями Scattered Spider и CryptoChameleon, входящими в сообщество "The Com".

Описание

Цели и методы атаки

PoisonSeed специализируется на компрометации учетных данных сотрудников компаний, предоставляющих услуги CRM и массовой рассылки электронной почты. Полученные доступы используются для экспорта контактных списков и организации масштабных спам-кампаний, связанных с криптовалютами. Жертвы спама становятся мишенью для манипуляций с сид-фразами кошельков - злоумышленники предлагают "безопасные" сид-фразы, которые позже используются для кражи средств. Среди известных жертв группировки - эксперт по безопасности Трой Хант, у которого были похищены списки рассылки Mailchimp, и пользователи Coinbase, столкнувшиеся с фиктивным переходом на новые кошельки.

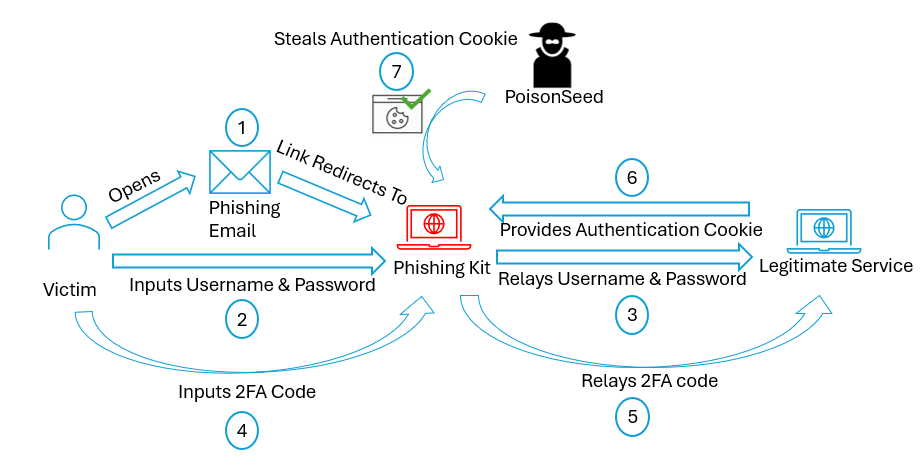

Фишинговая кампания начинается с целевых писем, маскирующихся под уведомления от сервисов вроде SendGrid или Mailchimp. Тематика варьируется, включая сообщения о "ограничении привилегий отправки". Встроенные в письма ссылки перенаправляют жертв на поддельные домены, где в URL автоматически добавляется зашифрованный адрес электронной почты жертвы. Эта информация дублируется в cookie, что позволяет злоумышленникам проводить предварительную валидацию целевого аккаунта.

Технические особенности фишингового набора

Ядро системы построено на React и реализует сложный многоэтапный процесс обхода защиты:

1. Имитация Cloudflare Turnstile

При первом переходе жертва сталкивается с фальшивой проверкой на человечность. Компонент TurnstileChallenge.jsx внедряет искусственную задержку в 1 секунду для защиты от автоматических сканеров. Серверная часть через API (/api/check-email) проверяет валидность и "чистоту" email, блокируя доступ при неудачной проверке. Успешная верификация активирует флаг fakeTurnstileVerified в sessionStorage.

2. Перехват учетных данных

На этапе ввода логина и пароля (LoginForm.jsx) набор проверяет наличие ранее установленного cookie encryptedEmail. При успешной проверке данные жертвы пересылаются на легитимный сервис через POST-запрос к /login. Интересно, что домен API часто отличается от основного фишингового домена, что усложняет обнаружение.

3. Обход MFA

Наиболее опасный компонент - поддержка всех распространенных методов двухфакторной аутентификации: SMS, Google Authenticator, Email-коды и API-ключи. Для каждого метода созданы отдельные React-компоненты (TwoFactorSMS.jsx, TwoFactorGA.jsx и др.), которые:

- Перехватывают одноразовые коды

- Проверяют их через эндпоинты вида /2fa/verify

- Форвардят данные на легитимный сервис

- Передают аутентификационные куки злоумышленнику

Особую опасность представляет функция автоматической повторной отправки кодов (/2fa/resend-sms), имитирующая поведение настоящих сервисов. Для API-ключей реализована клиентская проверка префикса "SG.", что повышает доверие жертвы.

Инфраструктура и скрытность

Анализ инфраструктуры PoisonSeed выявил системный подход к сокрытию:

- Все домены зарегистрированы через регистратора NICENIC, занимающего третье место в рейтинге Spamhaus по числу вредоносных доменов.

- Хостинг осуществляется через Cloudflare (5-е место среди провайдеров хостинга вредоносного ПО), DE-Firstcolo и SWISSNETWORK02 (последний внесен в список ASN-DROP Spamhaus).

- DNS-серверы используются от Cloudflare и Bunny.net.

- Основные домены-перенаправители принадлежат sendgrid.net, что указывает на возможные компрометации легитимных сервисов.

Эксперты подчеркивают, что атаки типа Adversary-in-the-Middle (AitM), реализованные в наборе PoisonSeed, представляют растущую угрозу для облачных сервисов. Устойчивость к MFA требует пересмотра традиционных моделей безопасности в пользу аппаратных токенов и строгого контроля за API-ключами. Актуальность набора, сохраняющаяся более двух месяцев после обнаружения, свидетельствует о его эффективности и необходимости срочных мер защиты.

Индикаторы компрометации

Domains

- 1send.grid-sso.com

- appeal.grid-secureaccount.com

- aws-us3-manageprod.com

- aws-us4.com

- dashboard.navigate-sendgrid.com

- device-sendgrid.com

- diamond.portal-sendgrld.com

- gloginservicesaccount.com

- grid-sendlogin.com

- gsecurelogin.com

- https-loginsg.com

- https-sendgrid.com

- https-sendgrid.info

- https-sglogin.com

- https-sgpartners.info

- https-sgportal.com

- internal-ssologin.com

- legalcompliance-login.com

- login.portal-sendgrld.com

- loginportalsg.com

- managerewards-cbexchange.com

- mange-accountsecurity.com

- myhubservices.com

- mysandgrid.com

- navigate-sendgrid.com

- network-sendgrid.com

- okta.login-enterprisesso.com

- okta.login-request.com

- okta.ssologinservices.net

- portal-sendgrld.com

- provider.ssogservices.com

- securehttps-sgservices.com

- secure-ssologins.com

- send.grid-authority.com

- send.grid-network.com

- send.grid-secureaccount.com

- sendgr.id-unlink.com

- sendgrid.aws-us3.com

- sendgrid.aws-us5.com

- sendgrid.executiveteaminvite.com

- sendgrid.production-us12.com

- sendgrid.service-settings.com

- server-sendlogin.com

- service-settings.com

- services-goo.com

- session.ssogservices.com

- sg.usportalhelp.com

- sgaccountsettings.com

- sgportalexecutive.org

- sgsettings.live

- sgupgradegold.com

- signon-directory.com

- sso.portal-sendgrld.com

- sso-accountservices.com

- sso-glogin.com

- ssogservices.com

- sso-gservices.com

- sso-sendgridnetwork.com

- terminateloginsession.com