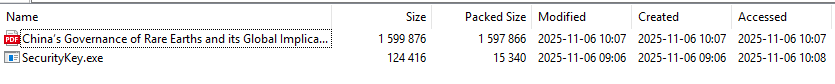

21 ноября 2025 года группа Malware Hunter Team обнаружила новую целевую атаку, использующую тему редкоземельных металлов в качестве приманки. Злоумышленники загрузили на платформу VirusTotal из Сингапура ZIP-архив под названием "China’s Governance of Rare Earths and its Global Implications.zip", содержащий защищенный паролем PDF-документ и исполняемый файл SecurityKey.exe.

Описание

Архив включает два файла: PDF-документ с идентичным названием и программу SecurityKey.exe. Схема атаки построена на социальной инженерии: жертва пытается открыть PDF-документ, сталкивается с запросом пароля и запускает исполняемый файл для получения кода доступа. При запуске SecurityKey.exe отображает окно с паролем 202511, одновременно загружая в память вредоносный код.

Исполняемый файл представляет собой загрузчик шелл-кода, который выделяет область памяти с правами PAGE_EXECUTE_READWRITE. Затем в эту область копируется шелл-код из секции .rdata, который выполняется через указатель на функцию. Этот код обладает способностью к самостоятельному выполнению (position-independent code) и использует различные техники для сокрытия активности.

Первоначальный шелл-код выполняет несколько ключевых операций. Сначала он находит базовый адрес ntdll.dll через Process Environment Block (PEB). Далее с помощью хеширования API загружает библиотеку wininet.dll и разрешает необходимые функции. Интересно, что алгоритм хеширования представляет собой модифицированную версию Fowler-Noll-Vo (FNV) с измененными константами.

Основная функция этого кода - загрузка дополнительной полезной нагрузки (payload) с домена www.global-reia[.]com/image-directory/da.mp3. Примечательно, что злоумышленники используют домен, имитирующий легитимный ресурс Rare Earth Industry Association (REIA). Эта организация занимается вопросами редкоземельных металлов, что соответствует тематике приманки.

После загрузки следующего этапа вредоносной программы происходит выделение новой области памяти с правами выполнения. Для запуска шелл-кода используется техника работы с файберами (fibers) - единицами выполнения, которые планируются непосредственно приложением. Метод выполнения через SwitchToFiber API встречается относительно редко, что может указывать на опытных разработчиков.

К сожалению, на момент анализа следующий этап вредоносной программы с домена global-reia[.]com был уже недоступен. Это ограничивает возможности полного исследования всей цепочки атаки. Инфраструктура злоумышленников включала несколько IP-адресов, которые могли использоваться для управления атакой.

Тема редкоземельных металлов выбрана не случайно. Эти материалы имеют стратегическое значение для современной экономики, особенно в технологическом и военном секторах. Китай является крупнейшим производителем редкоземельных элементов, а недавнее соглашение между США и Китаем о приостановке экспортного контроля делает эту тему особенно актуальной.

Хотя ранее Сингапур публично обвинял Китай в кибератаках, технических доказательств для атрибуции данной атаки недостаточно. Отсутствие совпадений с известными инструментами и инфраструктурой китайских APT-групп осложняет идентификацию исполнителей.

Данный инцидент демонстрирует растущую изощренность киберпреступников, использующих актуальные геополитические темы для социальной инженерии. Организациям, работающим с редкоземельными металлами или связанным с цепочками поставок, следует усилить меры безопасности. Особое внимание стоит уделить обучению сотрудников распознаванию фишинговых атак и проверке подозрительных вложений.

Эксперты по безопасности рекомендуют использовать решения для мониторинга трафика, способные обнаруживать аномальные подключения к внешним ресурсам. Также эффективным может быть анализ поведения процессов, особенно выделения памяти с правами выполнения и нестандартных методов запуска кода. Регулярное обновление систем защиты и применение принципа минимальных привилегий помогут снизить риски подобных атак.

Индикаторы компрометации

IPv4

- 45.93.8.97

URLs

- www.global-reia.com/image-directory/da.mp3

SHA256

- 037d5d2662a773ecf2f061ffdf1fc0cd6749bcbb3e2bb5bbbaa4a99666d6403e

- 365cb5c973b7caa106dc112de3e084130ba8c13ae9388d20e5d267a19686b2f7

- 818dbb421dcb451e41e266be43cfe238dd88c5ac6ce34622f85a9e67551c7583

- 87dd99cb495afb0e3705ff762dfde2da8bc3c3986ba5f84d1df8624aa2e117c2