Исследователями кибербезопасности выявлена многоступенчатая кампания по распространению вредоносного ПО, в ходе которой злоумышленники рассылают фишинговые электронные письма, маскирующиеся под уведомления от службы доставки DHL. Целью атаки является скрытная доставка и исполнение актуальной версии стиллера (stealer) Phantom Stealer v3.5.0, предназначенного для кражи конфиденциальных данных.

Описание

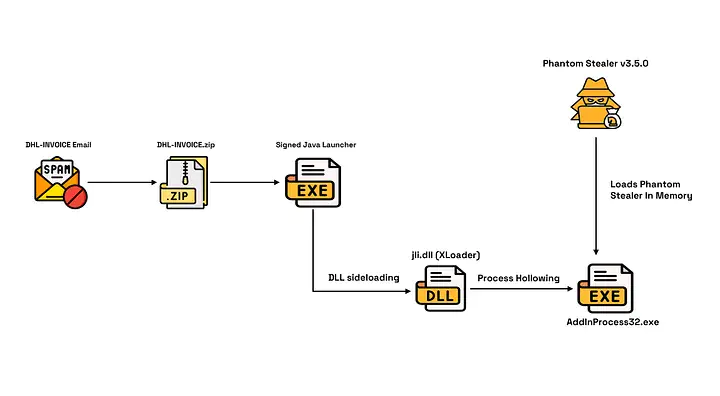

Атака начинается с массовой рассылки спам-писем. Сообщения имеют тему «DHL INVOICE» и якобы отправлены с адреса ‘im**********@*hl.com’. В письме кратко сообщается о прибытии посылки и необходимости открыть вложенный файл для подтверждения данных получателя. Это классическая социальная инженерия, рассчитанная на мгновенное доверие, особенно в корпоративной среде, где уведомления от логистических компаний - обычное дело.

Вложение представляет собой ZIP-архив с именем DHL-INVOICE.zip. Внутри архива находится исполняемый файл DHL-INVOICE.exe и несколько библиотек DLL, необходимых для его работы. Ключевой особенностью является то, что DHL-INVOICE.exe - это легитимный инструмент Java (jdeps.exe), подписанный цифровой подписью компании Azul Systems, Inc., известного поставщика дистрибутивов OpenJDK. Это позволяет файлу выглядеть доверенным и обходить базовые защитные механизмы.

Реальная угроза скрывается в библиотеке jli.dll, которая также находится в архиве. При запуске подписанного исполняемого файла он, следуя своей обычной логике, пытается загрузить эту библиотеку из текущей директории. Поскольку файл не указывает абсолютный путь к DLL, операционная система Windows загружает подменённую, вредоносную версию jli.dll. Эта техника, известная как DLL sideloading (подмена DLL), позволяет злоумышленникам использовать доверие к подписанному приложению для выполнения своего кода.

Вредоносная библиотека jli.dll была идентифицирована как загрузчик XLoader. Его код активно обфусцирован и использует нелинейную, управляемую состояниями логику выполнения для затруднения анализа. Внутри себя XLoader содержит зашифрованную конфигурацию и полезную нагрузку (payload) - исполняемый PE-файл.

Перед загрузкой XLoader проводит валидацию формата полезной нагрузки, проверяя сигнатуры DOS и PE-заголовков, а также определяя архитектуру (32 или 64 бита). Затем он вручную, минуя стандартные API Windows, выделяет в памяти регион с правами на выполнение, чтение и запись (PAGE_EXECUTE_READWRITE) и копирует туда заголовки и секции PE-файла. Такой подход позволяет избежать детектирования системами защиты (EDR), которые часто следят за вызовами стандартных функций загрузки.

После подготовки полезной нагрузки в памяти XLoader использует технику process hollowing («опустошение процесса»). Он создаёт легитимный процесс AddInProcess32.exe (связанный с .NET Framework) в приостановленном состоянии. Затем загрузчик удаляет из памяти этого процесса его оригинальный код, оставляя лишь оболочку, после чего внедряет в неё свой вредоносный PE-образ. В результате финальная стадия атаки выполняется в контексте доверенного системного процесса, что значительно повышает её скрытность.

Анализ сброшенной из памяти полезной нагрузки подтвердил, что это Phantom Stealer версии 3.5.0. Это модульный стиллер, написанный на .NET. Его функционал включает кражу учетных данных из браузеров и почтовых клиентов, сбор данных криптовалютных кошельков, ведение кейлоггинга, захват скриншотов и содержимого буфера обмена. Поддерживается несколько каналов эксфильтрации украденных данных: FTP, SMTP, а также мессенджеры Discord и Telegram.

Конфигурация стиллера, включая API-ключи и параметры для отправки данных, хранится внутри бинарного файла в зашифрованном виде с префиксом «ENCRYPTED:». Расшифровка производится с использованием алгоритма AES-256 в режиме CBC. Ключ шифрования генерируется с помощью функции PBKDF2. Исследователям удалось воспроизвести эту логику и расшифровать конфигурацию, обнаружив, например, SMTP-сервер и учётные данные, используемые для пересылки данных.

Данная кампания демонстрирует зрелую и многослойную цепочку доставки вредоносного ПО. Злоумышленники комбинируют социальную инженерию, доверенные подписанные бинарники, технику подмены DLL, ручной маппинг исполняемых файлов в память и «опустошение процессов». Такой комплексный подход направлен на обход традиционных защитных решений, основанных на сигнатурах файлов. Эксперты рекомендуют специалистам по информационной безопасности обращать повышенное внимание на косвенные признаки таких атак, такие как подозрительные загрузки DLL из текущего каталога, выделение памяти с чрезмерными правами и создание процессов в приостановленном состоянии с последующей модификацией их памяти.

Индикаторы компрометации

MD5

- 4dd0f2124b49724aff35d279e68f4102

- 52d4f47f57cd8bae509405b8b9158c37

- 561313b3caf1ee0697055742fd267b86

- 8de05cd12b96755cde2e259fee0c6efc

- f2526cd1839ebc2d32e9e2a9c0fe9f5e