В сентябре 2025 года эксперты исследовательского подразделения ThreatLabz компании Zscaler обнаружили новую многоступенчатую кампанию, использующую метод социальной инженерии ClickFix. Целями атаки, вероятно, стали представители российского общества. На основании анализа множества перекрывающихся тактик, техник и процедур (TTPs) ThreatLabz с умеренной степенью уверенности приписывают эту кампанию связанной с COLDRIVER. Группа COLDRIVER (также известная как Star Blizzard, Callisto и UNC4057) печально известна использованием методов социальной инженерии для атак на неправительственные организации, аналитические центры, журналистов и правозащитников как в западных странах, так и в России. Исторически их основным вектором атаки был фишинг учетных данных. Однако, начиная с 2025 года, COLDRIVER добавила в свой арсенал технику ClickFix.

Описание

Данная кампания примечательна использованием двух новых семейств вредоносного программного обеспечения: загрузчика, получившего название BAITSWITCH, и бэкдора на основе PowerShell, названного SIMPLEFIX. Продолжающееся использование ClickFit подтверждает, что этот метод остается эффективным вектором заражения, даже несмотря на отсутствие новизны и технической сложности. Группа COLDRIVER продолжает активно действовать, целясь в членов гражданского общества, а также использует проверки на стороне сервера для выборочной доставки вредоносного кода в зависимости от пользовательского агента и характеристик зараженной машины.

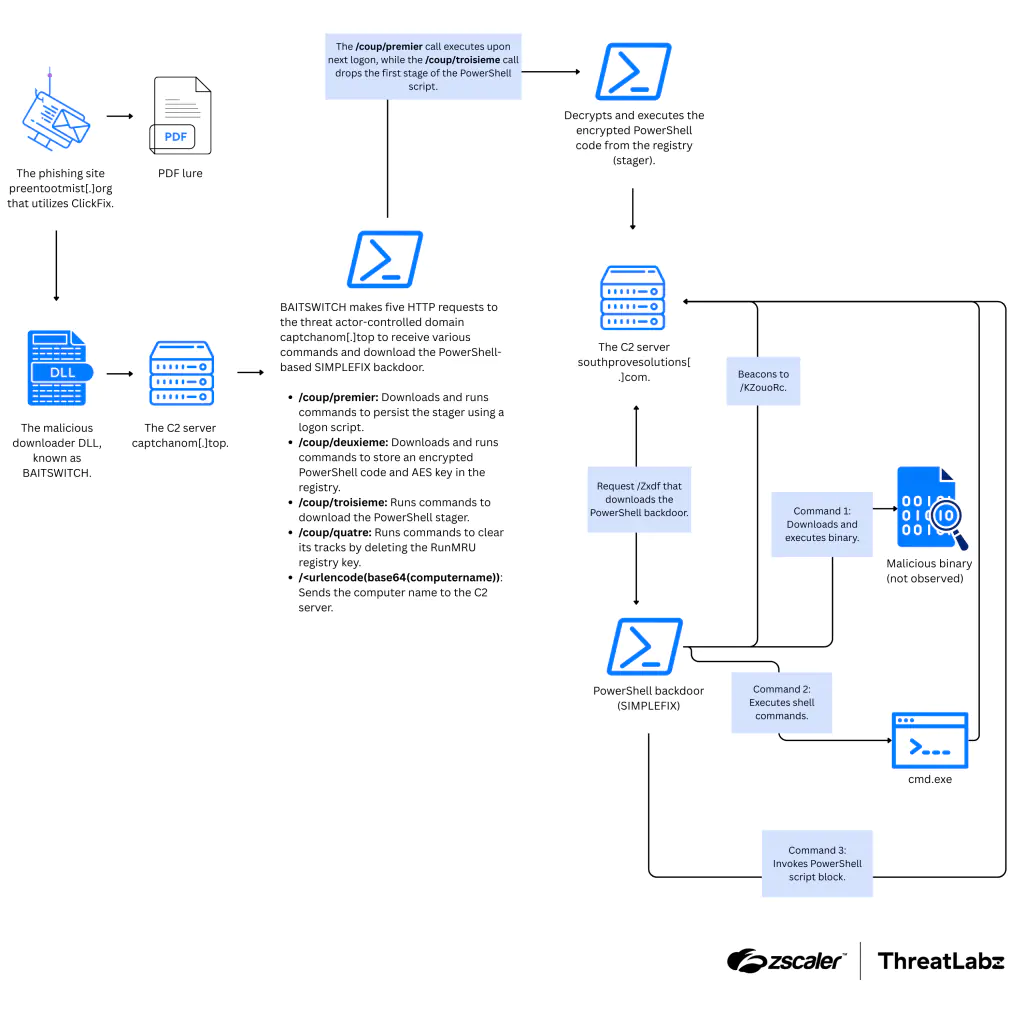

Технический анализ кампании показывает хорошо продуманную цепочку действий. Атака начинается с веб-страницы, маскирующейся под информационный ресурс, посвященный проблемам представителей гражданского общества и аналитических центров в России. Страница использует метод ClickFix: она отображает флажок, имитирующий систему проверки CAPTCHA Cloudflare Turnstile. Когда пользователь нажимает на флажок, встроенный JavaScript-код копирует в буфер обмена вредоносную команду для выполнения через утилиту Windows "rundll32.exe". Затем пользователю предлагается вставить и выполнить эту команду в диалоговом окне «Выполнить». Это действие запускает DLL-библиотеку BAITSWITCH. Параллельно, после таймаута, пользователь перенаправляется на документ-приманку, размещенный на Google Drive, который был создан контролируемым злоумышленниками аккаунтом.

BAITSWITCH действует как загрузчик, основной задачей которого является установка постоянства в системе и получение последующих полезных нагрузок для развертывания бэкдора SIMPLEFIX. Он связывается с управляемыми злоумышленниками доменами, используя жестко заданную строку пользовательского агента. Сервер командования и управления (C2) отвечает командами только при использовании этого конкретного user-agent, в противном случае возвращая ошибку 404. BAITSWITCH выполняет последовательность из пяти HTTP-запросов, которые позволяют ему настроить автозагрузку через реестр Windows, сохранить зашифрованные полезные нагрузки в реестре, скачать PowerShell-степпер, удалить следы атаки из истории диалога «Выполнить» и отправить имя хоста жертвы на сервер C2.

На следующем входе пользователя в систему срабатывает PowerShell-степпер, который был сохранен на предыдущем этапе. Его функция заключается в расшифровке и выполнении основной полезной нагрузки - бэкдора SIMPLEFIX. Степпер использует технику разделения ключа шифрования: одна часть передается в качестве параметра командной строки, а другая хранится в реестре Windows. После объединения и расшифровки выполняется скрипт, который загружает финальный бэкдор с сервера злоумышленников.

SIMPLEFIX - это PowerShell-бэкдор, который функционирует в цикле, опрашивая сервер C2 каждые 3 минуты для получения команд. Он поддерживает три основные команды: загрузку и выполнение произвольного исполняемого файла, выполнение набора команд для сбора системной информации и выполнение скрипта PowerShell для поиска и эксфильтрации файлов определенных типов. Во время анализа эксперты наблюдали, как бэкдор выполнял команды для сбора подробных данных о системе, сети и пользователе, а также скрипт для поиска документов и архивов в ключевых папках пользователя. Этот подход к разведке очень похож на методы, использовавшиеся в ранее известном вредоносном ПО группы COLDRIVER.

Атрибуция угрозы группе COLDRIVER основана на нескольких фактора:

- Совпадает тематика целевых атак - представители гражданского общества, связанные с Россией.

- Наблюдаются значительные перекрытия в TTPs: использование идентичной техники ClickFix с похожими HTML-страницами, применение метода разделения ключей шифрования, а также сходство в логике скриптов для разведывательного сбора данных. Хотя техника ClickFix не является уникальной для COLDRIVER, ее интеграция в кампанию в совокупности с другими доказательствами позволяет с умеренной уверенностью утверждать о причастности этой группы.

Обнаружение кампании подчеркивает, что даже не самые технически сложные атаки, основанные на социальной инженерии и легковесном вредоносном ПО, остаются эффективными. В качестве мер защиты специалисты рекомендуют придерживаться базовых принципов кибербезопасности: принципа наименьших привилегий для учетных записей пользователей, использования таких инструментов, как Windows AppLocker или App Control, для блокировки выполнения неподписанных скриптов и двоичных файлов. Технологии вроде изоляции браузера могут помочь смягчить риски, связанные с взаимодействием с буфером обмена и действиями пользователей на недоверенных веб-сайтах, добавляя дополнительный уровень защиты от подобных атак. Постоянная активность групп типа COLDRIVER подтверждает необходимость проактивного подхода к безопасности, особенно для организаций и лиц, находящихся в группе риска.

Индикаторы компрометации

Domains

- blintepeeste.org

- captchanom.top

- preentootmist.org

- southprovesolutions.com

URLs

- https://blintepeeste.org/?u_storages=Resilient_Voices_concept

- https://captchanom.top/check/machinerie.dll

- https://captchanom.top/coup/deuxieme

- https://captchanom.top/coup/premier

- https://captchanom.top/coup/quatre

- https://captchanom.top/coup/troisieme

- https://drive.google.com/file/d/1UiiDBT33N7unppa4UMS4NY2oOJCM-96T/view

- https://preentootmist.org/?uinfo_message=Resilient_Voices

- https://southprovesolutions.com/EPAWl

- https://southprovesolutions.com/FvFLcsr23

- https://southprovesolutions.com/KZouoRc

- https://southprovesolutions.com/VUkXugsYgu

- https://southprovesolutions.com/Zxdf

SHA256

- 16a79e36d9b371d1557310cb28d412207827db2759d795f4d8e27d5f5afaf63f

- 62ab5a28801d2d7d607e591b7b2a1e9ae0bfc83f9ceda8a998e5e397b58623a0

- 87138f63974a8ccbbf5840c31165f1a4bf92a954bacccfbf1e7e5525d750aa48