В первой половине 2025 года киберпреступные группировки, специализирующиеся на ransomware, активно создают Dedicated Leak Sites (DLS) - специализированные платформы для публикации украденных данных в случае отказа жертвы от выплаты выкупа. Среди них особую активность проявила группа Gunra, чей DLS был обнаружен в апреле 2025 года. Аналитики AhnLab, отслеживающие деятельность ransomware-групп через платформу Dark Web Watch, выявили, что Gunra использует модифицированный исходный код печально известного Conti, что делает её особенно опасной.

Описание

Conti, российская группировка, действовавшая с 2020 года, была известна агрессивными методами и масштабными атаками. В феврале 2022 года украинский участник Conti, возмущённый поддержкой группы российского правительства, слил внутренние документы и исходный код. Это привело к появлению множества новых ransomware-вариантов, включая Black Basta и Royal, которые переработали утекший код. Gunra также использует наработки Conti, но с дополнительными функциями, ускоряющими переговоры с жертвами и усиливающими психологическое давление.

Один из самых тревожных аспектов атак Gunra - применение тактики «ограниченного времени». Группировка даёт жертвам всего пять дней на начало переговоров, создавая искусственный стресс и вынуждая принимать необдуманные решения. Это усложняет процесс восстановления без выплаты выкупа и увеличивает шансы злоумышленников на успех.

Технический анализ Gunra: как работает шифрование

Gunra создаёт потоки для шифрования файлов в соответствии с количеством логических ядер процессора. Каждый поток использует встроенный в вредоносный файл RSA-ключ для генерации ChaCha20-ключа, который затем применяется в алгоритме шифрования. Это обеспечивает высокую скорость обработки данных, что особенно критично в условиях атаки.

После завершения шифрования ransomware удаляет теневые копии данных через WMIC (Windows Management Instrumentation Command-line), что исключает возможность восстановления файлов стандартными средствами Windows. Команда «cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy delete» стирает резервные копии, лишая жертву последнего шанса на спасение информации без участия злоумышленников.

Как выглядит атака для конечного пользователя?

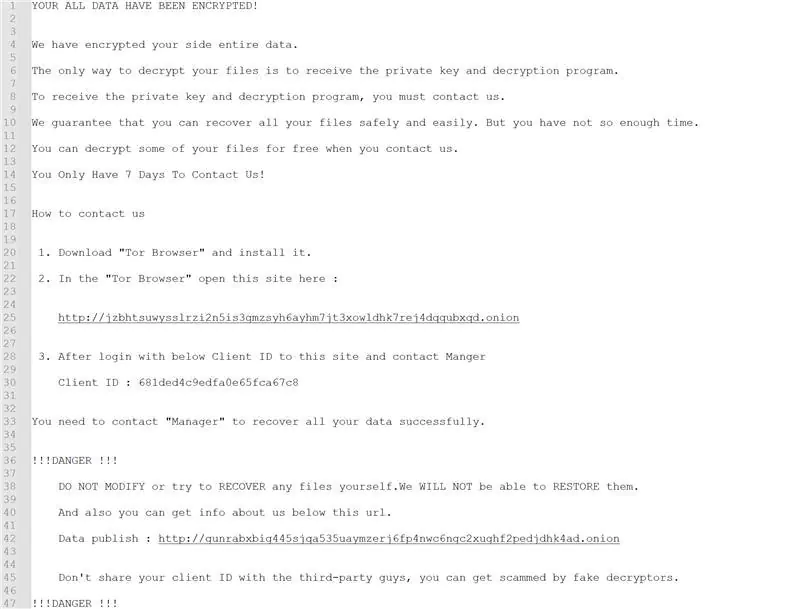

В каждой зашифрованной папке Gunra оставляет файл «R3ADM3.txt» с инструкциями по выплате выкупа. Зашифрованные данные получают расширение .ENCRT, а злоумышленники исключают из атаки системные файлы (такие как .exe, .dll, .sys), чтобы не нарушить работоспособность системы до момента переговоров. Интересно, что при атаке на диск C:\ вредоносное ПО заражает только папку C:\Users, минимизируя риски преждевременного обнаружения.

Вывод

Появление Gunra - ещё одно подтверждение того, что утечка исходного кода Conti продолжает влиять на киберпреступный ландшафт. Группировки, использующие эти наработки, становятся более агрессивными и изощрёнными, а их атаки - более разрушительными. Единственный способ противостоять этим угрозам - комплексный подход к безопасности, включающий не только технологические, но и организационные меры. Компании, которые пренебрегают резервным копированием, обучением сотрудников и своевременным обновлением систем, рискуют стать следующей жертвой в списке на DLS.

Индикаторы компрометации

MD5

- 0339269cef32f7af77ce9700ce7bf2e2

- 3178501218c7edaef82b73ae83cb4d91

- 7dd26568049fac1b87f676ecfaac9ba0

- 92e11df03725e29d963d44508d41a8dd

- 9a7c0adedc4c68760e49274700218507