Киберпреступная группировка, известная под именами Blind Eagle или APT-C-36, в октябре 2025 года провела новую серию целевых атак. Эксперты из 360 Advanced Threat Research Academy зафиксировали, что злоумышленники впервые в своей практике активно использовали модульный загрузчик HijackLoader для развертывания финального вредоносного ПО. Этот шаг указывает на эволюцию технических возможностей группы, которая традиционно фокусируется на государственных и финансовых организациях в Колумбии и других странах региона.

Описание

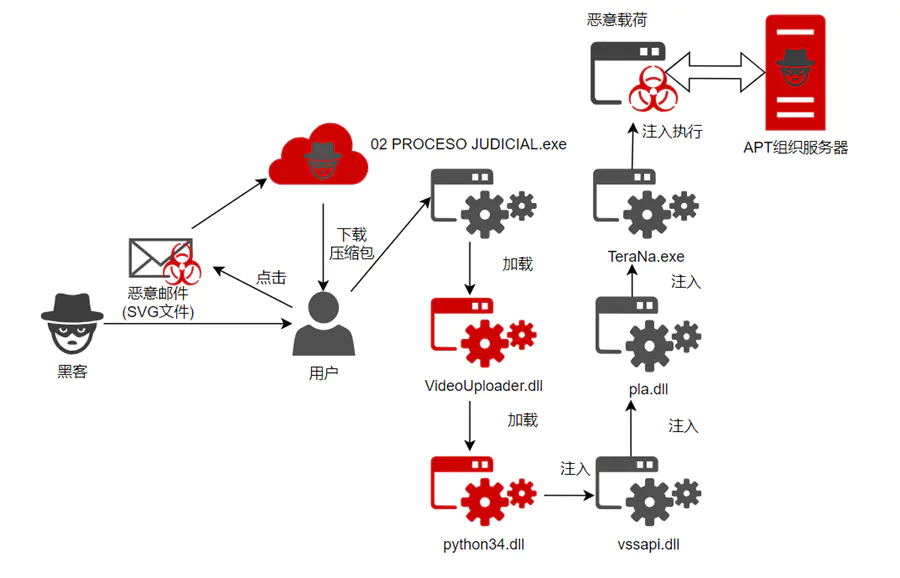

Атака начиналась с классической фишинговой рассылки. Жертвы получали письма с вложением в формате SVG, содержащим ссылку. Переход по ней вел к загрузке архива с юридически звучащим названием, например, «Demanda por daños y perjuicios - Juzgado 49». Внутри архива находился набор файлов, где легитимное приложение и библиотеки соседствовали с вредоносными DLL. Исполняемый файл запускал цепочку, последовательно загружая две вредоносные библиотеки: "videouploader.dll" и "python34.dll".

Именно в "python34.dll" начинался многоэтапный процесс загрузки. Первый этап включал чтение и расшифровку файла "RookCrung.eh", чье содержимое затем внедрялось в память легитимного системного файла "vssapi.dll" с помощью техники, известной как «процесс hollowing». Далее, уже из памяти "vssapi.dll", происходила расшифровка и распаковка второго файла, "Vind.wt", который содержал сам загрузчик HijackLoader. Для поиска данных в зашифрованном файле использовался уникальный маркер «IDAT», из-за чего этот метод иногда называют IDAT loader.

Извлеченный HijackLoader оказался сложным модульным инструментом, содержащим 35 отдельных компонентов. Эти модули выполняли различные функции: от динамического импорта API и обхода хуков (unhooking) до проверки наличия антивирусного ПО и непосредственного внедрения полезной нагрузки. Загрузчик использовал несколько продвинутых техник для усложнения анализа. Например, он применял косвенный вызов API через хэш-таблицы, чтобы скрыть используемые функции. Также была задействована техника «обмана стека» (stack spoofing), которая маскирует вызовы системных функций, делая их похожими на вызовы из легитимных библиотек, таких как "d3d9.dll".

Важным элементом стал модуль "AVDATA", содержащий хэши имен процессов популярных антивирусных решений, включая продукты 360, Kaspersky, Avast и Malwarebytes. Перед развертыванием финальной нагрузки скрипт проверял окружение на наличие этих процессов, потенциально адаптируя свое поведение. Финальный этап загрузки был особенно изощренным. Модуль "rshell" расшифровывал основную полезную нагрузку, которая затем внедрялась в легитимный процесс (например, "TeraNa.exe") с помощью техники «процессного дублирования» (process doppelgänging). Эта методика использует транзакционную файловую систему NTFS (TxF) для создания и запуска процесса без записи вредоносного файла на диск, что эффективно обходит многие традиционные средства защиты.

Конечной целью цепочки оказался троянец удаленного доступа (RAT) из семейства Pure. Это ПО, разработанное преступным сообществом PureCoder, обладает широким набором функций для сбора информации и управления системой. В данном случае троянец был обфусцирован с помощью .NET Reactor, а его конфигурация, включая адреса командного сервера (C2), была закодирована с использованием Protobuf, Gzip и Base64.

Приписывание этой кампании группировке Blind Eagle основано на нескольких характерных признаках. Во-первых, фишинговые письма были тематически связаны с судебными исками и ориентированы на испаноязычную аудиторию, преимущественно в Колумбии, что полностью соответствует предыдущим операциям группы. Во-вторых, многостадийная схема загрузки, выбор целевых DLL для внедрения и наименование файлов с данными совпадают с известными тактиками APT-C-36. Однако переход на использование HijackLoader демонстрирует серьезную модернизацию арсенала группировки.

Таким образом, Blind Eagle не только сохраняет свою активность, но и активно адаптирует современные, сложные инструменты, изначально популярные в среде киберпреступников. Это позволяет им повышать успешность атак и противодействовать автоматизированным системам обнаружения. Использование таких техник, как модульная загрузка, обфускация, обход хуков и безфайловое выполнение, делает угрозу со стороны этой группировки более изощренной и опасной для организаций-целей в Южной Америке.

Индикаторы компрометации

Domains

- loque2025.mysynology.net

MD5

- 3f4699c17966857c625426fbbda039b3

- 4b917db1f7ddc803821b573f1bc2a91c

- 5894fc151abb8d58439214304a4354b0

- e8b6d147ed7712a7db9ab1ec3cfe734b