Компания Arctic Wolf обнаружила сложную цепочку поставки вредоносного программного обеспечения, где злоумышленники использовали инфраструктуру GitHub и рекламные объявления Google для распространения модифицированного установщика GitHub Desktop. Новая техника атаки, получившая название GPUGate, включает уникальный механизм дешифровки с использованием графического процессора, что позволяет избежать анализа в песочницах.

Описание

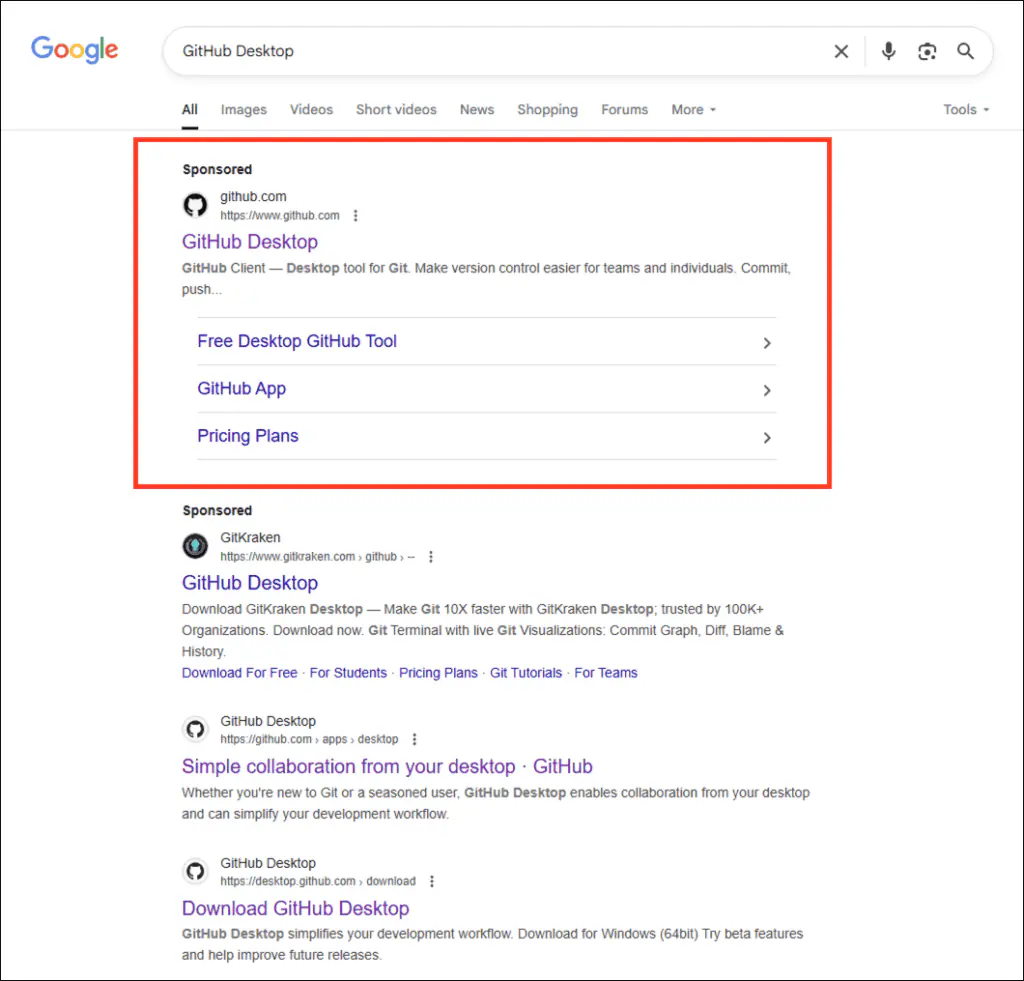

19 августа 2025 года Центр оперативной безопасности Arctic Wolf выявил и нейтрализовал эту кампанию. Злоумышленники создали репозиторий на GitHub и разместили платные объявления в Google Ads, перенаправляющие пользователей на поддельный домен. Ссылка в рекламе содержала хэш конкретного коммита, что создавало иллюзию официального источника загрузки и обходило привычную проверку пользователями.

Доставленный вредоносный файл представляет собой MSI-установщик объемом 128 МБ, который имитирует легитимный GitHub Desktop, но содержит более 100 фиктивных исполняемых файлов для увеличения размера и уклонения от анализа в песочницах. Ключевой особенностью является использование графического процессора для дешифровки полезной нагрузки: если система не имеет реального GPU с именем устройства длиной не менее 10 символов, вредоносная программа остаётся зашифрованной и не активируется.

Этот механизм нацелен на обход анализа в виртуальных средах и песочницах, которые обычно не имеют полноценных GPU-драйверов. Таким образом, атака эффективно фильтрует исследовательские среды, нацеливаясь только на реальные пользовательские системы, часто принадлежащие разработчикам, геймерам или специалистам по криптовалютам.

Кампания преимущественно нацелена на IT-специалистов в Западной Европе, что подчёркивает её избирательный характер. Целью атаки является получение доступа к учётным данным, кража информации и развёртывание программ-вымогателей. Исполняемый файл, после запуска, получает права администратора, что позволяет обеспечить устойчивость и перемещение по сети.

Анализ скриптов на PowerShell выявил комментарии на русском языке, что указывает на происхождение угрозы. Код включает функции, характерные для известных семейств программ-вымогателей, а также использует технику DLL-подгрузки для скрытного выполнения.

Инфраструктура злоумышленников остаётся активной, а регистрация доменов и даты компиляции указывают на продолжительный цикл разработки. Учитывая сложность и изощрённость атаки, можно ожидать, что подобные методы будут адаптированны другими киберпреступными группами.

Этот случай демонстрирует, как злоумышленники сочетают социальную инженерию и технические инновации для обхода традиционных средств защиты. Организациям рекомендуется усилить проверку источников загрузки, обучать сотрудников распознаванию фишинговых атак и использовать многоуровневые системы безопасности для противодействия подобным угрозам.

Индикаторы компрометации

IPv4

- 104.194.132.28

- 104.194.134.4

- 107.189.15.205

- 107.189.16.41

- 107.189.17.89

- 107.189.18.154

- 107.189.18.24

- 107.189.19.18

- 107.189.20.254

- 107.189.24.117

- 107.189.25.128

- 107.189.26.46

- 107.189.27.207

- 172.86.81.100

- 45.59.124.94

- 45.59.125.141

- 45.59.125.184

- 45.59.125.245

Domains

- 21ow.icu

- chrome.browsers.it.com

- downloadingpage.my

- feelsifuyerza.com

- fileisuwaiquw.icu

- gfweoweiou.online

- git-desktop.app

- git-freqtrade.com

- gitpage.app

- hoohle.xyz

- ityreerrec.xyz

- largetheory.com

- poiwerpolymersinc.online

- polisywerqwe.xyz

- polwique.blog

- sleeposeirer.online

- slepseetwork.online

- snapama.com

URLs

- https://gitpage.app/git/mac

- https://kololjrdtgted.click/zip.php

SHA256

- 3746217c25d96bb7efe790fa78a73c6a61d4a99a8e51ae4c613efbb5be18c7b4

- ad07ffab86a42b4befaf7858318480a556a2e7c272604c3f1dcae0782339482e

- b13d2ecb8b7fe2db43b641c30a7ca0f8b66f4fadb92401582ac2f8cc3f21a470

- e4d63c9aefed1b16830fdfce831f27b8e5b904c58b9172496125ba9920c7405b