Исследователи компании Cyble Research and Intelligence Labs (CRIL) зафиксировали новую масштабную кампанию вредоносного программного обеспечения для Android, которая маскируется под приложения региональных транспортных управлений (RTO) Индии. Зловред, получивший название GhostBat RAT, распространяется через поддельные приложения, имитирующие официальное приложение mParivahan, и нацелен на кражу банковских данных, майнинг криптовалюты и регистрацию зараженных устройств через Telegram-бот.

Описание

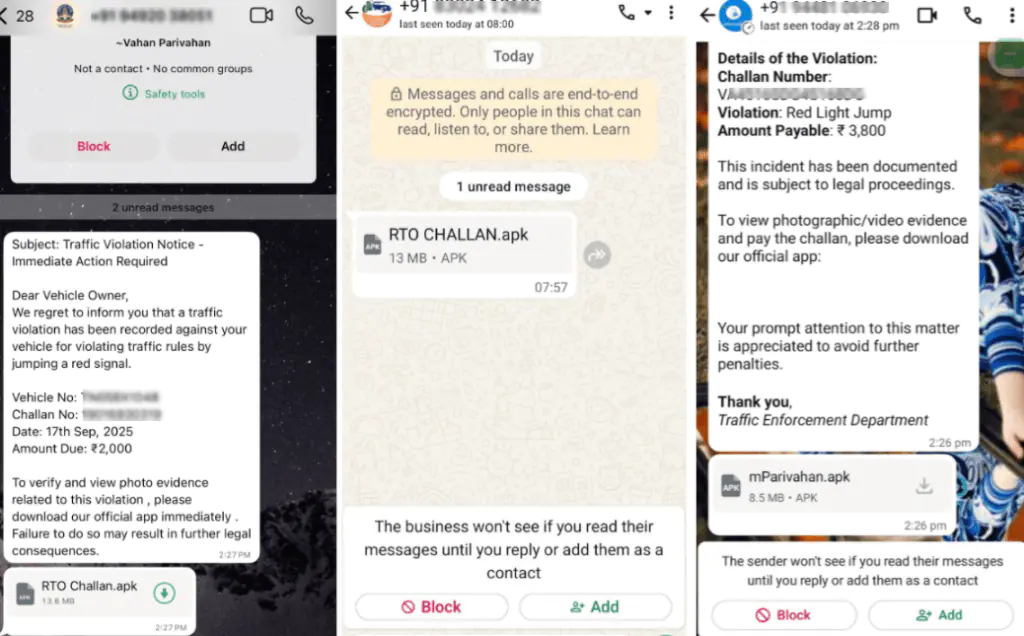

Кампания активно использует методы социальной инженерии. Основными каналами распространения вредоносных APK-файлов стали мессенджер WhatsApp и SMS-сообщения, содержащие сокращенные URL-ссылки. Эти ссылки ведут на файлы, размещенные на платформе GitHub, а также на взломанные веб-сайты. С сентября 2025 года эксперты обнаружили более 40 уникальных образцов этого вредоносного ПО.

Технический анализ показал высокий уровень изощренности атаки. GhostBat RAT использует многоэтапные дропперы, манипуляции с заголовками ZIP-архивов и интенсивное обфускацию строк для противодействия анализу и обхода антивирусных решений. Манипуляции с ZIP-заголовками целенаправленно нарушают работу стандартных инструментов для декомпиляции APK, таких как JADX, что значительно затрудняет исследование кода.

Архитектура атаки включает последовательное выполнение трех стадий. Первоначальный дроппер проводит проверку на эмуляцию, анализируя архитектуру и производителя устройства, и прекращает работу в эмулируемой среде. После этого он расшифровывает следующий компонент из ресурсов приложения с помощью алгоритма XOR и загружает его. Второй этап отвечает за расшифровку третьего, финального компонента, используя AES-ключ, производный от хеш-суммы имени файла. Финальная полезная нагрузка содержит модуль для майнинга криптовалюты и механизм для установки основного вредоносного приложения.

Некоторые варианты вредоноса для доставки финальной нагрузки используют обфусцированные нативные библиотеки (.so). Они динамически разрешают API-вызовы и загружают вредоносные модули непосредственно в память, что усложняет их детектирование. Установка основного вредоносного приложения, имитирующего mParivahan, сопровождается фишинговой схемой. Пользователю показывается фальшивая страница обновления Google Play, после чего его подталкивают к разрешению установки приложений из неизвестных источников.

После установки зловред запрашивает разрешения на доступ к SMS и запускает фишинговые активности. Он демонстрирует страницу, где требуется ввести номер мобильного телефона и данные транспортного средства, а затем инициирует процесс оплаты в один индийский рупий для «подтверждения права собственности». Это приводит пользователя на поддельный интерфейс ввода UPI-PIN, который перехватывается и отправляется на серверы злоумышленников через платформу Firebase.

Помимо кражи учетных данных, GhostBat RAT осуществляет перехват SMS. Он фильтрует все сообщения на устройстве по банковским ключевым словам и пересылает их на командный сервер. Также он может загружать входящие SMS на сервер или перенаправлять их на указанный злоумышленником номер телефона. Это позволяет атакующим перехватывать одноразовые пароли и завершать несанкционированные UPI-транзакции.

Важной отличительной чертой кампании является использование Telegram-бота с идентификатором GhostBatRat_bot для регистрации каждого зараженного устройства в инфраструктуре злоумышленников. Именно это дало название всей операции. На момент анализа многие образцы демонстрировали низкий уровень детектирования на платформе VirusTotal, что свидетельствует об эффективности использованных техник уклонения.

Эксперты отмечают, что кампания GhostBat RAT представляет собой качественный эволюционный скачок в развитии мобильных угонщиков информации. Сочетание многоэтапной доставки, нативных пакеров, анти-отладочных техник и целенаправленного фишинга делает эту угрозу серьезным вызовом для систем безопасности.

Индикаторы компрометации

URLs

- http://adamfeibelman.com/wp-admin/network/.clone_asOlB0zY/mParivahan-eTicket.apk

- http://raw.githubusercontent.com/sagargupta104/kkos/refs/heads/main/mParivahan.apk

- http://tinyurl.com/0lziG

- http://tinyurl.com/jJMCW

- https://api.telegram.org/bot6751695148:AAHEYUWDN0BKvpvSycVHp_2kcXPhfeZk75o/

- https://api.telegram.org/bot7756409072:AAFQGOT0vQ5gcV1wa2BnTEDsl6KJSBog18w/

- https://cutlink.now/ChaIIan-82

- https://explore-delhi.github.io/Application/mParivahan.apk

- https://fashionablyemployed.com/mParivahan.apk

- https://github.com/Gramme-veichle/Check/raw/refs/heads/main/mParivahan.apk

- https://github.com/Gramme-veichle/Veichle-67/raw/refs/heads/main/mParivahan.apk

- https://github.com/harshxcmf-dev/V1/releases/download/V1/NextGen_mparivahan.apk

- https://jeuduc-c3310-default-rtdb.firebaseio.com/

- https://klinikadentalclinic.ae/wp-content/themes/pridmag/mParivahan.apk

- https://raw.githubusercontent.com/a75892701-cmd/ALPHJA1111/refs/heads/main/mparivahan.apk

- https://raw.githubusercontent.com/a75892701-cmd/badabadaboor/refs/heads/main/mparivahan.apk

- https://raw.githubusercontent.com/alpha5681/besa/refs/heads/main/mParivahan.apk

- https://raw.githubusercontent.com/aman77383/2/refs/heads/main/mParivahan.apk

- https://raw.githubusercontent.com/Anb1212312/thu/refs/heads/main/Mparivahan.apk

- https://raw.githubusercontent.com/ChaIIan-94/ChaIIan-68/refs/heads/main/mParivahan.apk

- https://raw.githubusercontent.com/chutmarike0987/Bhangbhosda/refs/heads/main/Mparivahan.apk

- https://raw.githubusercontent.com/Gramme-veichle/Veichle-67/refs/heads/main/mParivahan.apk

- https://raw.githubusercontent.com/Lhasa1223/10-09-FINAL-mParivahan-/refs/heads/main/mParivahan.apk

- https://raw.githubusercontent.com/Roni78555/alpha111/refs/heads/main/Mparivahan.apk

- https://raw.githubusercontent.com/vehichle-97/Check-your/refs/heads/main/mParivahan.apk

- https://shorturl.at/YDFSq

- https://skincareanti-aging.com/mParivahan.apk

- https://tinyurl.com/Echallan2025

- https://tinyurl.com/E-ChallanRTO

- https://tinyurl.com/Hxmveo

- https://tinyurl.com/mseva7

- https://tinyurl.com/Paychallankl08

- https://tinyurl.com/payEchallankl08

- https://tinyurl.com/payEchallanOnline

- https://tinyurl.com/Payfineonline08

- https://tinyurl.com/Tap-Here-For-Challan

- https://www.x3mgolf.dk/wp-admin/network/.clone_SgLT9buH/mParivahan.apk

- https://yxbu02.short.gy/Govt-Check-challan

- https://yxbu02.short.gy/paychallan

SHA256

- 17076b53b38cc7cc2a6d2f4434291bbd08c7281660fa8dfea56ccdfd40d75c34

- 29a5f916350d94b67edfd099fa03a043f758be01e6d54e8339586509ab2d6432

- 37cf078555db17187620167ae5cf42635732a08dcf84ca571ec1ce5c2ab3df68

- 4327033fce088b26c7811462d15d825efaf51bf638f7eeec2c813646254c1ae0

- 4e54023534c99b586f4253c25a83d18234393ac72d411462689e24982dab49e3

- 5de7af8e82889a983a935693892df8739bdeb887c903b6df84bce0da5e508ddf

- 63af5fec17b54a3ad460aac86c30158a4c825158e1af4988a40baf69094abca1

- 69c9e691619a6888c4fc71588bcf42220881c3fd37d2e685bb6c8547585b83ae

- 6c775e2ce7de008f2373e99175f669acfd5e72d728151769cfe5fe464f19aa6e

- 74ad795f95cf6a4f9135698c912c4a862b89121e32b8297f1f1b794db92aefd5

- 98991cd9557116b7942925d9c96378b224ad12e2746ac383752b261c31e02a1f

- 9d05e7ab460ee8e4b542e23f54402f75a820481e94a3ef8a279693d9a040a07b

- a75e6ad26c74458fe05686aa0cd88b4cd0b1be3ad5ac6192f3b8a1943ed5b6f7

- aaee01a0a38190f013f06db4cabcd7b3398b7eb336d3aef19c2c259688097355

- b100aac64134b3f794daac47888728765cf748af14dd200d92d231ce22c4deaf

- ccd7756c30763c1074f754b61f98a55a1ffa4a743b3c198c72ef2b1b15436b5c

- d3bfcb0fc5cb22a4ba033a38d0cf402bf82bbbc2ab6c8c7481096edd0ccf1563

- f380ebf824402072752b34b45d4e8847969810954d3ce702d3438c5fd7200cd9

- fdb81133b158d3850cd29e8cb78e6328e53c6ac3918819f32cf2e8c780edfb02

- ff3181ed289fcabd244e946073199dbfc98599552ff8ed4fd5224aa5c684e0a2