Крупная фишинг-кампания, маскирующаяся под уведомления о проблемах с оплатой облачного хранилища, оказалась сложной схемой монетизации трафика. Вместо прямого сбора учетных данных жертв злоумышленники перенаправляют их на партнерские сайты, получая доход за регистрации и конверсии.

Описание

Как сообщает издание BleepingComputer, в рамках этой масштабной атаки пользователи по всему миру получают повторяющиеся письма. В них содержится ложное предупреждение о том, что их фотографии, файлы и аккаунты будут заблокированы или удалены из-за якобы неудачного платежа. Недавнее расследование показало, что одно из таких писем ведет к продвижению приложения Freecash, ранее рекламировавшего возможность заработка на тестировании игр или простом просмотре TikTok.

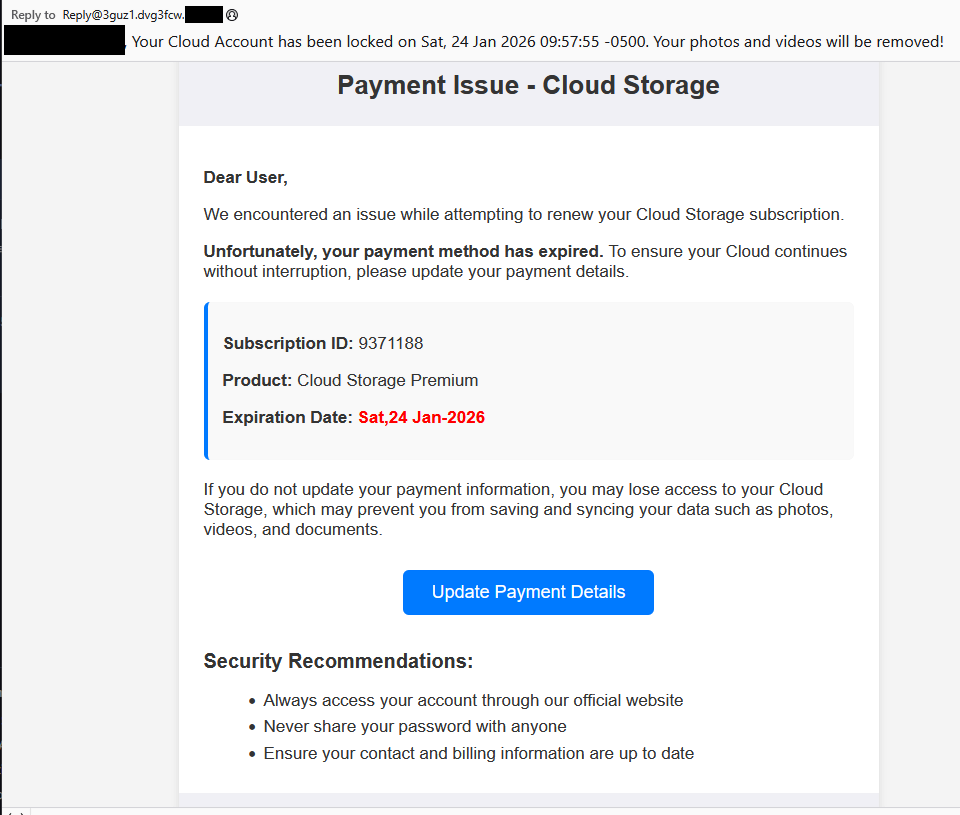

Типичное письмо из этой кампании имеет тревожную тему, например: "Ваш облачный аккаунт был заблокирован... Ваши фото и видео будут удалены!". В теле письма содержится детализированное, но полностью вымышленное уведомление о проблеме с подпиской. Оно включает идентификатор подписки, название продукта и дату истечения срока действия. Получателю предлагается обновить платежные данные, нажав на кнопку с ссылкой, чтобы избежать потери доступа к данным.

Интересно, что само фишинговое письмо содержит вполне разумные рекомендации по безопасности. Оно призывает всегда заходить в аккаунт через официальный сайт и никогда никому не передавать пароль. Однако ссылка в письме ведет не к легитимному сервису, а в ловушку мошенников.

Первоначальная ссылка часто указывает на домен "storage.googleapis[.]com", что является попыткой злоумышленников злоупотребить доверием к законному сервису Google Cloud Storage (GCS). Этот сервис позволяет авторизованным пользователям хранить данные, но атакующие могут использовать его для размещения фишинговых страниц. После нажатия на ссылку жертва проходит через серию перенаправлений.

Сначала пользователь попадает на промежуточный домен, например, "feed.headquartoonjpn[.]com", который уже был замечен в предыдущих фишинговых кампаниях и блокируется антивирусными решениями. После нескольких дополнительных редиректов жертва оказывается на сайте с поддельной капчей (CAPTCHA). Её решение автоматически запускает последнее перенаправление на финальный сайт, такой как "freecash[.]com".

Конечная цель этой схемы, по-видимому, зависит от параметров, передаваемых во время перенаправлений. Вместо кражи логинов и паролей кампания, судя по всему, разработана для монетизации трафика. Жертв целенаправленно направляют на партнерские предложения, где операторы получают оплату за регистрации или другие целевые действия.

BleepingComputer отмечает, что в рамках этой кампании пользователей перенаправляли на сайты партнерского маркетинга, продвигающие различные продукты. Среди них VPN-сервисы, малоизвестное программное обеспечение для безопасности и другие подписочные услуги, не имеющие никакого отношения к облачному хранилищу.

Для защиты от подобных угроз эксперты рекомендуют следовать не только советам из самого фишингового письма, но и дополнительным мерам предосторожности. Никогда не следует переходить по ссылкам из непрошенных писем без предварительной проверки через доверенный источник. Крайне важно использовать современное антивирусное решение с компонентом веб-защиты, работающим в реальном времени. Кроме того, не стоит взаимодействовать с сайтами, которые привлекают посетителей подобными нечестными методами. Бдительность и проверка информации остаются ключевыми элементами кибербезопасности.

Индикаторы компрометации

URLs

- storage.googleapis.com/qzsdqdqsd/dsfsdxc.html

Domains

- feed.headquartoonjpn.com

- freecash.com

- hx5.submitloading.com

- revivejudgemental.com