В третьем квартале 2024 года специалисты Cofense Phishing Defense Center (PDC) зафиксировали масштабную фишинговую кампанию, нацеленную на сотрудников сферы маркетинга и социальных медиа. Злоумышленники рассылали фальшивые предложения о работе от имени компаний из списка Fortune 500, включая Tesla, Google, Ferrari и Red Bull. Эксперты отмечают, что с начала года киберпреступники значительно усовершенствовали тактику использования данных резюме для целевых атак, о чем ранее предупреждали в исследовании «Job Application Spear Phishing».

Описание

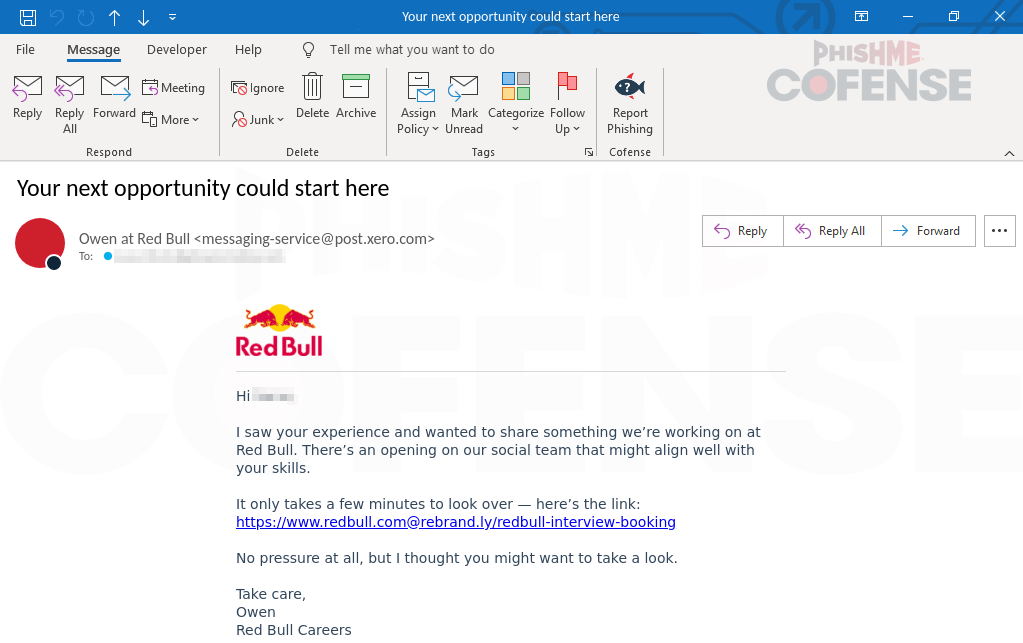

Электронные письма имитировали коммуникацию с рекрутерами известных брендов. Ключевым элементом убедительности стали психологические триггеры - например, фраза «Без давления, но возможно, вам будет интересно посмотреть». Для отправки писем использовался поддельный адрес от имени сервиса Xero (messaging-service[@]post.xero[.]com), что позволяло обходить базовые фильтры безопасности. Хотя Xero является легитимной платформой, ее инфраструктура неоднократно эксплуатировалась злоумышленниками в предыдущих кампаниях.

На этапе перехода по ссылкам применялась персонализация: в поддоменах URL указывались названия брендов (например, redbull.careers-fake[.]com). Лэндинги содержали актуальные логотипы и элементы дизайна, что создавало иллюзию легитимности. Для Red Bull использовалась многоступенчатая схема: сначала страница с CAPTCHA, затем поддельная страница Glassdoor с формой ввода учетных данных или авторизацией через Facebook*. В случае с Tesla и Ferrari кандидатов сразу перенаправляли на фейковый портал Facebook*, где под видом авторизации изымались логины и пароли.

Кампания от имени Google отличалась техникой редиректа: после ввода email пользователь попадал на фиктивную страницу входа в X (бывший Twitter), где также предлагались опции входа через Google или Apple. Это демонстрирует адаптацию методов под специфику бренда.

Новым элементом стало требование загрузить резюме при отклике на вакансию Red Bull. Если ранее злоумышленники ограничивались сбором базовых персональных данных (ФИО, телефон, адрес), то теперь они получают доступ к расширенной информации, содержащейся в CV. Это не только усиливает доверие жертвы, но и предоставляет материал для последующих целевых атак с использованием социальной инженерии.

Эксперты Cofense подчеркивают, что многоэтапность процессов (CAPTCHA, редиректы, имитация легитимных платформ) повышает убедительность атак. Тщательное копирование визуальных элементов и использование доверия к брендам затрудняют идентификацию угрозы даже для опытных пользователей.

Данный случай иллюстрирует тренд на усложнение социальной инженерии в кибератаках, где преступники не просто копируют бренды, но и воспроизводят полноценные бизнес-процессы, что требует от организаций комплексного подхода к безопасности.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.

Индикаторы компрометации

IPv4

- 146.70.81.214

- 15.197.137.111

- 216.24.57.252

- 216.24.57.4

- 3.33.143.57

- 38.114.120.167

- 64.29.17.1

- 64.29.17.65

- 66.33.60.35

- 76.76.21.93

URLs

- https://bck-2qw8.onrender.com/api/create/user

- https://careers-ferrari.com/

- https://globe.anotherlevel.app/api/set_status/

- https://rebrand.ly/ferrari-recruits

- https://redbull-social-media-manager.job-apply-now.com/candidate-100052701

- https://redbull-social-media-manager.job-apply-now.com/login_job

- https://study-socialmedia.com/workspace/apply

- https://www.career-tesla.com/#apply

- https://www.redbull.com@rebrand.ly/redbull-interview-booking