Эксперты компании Kroll обнаружили новую вредоносную программу (malware), используемую в шпионской кампании, которую они связывают с группой KTA007, также известной как Fancy Bear, APT28 и Pawn Storm. Этот инструмент, получивший название GONEPOSTAL, предоставляет злоумышленникам бэкдорчерез макросы в Microsoft Outlook, используя электронную почту в качестве канала управления и контроля (Command and Control, C2). Группа Fancy Bear является государственной структурой, связанной с Главным управлением Генерального штаба Вооруженных Сил России (ГРУ), и известна участием в громких кибератаках, таких как взлом Национального комитета Демократической партии США в 2016 году.

Описание

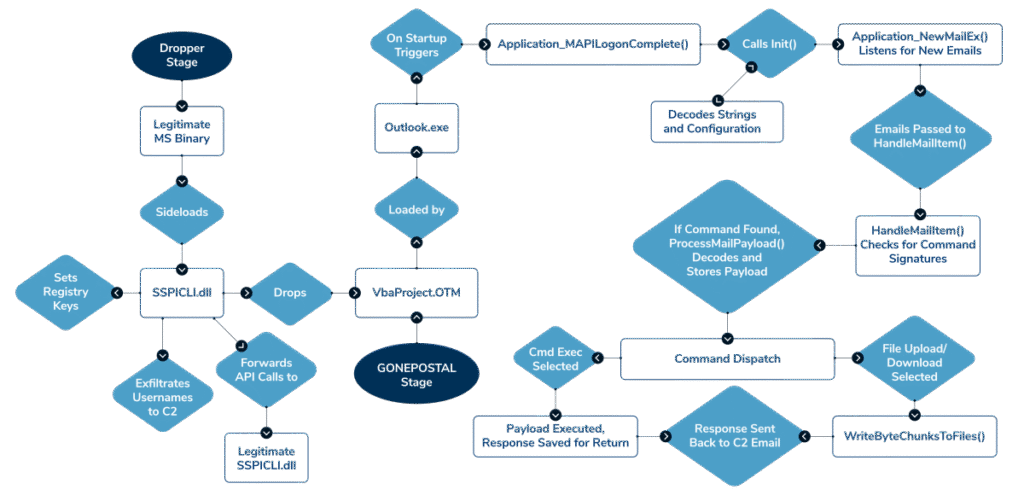

GONEPOSTAL состоит из двух основных компонентов: DLL-дроппера и защищенного паролем файла VbaProject.OTM, содержащего макросы для Outlook. Вредоносная DLL, маскирующаяся под легитимный файл Microsoft SSPICLI.dll, перенаправляет все экспортируемые функции на оригинальную DLL, что позволяет приложениям работать без видимых сбоев. Основная вредоносная функциональность реализована в двух функциях на C++, которые выполняют закодированные команды PowerShell.

Эти команды копируют файл VbaProject.OTM в профиль Outlook и отправляют данные о системе жертвы через DNS и HTTP-запросы на внешние сервисы, что позволяет злоумышленникам идентифицировать компрометированные системы и определять email-адреса для C2-коммуникаций. Затем вносятся изменения в реестр Windows, которые включают автоматическую загрузку макросов при запуске Outlook, разрешают выполнение всех макросов и отключают предупреждения безопасности.

Файл VbaProject.OTM содержит сложно обфусцированные макросы, которые после анализа раскрывают свою функциональность. GONEPOSTAL действует как бэкдор, использующий электронную почту для C2. При запуске Outlook макросы декодируют конфигурационные строки, настраивают рабочие каталоги и готовят полезные нагрузки. Далее программа отслеживает входящие письма, игнорируя уведомления о доставке и ответы, и ищет сообщения с определенными сигнатурами команд.

Обнаруженные C2-команды декодируются из base64 с заданным смещением и обрабатываются. GONEPOSTAL поддерживает четыре типа команд: выполнение команд командной оболочки с сохранением вывода (cmd), выполнение без вывода (cmdNo), загрузку файлов на сервер (upload) и скачивание файлов (download). Для передачи файлов они разбиваются на чанки по 3,15 МБ, кодируются в base64 и отправляются как вложения к письмам.

Команды выполняются через PowerShell, а результаты возвращаются злоумышленникам через сформированные электронные письма. После обработки сообщения удаляются из папки "Входящие" и "Удаленные", что затрудняет обнаружение компрометации. Анализ кода показывает, что некоторые функции не задействованы полностью, что может указывать на продолжение разработки инструмента.

Данная кампания является характерным примером тактики "живи за счет земли" (living-off-the-land), когда злоумышленники используют легитимные бизнес-инструменты для скрытного контроля. Несмотря на то что устойчивость через Outlook не является абсолютно новой, GONEPOSTAL представляет собой редкий и сложный для обнаружения метод, поскольку многие организации не имеют настроенных оповещений на действия с файлами VbaProject.OTM или изменения соответствующих параметров реестра.

Специалисты рекомендуют усилить мониторинг макросов в Outlook, отслеживать подозрительные изменения в реестре и обращать внимание на нехарактерную сетевую активность, связанную с DNS-запросами нестандартных доменов. Осведомленность о таких инструментах, как GONEPOSTAL, и проактивные меры защиты crucial role в предотвращении подобных атак.

Индикаторы компрометации

MD5

- 2dc21fab89bca42d2de4711a7ef367f1

- 3e966f088d46a0eb482e3dc4af266c0f