Команда мобильных исследователей McAfee обнаружила новую активную кампанию вредоносного ПО для Android, нацеленную на бенгалоязычных пользователей, преимущественно граждан Бангладеш, проживающих за рубежом. Вредоносное приложение маскируется под популярные финансовые сервисы, такие как TapTap Send и AlimaPay, распространяется через фишинговые сайты и поддельные страницы в Facebook, похищая личные и финансовые данные пользователей. Кампания остается активной, а сервер управления (C2) подключен к множеству меняющихся доменов. Хотя методы атаки не являются новыми, культурная направленность и устойчивость кампании демонстрируют, как киберпреступники адаптируют свои стратегии для воздействия на конкретные сообщества.

Описание

Бангладешцы, проживающие за границей, особенно в Саудовской Аравии, ОАЭ, Малайзии и Великобритании, активно используют мобильные финансовые сервисы для переводов денег и подтверждения личности. Такие платформы, как bKash, TapTap Send и AlimaPay, пользуются высоким доверием в этой среде. В 2024 году объем денежных переводов в Бангладеш достиг почти $26,6 млрд, что выводит страну на шестое место в мире по этому показателю. Эта огромная цифра подчеркивает значимость цифровых транзакций для бангладешской диаспоры.

По мере роста популярности мобильных финансовых приложений злоумышленники находят новые способы обмана пользователей, используя поддельные программы и фишинговые сайты. Многие пользователи доверяют приложениям, рекомендованным друзьями или родственниками, и не всегда умеют распознавать мошеннические схемы, что делает их легкой мишенью для атак.

В мае 2025 года исследователи McAfee выявили вредоносную кампанию, эксплуатирующую эти "уязвимости". Фальшивое приложение имитирует легальные сервисы денежных переводов и собирает конфиденциальные данные, включая имя, электронную почту, номер телефона и фотографию удостоверения личности (например, паспорта или национального ID). Кроме того, оно пытается получить финансовую информацию, такую как номера банковских карт, через поддельные формы внутри приложения. Сервер управления оставляет собранные данные в открытом доступе, что значительно увеличивает риск их несанкционированного использования.

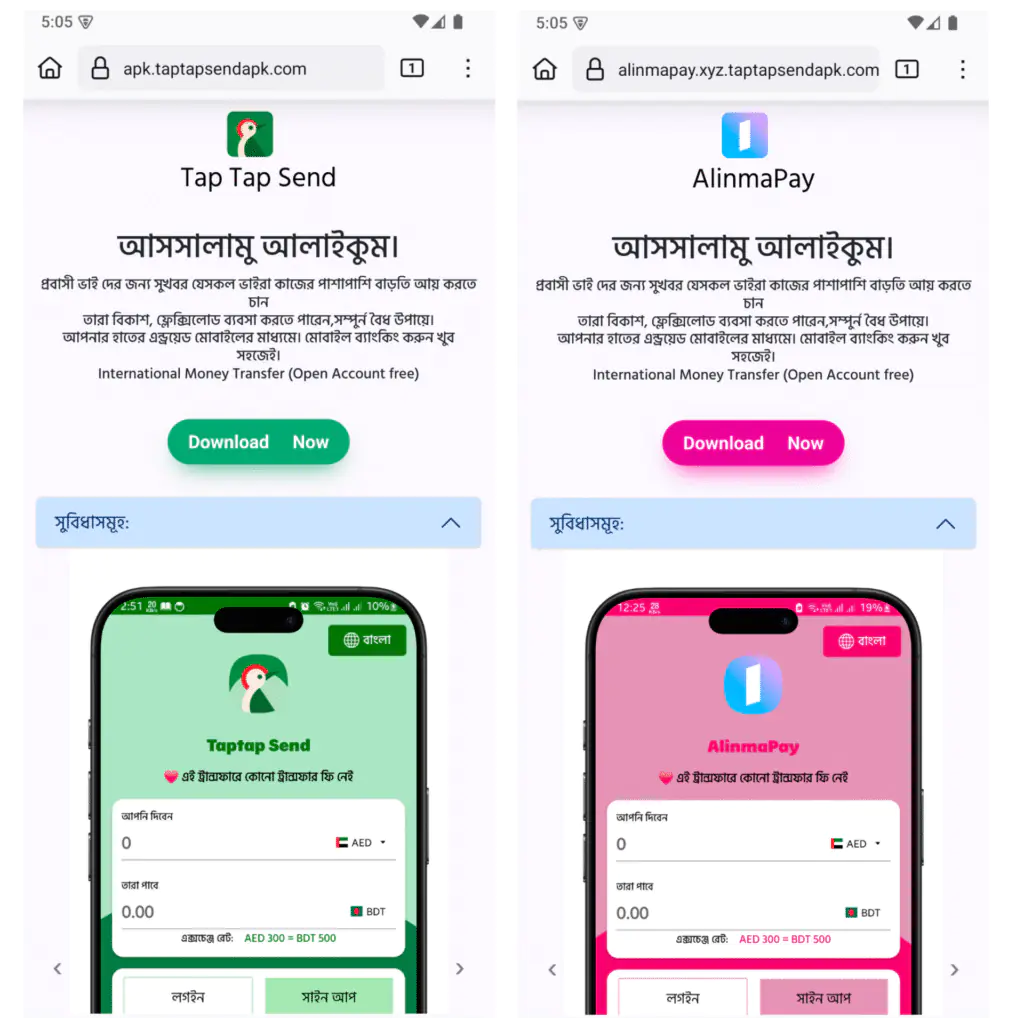

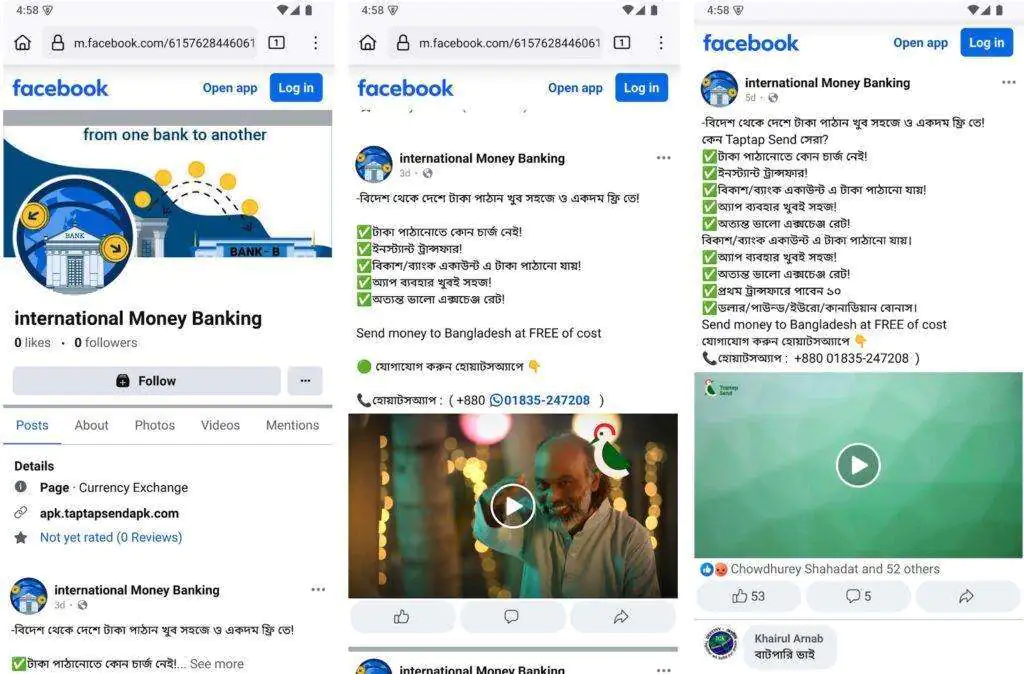

Распространение вредоносного ПО происходит через фишинговые сайты, имитирующие легальные сервисы денежных переводов. Эти ресурсы часто рекламируются через поддельные страницы в Facebook, где злоумышленники используют официальные логотипы и рекламные материалы реальных финансовых платформ для создания видимости легитимности.

После установки фальшивое приложение демонстрирует интерфейс, практически неотличимый от настоящего. Оно поддерживает бенгальский и английский языки, отображает актуальные курсы валют и предлагает выбор стран с большой бангладешской диаспорой, таких как Мальдивы, ОАЭ, Оман, Саудовская Аравия, Малайзия, Канада и Индия. Однако вместо реальных транзакций приложение собирает конфиденциальные данные, постепенно запрашивая все больше информации.

Сначала пользователя просят ввести электронную почту и полное имя, затем - номер телефона и страну проживания. Далее предлагается выбрать тип аккаунта («Личный» или «Агент»), что характерно для настоящих платежных систем. На последнем этапе требуется загрузить фотографию удостоверения личности и создать пароль с PIN-кодом. Вся эта информация отправляется на сервер злоумышленников.

Собранные данные хранятся на сервере управления, который не имеет базовой защиты. Каталоги файлов доступны для просмотра без авторизации, что делает их уязвимыми для дополнительных атак. Во время исследования эксперты обнаружили 297 изображений удостоверений личности, загруженных пользователями.

География зараженных устройств соответствует странам с высокой численностью бангладешских мигрантов: Саудовская Аравия, Малайзия, ОАЭ и другие. Кампания продолжает развиваться, появляются новые домены и варианты вредоносного ПО.

Индикаторы компрометации

URLs

- https://alinmapay.xyz.taptapsendapk.com

- https://taptapsendapk.com

- https://taptapsendexchange.com

- https://www.facebook.com/profile.php?id=615762844

SHA256

- 3ffdd02b211ff60ea02534064443af05a5dc13fe8153e65fc01c8d0a691e5260

- a31dfeaa6b0d553eedda0622b7a77e54efca1278644b1d33760b5ae838022ccc

- cd11bf5e22fe37f6eb2dd08a74c862e1129744e1bd082441306931104ff17841

- e466f3a1e79660dccd899aa2d704a599ac849fad12176407a157013bf263199b