Эксперты Trellix Advanced Research Center обнаружили новую масштабную кампанию с использованием бэкдора XWorm, демонстрирующую серьёзные изменения в тактике злоумышленников. Если ранее распространение вредоносного ПО (malicious software) отличалось предсказуемостью и относительно простыми механизмами, то сейчас авторы перешли к сложным, многоэтапным схемам, нацеленным на обход систем защиты и повышение эффективности атак.

Описание

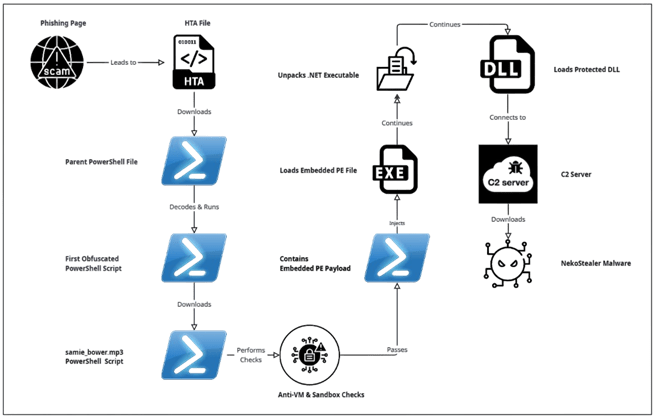

Классические векторы проникновения, такие как фишинговые письма и файлы формата .lnk, остаются в арсенале злоумышленников, однако теперь XWorm активно маскируется под легитимные приложения, используя знакомые пользователям названия вроде «discord.exe». Это сочетание социальной инженерии и технических методов значительно усложняет обнаружение угрозы.

Инфекционная цепочка начинается с исполнения скрытого .lnk-файла, который инициирует выполнение PowerShell-скрипта. Тот, в свою очередь, загружает извне поддельный исполняемый файл «discord.exe», который уже размещает в системе два ключевых компонента - «main.exe» и «system32.exe». Последний является непосредственно нагрузкой (payload) XWorm. Многоступенчатость и имитация легитимных процессов Windows значительно затрудняют обнаружение и удаление угрозы.

Важной особенностью новой кампании стало применение сложной криптографии. Зловред использует связку алгоритмов Rijndael и Base64 для шифрования критически важных данных, включая адреса командного сервера (C2), что позволяет скрыть механизмы управления и данные для exfiltration (утечки информации). Расшифровка позволяет получить строки конфигурации, команды и идентификаторы, необходимые для работы вредоноса.

Ключевым элементом новой версии XWorm является также система противодействия анализу. Программа проверяет окружение на признаки виртуальной среды и в случае обнаружения следов мониторинга немедленно прекращает работу, что усложняет её изучение специалистами по безопасности. Кроме того, механизмы persistence (персистентности) включают создание задания в Планировщике задач Windows, которое запускает вредоносный код каждую минуту, а также добавление записи в автозагрузку реестра.

XWorm обладает широким набором бэкдор-команд, которые позволяют злоумышленнику удалённо выполнять на заражённой машине различные действия: от перезагрузки и до запуска DDoS-атак или загрузки дополнительных модулей. Это делает скомпрометированные устройства частью ботнета и открывает возможности для дальнейших атак.

Таким образом, XWorm эволюционировал от относительно простых и заметных схем до комплексной многоэтапной кампании, сочетающей технические приёмы обхода защиты и методы психологического воздействия на пользователей. Это подчёркивает необходимость использования многоуровневых систем защиты, включающих как анализ сетевой активности, так и мониторинг поведения конечных устройств.

Индикаторы компрометации

IPv4

- 85.203.4.232

MD5

- 4e98e45377fbf1390676ca36dbef0b85

- 72eb8c4ffd6d5f721ed3ee121264b53f

- 7c1129af104acf9cc4c0793077e9c5df

- c2f66498298c1af28da64eb5392a4a6e

- cb3241ff094bb1292dc7841148a7431e