Классические троянские программы, считавшиеся почти исчезнувшим видом вредоносного ПО, переживают масштабное возрождение благодаря технологиям искусственного интеллекта. Эксперты фиксируют новое поколение угроз, обходящих привычные средства защиты через генерацию безупречно легитимного контента и кода.

Описание

Новые лица старых угроз

Современные троянские кони маскируются под полезные приложения, чья безупречность не вызывает подозрений даже у опытных пользователей. Рассмотрим характерные примеры:

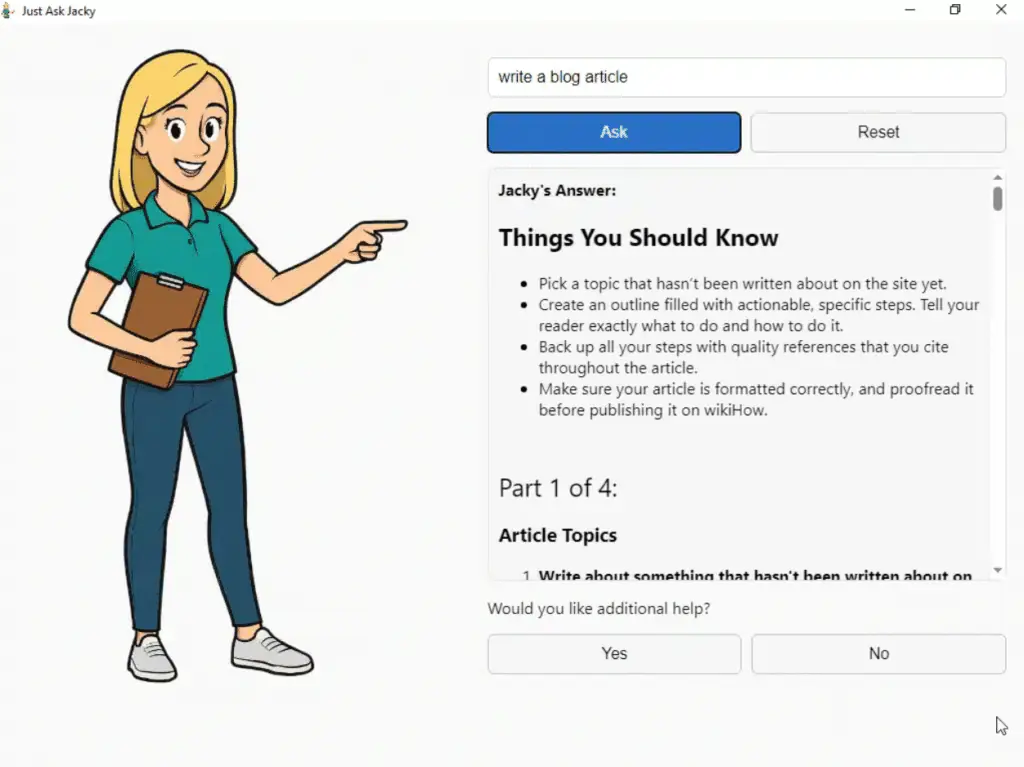

JustAskJacky позиционируется как интеллектуальный помощник в формате обаятельного анимированного персонажа, готового ответить на любые вопросы - от ремонта дверной ручки до кулинарных советов. Приложение действительно выполняет заявленные функции, но параллельно создает скрытые задачи, выполняющие произвольный код с удаленного сервера управления (C2). Анализ образца показал использование функции eval() для исполнения деобфусцированных команд.

Приложение для сохранения рецептов с сайта, наполненного искусственно сгенерированными изображениями блюд, содержит скрытую угрозу в неожиданном месте. Команды для вредоносного бэкдора TamperedChef внедрены непосредственно в пробелы и табуляции текста рецептов. Этот метод стеганографии позволяет исполнять код при обработке, казалось бы, безобидных данных.

Сервис поиска высококачественных изображений, использующий нейросети для улучшения фото, также служит приманкой. Пользователи, ищущие улучшенные версии личных снимков, неосознанно предоставляют злоумышленникам доступ к своим системам.

Терминологический парадокс и суть возрождения

Утверждение о "возвращении" троянских коней закономерно вызывает вопросы: разве они исчезали? Проблема кроется в терминологической путанице. В последние десятилетия термин "троянец" стал универсальным обозначением практически любого нереплицирующегося вредоносного ПО или даже синонимом обмана как вектора атаки.

Однако классический "троянский конь", по определению исследователей, - это вредоносная программа, неотделимая от своей легитимной функциональности. Ее ядро встроено в полезное приложение, как в историческом примере "AIDS Trojan", замаскированном под информационную базу о болезни. Именно такие "истинные трояны" стали редким явлением в 2000-2010-х годах, уступив место стандартному вредоносному ПО, механически объединенному с легитимными программами через биндеры. Нынешний всплеск связан именно с возвращением этой классической модели, а не просто с ростом числа "троянцев" в широком смысле.

Роль ИИ: генерация безупречной маскировки

Ключевым катализатором возрождения стали большие языковые модели (LLM). Они кардинально снизили усилия, необходимые злоумышленникам для создания убедительной "легитимной" оболочки:

- Убедительный контент: Генерация грамматически безупречных текстов, профессионально выглядящих веб-сайтов с разделами "О нас", "Политика конфиденциальности" и больших массивов контента (как рецепты или описания) лишает пользователей возможности полагаться на "чутье", основанное на выявлении низкокачественных или подозрительных ресурсов.

- Функциональный код: LLM позволяют быстро создавать рабочие версии заявленных полезных приложений, что ранее требовало значительных ресурсов или навыков.

- Обход статических сканеров: Новый, уникально сгенерированный код автоматически избегает детектирования сигнатурными антивирусными системами, особенно на мультисканерных платформах вроде VirusTotal, которые в основном полагаются на статический анализ известных угроз. Пример TamperedChef оставался необнаруженным на VirusTotal шесть недель, несмотря на отсутствие упаковки (packing) - традиционного метода обфускации.

Показательно, что в коде TamperedChef обнаружены подробные комментарии, объясняющие работу стеганографического механизма. Это нехарактерно для рукописного вредоносного ПО, где авторы стремятся затруднить анализ. Скорее, это артефакт генерации LLM, которые по умолчанию создают документированный код. Злоумышленникам теперь приходится прилагать дополнительные усилия для *ухудшения* читаемости кода, что они не всегда делают.

Почему традиционные меры пользователя бессильны

Осторожные пользователи, десятилетиями успешно избегавшие угроз путем проверки файлов на VirusTotal, избегания пиратского ПО и сомнительных сайтов, теперь находятся в зоне повышенного риска. Новые трояны эксплуатируют их естественное поведение:

- Поиск решений бытовых проблем (ремонт, кулинария).

- Желание использовать современные инструменты (ИИ для улучшения фото).

- Доверие к профессионально выглядящим ресурсам с корректным контентом.

- Проверка исполняемых файлов на VirusTotal, которая дает ложное ощущение безопасности из-за неспособности статических сканеров обнаружить новый, уникальный код или скрытые в данных команды.

Защита в новую эпоху

Статическая сигнатурная защита неэффективна против этой волны. На первый план выходят более продвинутые методы:

- Поведенческий анализ: Системы безопасности должны отслеживать аномальные действия, такие как выполнение произвольного кода, создание скрытых задач (как у JustAskJacky) или необычные сетевые подключения, независимо от "чистоты" исходного файла.

- Контекстная и динамическая проверка: Анализ кода во время исполнения (в песочнице), оценка прав доступа приложения и его взаимодействия с системой.

- Повышенная бдительность: Пользователям следует сохранять скепсис даже к профессионально выглядящим бесплатным приложениям, особенно узкоспециализированным или предлагающим "чудесные" решения. Ограничение прав приложений и использование решений с продвинутыми поведенческими детекторами становятся критически важными.

Возрождение классических троянских коней под знаменем ИИ - не временный тренд, а новая реальность. Злоумышленники получили мощный инструмент для создания безупречной маскировки, что требует симметричного развития защитных механизмов, фокусирующихся не только на том, *что* представляет собой файл, но и на том, *как* он ведет себя в системе. И пока ИИ помогает атакующим генерировать идеальные ловушки, он же напоминает нам: в цифровом мире доверие, даже подкрепленное двадцатилетним опытом, требует постоянной перепроверки. Что касается вопроса автора исходного анализа - написан ли его текст ИИ - ответ, как и в случае с троянами, может оказаться сложнее, чем кажется на первый взгляд.

Индикаторы компрометации

Domains

- images-searcher.com

- justaskjacky.com

- pix-seek.com

- recipelister.com

SHA256

- 1619bcad3785be31ac2fdee0ab91392d08d9392032246e42673c3cb8964d4cb7

- 8ecd3c8c126be7128bf654456d171284f03e4f212c27e1b33f875b8907a7bc65