Некоторые злоумышленники демонстрируют поразительную наглость, пытаясь легализовать вредоносное программное обеспечение через официальные каналы. Именно это произошло с приложением AppSuite PDF Editor, когда его создатели попытались оспорить детектирование антивирусами, представив его как ложное срабатывание. Изначально автоматизированные системы классифицировали его как потенциально нежелательную программу - категорию, обычно присваиваемую легитимному ПО с сомнительными функциями, такими как навязчивая реклама или установка сторонних программ без согласия пользователя. Однако дальнейший анализ выявил нечто гораздо более опасное: полнофункциональный бэкдор.

Описание

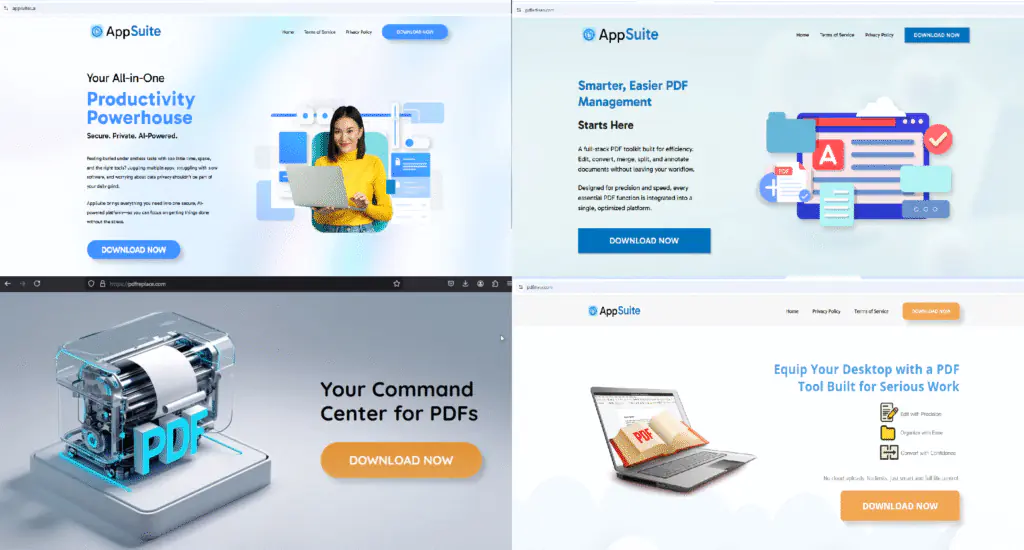

Угроза распространяется через респектабельные на вид веб-сайты, занимающие высокие позиции в результатах поиска. Злоумышленники используют их для привлечения пользователей, предлагая загрузить «продуктивный инструмент» или «командный центр» для управления PDF. Эти ресурсы стилизованы под страницы загрузки известных программ, таких как JustAskJacky, и других классических троянов. Несмотря на разный дизайн, все они предлагают один и тот же установочный MSI-файл.

Установщик, созданный с помощью открытого набора инструментов WiX, после запуска и принятия лицензионного соглашения немедленно загружает основное приложение с удалённого сервера vault[.]appsuites[.]ai в каталог '%USERPROFILE%\PDF Editor'. Затем он выполняет главное приложение без аргументов, что эквивалентно запуску процедуры --install, и создаёт запись в автозагрузке для последующего выполнения с параметром --cm=--fullupdate.

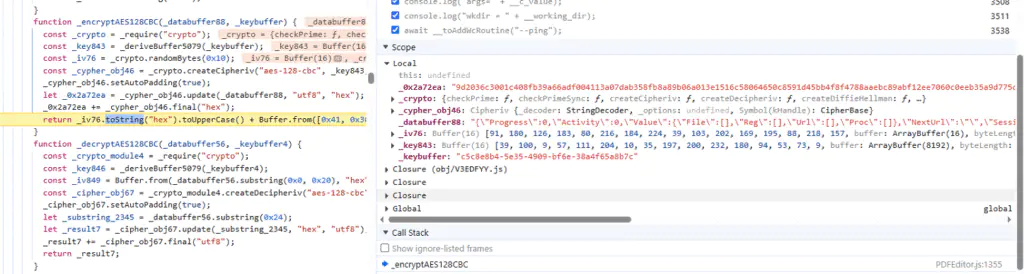

Сама программа представляет собой приложение на базе Electron, что позволяет разрабатывать кроссплатформенные приложения с использованием JavaScript. Ключевым компонентом является файл pdfeditor.js, содержащий основной код бэкдора. Скрипт обфусцирован с помощью Obfuscator.io и дополнен собственными методами сокрытия строк.

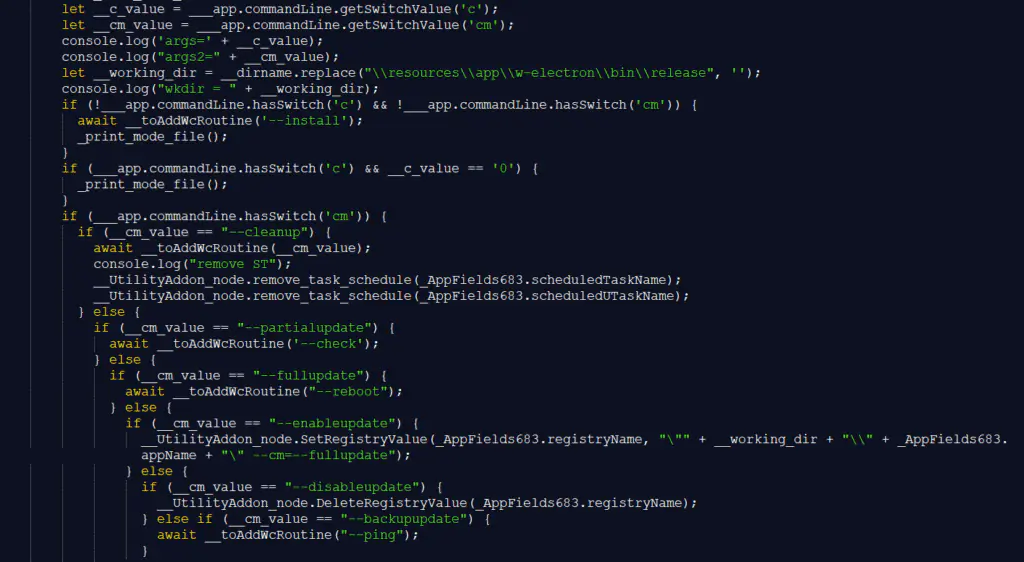

Приложение поддерживает ряд командных параметров, которые активируют различные вредоносные параметры:

- - Отсутствие --c или --cm инициирует установку (--install).

- - --cm=--cleanup удаляет scheduled tasks и отписывается от сервера.

- - --cm=--partialupdate и --cm=--fullupdate связываются с сервером для получения конфигураций, читают ключи браузеров, изменяют их настройки и могут выполнять произвольные команды.

- - --cm=--backupupdate опрашивает сервер для выполнения действий, включая загрузку дополнительного вредоносного ПО, экстрафильтрации данных и изменение реестра.

Графический интерфейс, представляющий собой встроенное браузерное окно, открывающее URL с специфическим user agent, занимает лишь 17 строк из 3661 в деобфусцированном коде. Основная же часть функциональности посвящена бэкдор и adware-механизмам.

Процедура --install регистрирует приложение на C2-сервере, получая уникальный идентификатор установки (iid), и создает два scheduled task: PDFEditorScheduledTask для однократного выполнения --check и PDFEditorUScheduledTask для периодического выполнения --ping. Для обхода песочниц время запуска задачи устанавливается с задержкой в одни сутки и две минуты.

Процедура --cleanup, вызываемая деинсталлятором, отправляет серверу идентификатор установки и удаляет запланированные задачи. Однако полагаться на официальный деинсталлятор для устранения угрозы опасно: бэкдор может создавать дополнительные задачи, а успешное соединение с C2 предоставляет злоумышленникам возможность установки любого другого вредоносного ПО. В таких случаях рекомендуется полная переустановка операционной системы.

Механизм --ping позволяет бэкдору получать с сервера зашифрованные команды для выполнения различных действий с файлами, реестром и процессами, а также для экстрафикации данных. Процедуры --check и --reboot получают с сервера конфигурации и шаблоны команд, что позволяет злоумышленникам выполнять на заражённой системе произвольные команды.

Бэкдор также нацелен на данные популярных браузеров (Wave, Shift, OneLaunch, Chromium-based), извлекая и модифицируя их настройки, включая сохранённые учётные данные, историю и cookies. Вся активность тщательно логируется и отправляется на сервер злоумышленников.

Файлы LOG1 и LOG0 в каталоге приложения содержат в закодированном виде идентификаторы и ключи, используемые бэкдором. Их анализ позволяет определить, была ли установлена связь с C2 и были ли извлечены ключи приложений.

AppSuite PDF Editor является классическим троянским конём с мощным бэкдором. На прошлой неделе в нашей телеметрии было зафиксировано 28 689 попыток его загрузки. Несмотря на то что некоторые вендоры до сих пор классифицируют его как потенциально нежелательное приложение, его вредоносная природа не вызывает сомнений. Смелость злоумышленников, оспаривающих детектирование, не является единичным случаем, что требует от security-вендоров повышенной бдительности. Популярность бесплатных PDF-редакторов делает подобные угрозы особенно опасными.

Индикаторы компрометации

URLs

- https://appsuites.ai

- https://log.appsuites.ai

- https://on.appsuites.ai

- https://pdfartisan.com

- https://pdfmeta.com

- https://pdfreplace.com

- https://sdk.appsuites.ai

- https://vault.appsuites.ai/AppSuite-PDF-1.0.28.exe

SHA256

- 104428a78aa75b4b0bc945a2067c0e42c8dfd5d0baf3cb18e0f6e4686bdc0755

- 6022fd372dca7d6d366d9df894e8313b7f0bd821035dd9fa7c860b14e8c414f2

- 956f7e8e156205b8cbf9b9f16bae0e43404641ad8feaaf5f59f8ba7c54f15e24

- b3ef2e11c855f4812e64230632f125db5e7da1df3e9e34fdb2f088ebe5e16603

- cb15e1ec1a472631c53378d54f2043ba57586e3a28329c9dbf40cb69d7c10d2c

- da3c6ec20a006ec4b289a90488f824f0f72098a2f5c2d3f37d7a2d4a83b344a0

- fde67ba523b2c1e517d679ad4eaf87925c6bbf2f171b9212462dc9a855faa34b