Исследователи из Rapid7 совместно с командой Managed Detection and Response (MDR) раскрыли сложную цепочку атак, связанную с китайской APT-группой (Advanced Persistent Threat, продвинутая постоянная угроза) Lotus Blossom, также известной как Billbug. Группа, активная с 2009 года, известна целевыми шпионскими кампаниями против организаций в Юго-Восточной Азии, а в последнее время и в Центральной Америке. Под прицелом оказываются правительственные структуры, телекоммуникационные компании, авиация, объекты критической инфраструктуры и медиасектор.

Описание

В ходе расследования был выявлен инцидент безопасности, начавшийся со сложного компрометации инфраструктуры, используемой для распространения популярного текстового редактора Notepad++. В результате злоумышленники получили возможность подменять легитимные файлы и доставлять на компьютеры жертв ранее неизвестный бэкдор, получивший название Chrysalis.

Вектор первоначального доступа

Анализ свидетельствует, что начальный вектор атаки связан с компрометацией процесса обновления Notepad++. Хотя в открытых источниках упоминались как подмена плагинов, так и механизмы обновления, точный метод не подтверждён. Известно, что выполнение легитимных файлов notepad++.exe и GUP.exe предшествовало запуску подозрительного процесса update.exe, загруженного с IP-адреса 95.179.213[.]0.

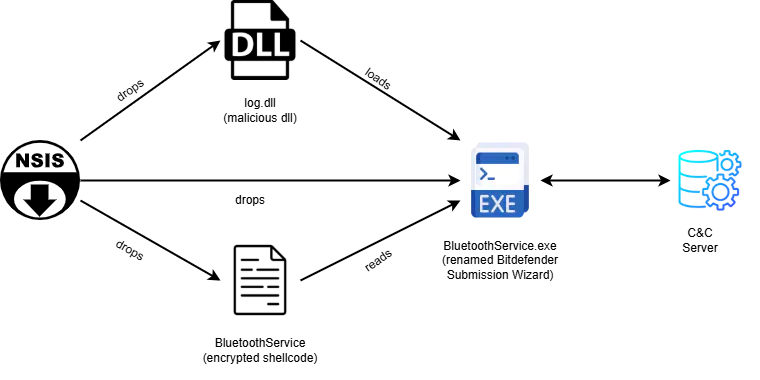

Файл update.exe оказался установщиком NSIS, который создавал скрытую директорию в папке %AppData% и копировал в неё три файла: переименованный легитимный инструмент Bitdefender Submission Wizard (BluetoothService.exe), вредоносную библиотеку log.dll и зашифрованный файл с полезной нагрузкой (BluetoothService).

Использование DLL sideloading

Злоумышленники применили технику DLL sideloading (подгрузки библиотек), используя переименованный легитимный файл Bitdefender. При его запуске вместо оригинальной библиотеки загружалась вредоносная log.dll. Библиотека содержала функции LogInit и LogWrite. Первая загружала зашифрованный файл с полезной нагрузкой в память, а вторая реализовывала сложный механизм расшифровки с использованием линейного конгруэнтного генератора и собственного алгоритма, напоминающего потоковый шифр.

Анализ бэкдора Chrysalis

Расшифрованная полезная нагрузка представляет собой многофункциональный бэкдор Chrysalis. Его возможности указывают на зрелую, постоянно развиваемую утилиту, а не на одноразовый инструмент. Модуль использует многослойную обфускацию строк и сложную процедуру разрешения API-функций через хеширование, что затрудняет статический анализ.

Конфигурация бэкдора, включая адрес командного сервера (Command and Control, C2), была зашифрована алгоритмом RC4. Была обнаружена строка https://api.skycloudcenter[.]com/a/chat/s/70521ddf-a2ef-4adf-9cf0-6d8e24aaa821, имитирующая формат API чат-сервиса Deepseek. Это позволяет трафику бэкдора маскироваться под легитимные веб-запросы.

Для обеспечения устойчивости (persistence) бэкдор проверяет аргументы командной строки. В зависимости от них он может устанавливать автозапуск через службу Windows или реестр, запускать новый экземпляр себя или выполнять основную вредоносную логику.

Основная функция Chrysalis - сбор информации о системе и взаимодействие с C2. Он собирает данные об антивирусе, версии ОС, имени пользователя и компьютера, формирует уникальный идентификатор хоста и отправляет зашифрованные данные на сервер. Бэкдор поддерживает 16 различных команд, получаемых от C2, включая выполнение произвольных команд в оболочке, создание процессов, чтение и запись файлов, удаление себя из системы и другие функции для полного контроля над системой.

Дополнительные артефакты и эволюция методов

На заражённом хосте также была обнаружена деятельность, связанная с исполняемым файлом svchost.exe в каталоге ProgramData. Анализ показал, что это переименованный компилятор Tiny C, который использовался для компиляции и выполнения шелл-кода из файла conf.c. Этот шелл-код, в свою очередь, загружал с удалённого сервера и запускал второй этап атаки - бекон (beacon) фреймворка Cobalt Strike.

Исследователи обнаружили в открытых репозиториях несколько похожих загрузчиков (loader), связанных с этой кампанией. Особый интерес вызвал образец ConsoleApplication2.exe. Он выделялся использованием сложного механизма Microsoft Warbird - внутреннего фреймворка Microsoft для защиты кода. Злоумышленники скопировали общедоступное доказательство концепции (Proof of Concept, PoC) для вызова функций Warbird, что позволило выполнить шелл-код в памяти легитимной, подписанной Microsoft библиотеки clipc.dll, обходя многие механизмы безопасности. Этот метод подчёркивает растущую изощрённость группы и её готовность внедрять новые, сложные для обнаружения техники.

Принадлежность и выводы

Атрибуция кампании группе Lotus Blossom основана на сильном сходстве цепочки заражения с ранее описанными Symantec атаками, в частности, на использовании переименованного Bitdefender Submission Wizard для подгрузки log.dll. Общие элементы в конфигурациях Cobalt Strike, доставляемых разными загрузчиками, также указывают на одного и того же злоумышленника.

Обнаружение бэкдора Chrysalis и загрузчика на основе Warbird демонстрирует эволюцию возможностей группы. Lotus Blossom продолжает использовать проверенные методы, но их переход к многослойным загрузчикам, сложной обфускации и эксплуатации недокументированных системных вызовов знаменует собой явный сдвиг в сторону более скрытных и устойчивых тактик. Сочетание собственных разработок, таких как Chrysalis, с публичными фреймворками вроде Metasploit и Cobalt Strike, а также быстрое внедрение новых исследовательских методик, показывает, что группа активно обновляет свой арсенал, чтобы оставаться незамеченной в современных корпоративных сетях.

Индикаторы компрометации

IPv4

- 124.222.137.114

- 59.110.7.32

- 61.4.102.97

- 95.179.213.0

Domains

- api.skycloudcenter.com

- api.wiresguard.com

SHA256

- 078a9e5c6c787e5532a7e728720cbafee9021bfec4a30e3c2be110748d7c43c5

- 0a9b8df968df41920b6ff07785cbfebe8bda29e6b512c94a3b2a83d10014d2fd

- 2da00de67720f5f13b17e9d985fe70f10f153da60c9ab1086fe58f069a156924

- 3bdc4c0637591533f1d4198a72a33426c01f69bd2e15ceee547866f65e26b7ad

- 4a52570eeaf9d27722377865df312e295a7a23c3b6eb991944c2ecd707cc9906

- 4c2ea8193f4a5db63b897a2d3ce127cc5d89687f380b97a1d91e0c8db542e4f8

- 77bfea78def679aa1117f569a35e8fd1542df21f7e00e27f192c907e61d63a2e

- 7add554a98d3a99b319f2127688356c1283ed073a084805f14e33b4f6a6126fd

- 831e1ea13a1bd405f5bda2b9d8f2265f7b1db6c668dd2165ccc8a9c4c15ea7dd

- 8ea8b83645fba6e23d48075a0d3fc73ad2ba515b4536710cda4f1f232718f53e

- 9276594e73cda1c69b7d265b3f08dc8fa84bf2d6599086b9acc0bb3745146600

- a511be5164dc1122fb5a7daa3eef9467e43d8458425b15a640235796006590c9

- b4169a831292e245ebdffedd5820584d73b129411546e7d3eccf4663d5fc5be3

- e7cd605568c38bd6e0aba31045e1633205d0598c607a855e2e1bca4cca1c6eda

- f4d829739f2d6ba7e3ede83dad428a0ced1a703ec582fc73a4eee3df3704629a

- fcc2765305bcd213b7558025b2039df2265c3e0b6401e4833123c461df2de51a